Stratégies et meilleures pratiques de gestion des risques informatiques

Publié: 2022-08-23La technologie de l'information (TI) n'est plus un département caché avec peu d'impact sur les affaires quotidiennes. C'est une grande entreprise qui est impliquée dans presque tous les secteurs de l'économie et qui comporte donc des risques majeurs. Poursuivez votre lecture pour découvrir l'importance de la gestion des risques informatiques.

Défis uniques de l'informatique

L'informatique (technologie de l'information) est devenue tellement intégrée dans nos vies personnelles et professionnelles qu'elle touche à presque tout ce que nous faisons. En raison de son influence expansive, il est essentiel de parler de gestion des risques en informatique.

La gestion de projet informatique offre des scénarios uniques, et donc des risques uniques. Par exemple, le matériel, les logiciels, les applications et les intégrations peuvent-ils suivre l'évolution constante de la technologie ? Un revers, une limitation, un risque, une erreur ou une menace informatique peut avoir un impact sur toutes les facettes d'une entreprise. Pour atténuer les résultats négatifs, il vaut la peine d'étudier un logiciel de gestion de projet informatique qui peut vous aider à gérer les risques dans les projets informatiques et autres.

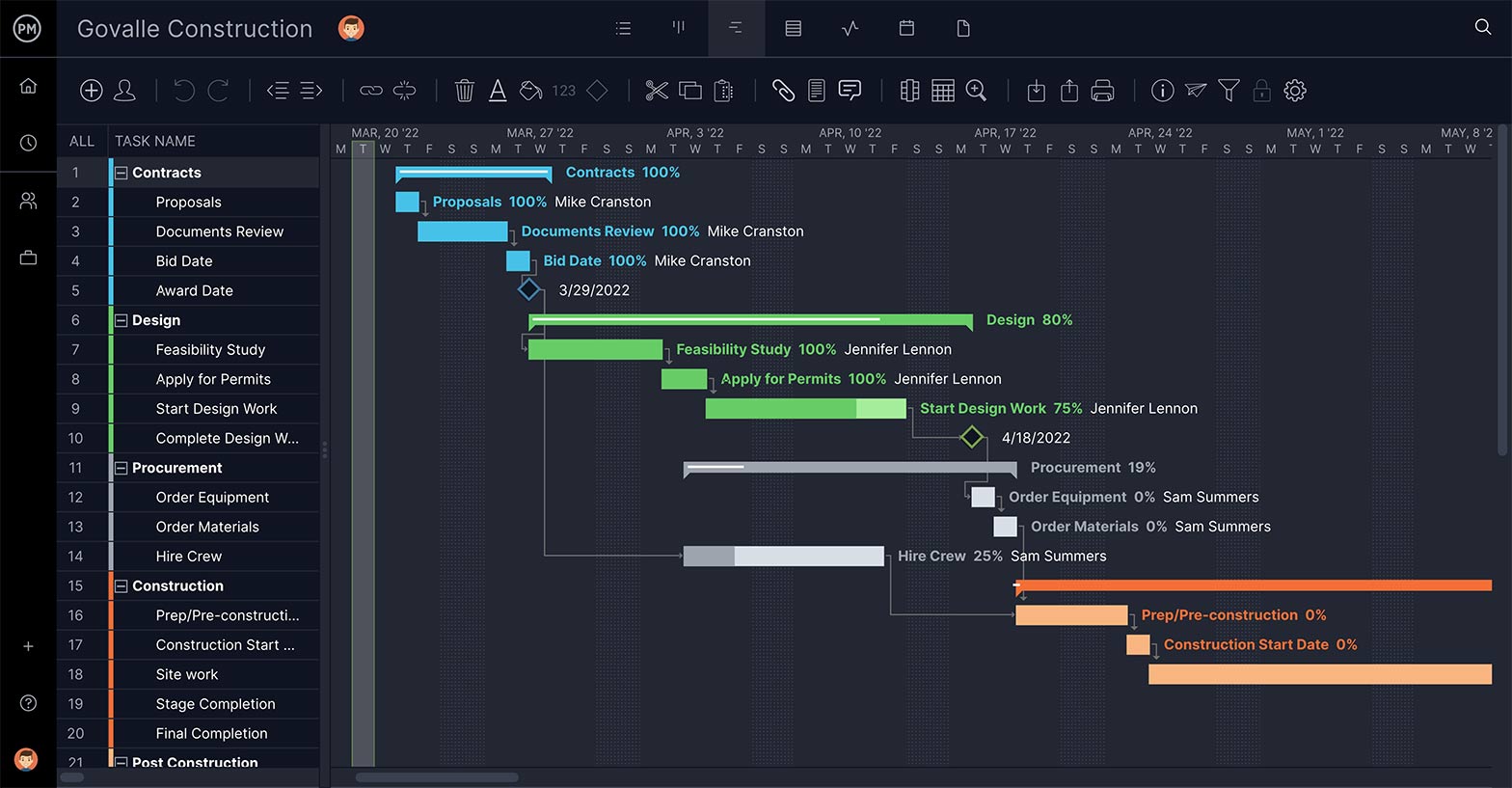

ProjectManager, par exemple, vous permet de planifier des projets informatiques avec un diagramme de Gantt, un tableau kanban, une liste de tâches ou une feuille, puis vous pouvez le suivre en temps réel avec nos tableaux de bord automatisés. Il est idéal pour suivre les risques informatiques, afin que vous puissiez réagir rapidement. Essai gratuit!

Ensuite, il y a le problème de trouver les bonnes personnes pour s'occuper de la gestion des risques informatiques, celles qui ont une formation et une expertise dans le domaine. Ces personnes, idéalement dirigées par un chef de projet informatique, devront également avoir une bonne éthique de travail, afin d'être fiables et de s'engager dans leurs responsabilités.

Étapes de la gestion des risques informatiques

La gestion des risques informatiques est l'application de méthodes de gestion des risques aux technologies de l'information pour gérer les risques inhérents à cet espace. Pour ce faire, il faut évaluer les risques commerciaux associés à l'utilisation, à la propriété, à l'exploitation et à l'adoption de l'informatique dans une organisation. Suivez ces étapes pour gérer les risques en toute confiance.

1. Identifiez le risque

Vous ne pouvez pas vous préparer au risque sans d'abord déterminer, au mieux de vos capacités, où et quand il pourrait survenir. Par conséquent, le responsable et l'équipe doivent être attentifs à découvrir et à reconnaître les risques, puis à les détailler en expliquant comment ils pourraient avoir un impact sur le projet et les résultats. Une méthode consiste à utiliser un modèle d'évaluation des risques informatiques.

2. Analysez le risque

Une fois que vous avez identifié le risque, vous devez ensuite l'analyser et discerner s'il est grand, petit ou minime dans son impact. Aussi, quel serait l'impact de chacun des risques ? Étudiez le risque et comment il pourrait influencer le projet de diverses manières. Vous ajouterez ces résultats à votre évaluation des risques.

3. Évaluer et classer le risque

Une fois que vous avez évalué l'impact des risques et les avez hiérarchisés, vous pouvez commencer à développer des stratégies pour les contrôler. Cela se fait en comprenant ce que le risque peut faire pour le projet, ce qui détermine la probabilité qu'il se produise et l'ampleur de son impact. Ensuite, vous pouvez dire que le risque doit être traité ou peut être ignoré sans mettre en cause l'ensemble du projet. Encore une fois, ces classements seraient ajoutés à votre évaluation des risques.

4. Répondre au risque

Après tout cela, si le risque devient un problème réel, alors vous n'êtes plus dans le domaine théorique. Il est temps d'agir. C'est ce qu'on appelle la planification de la réponse aux risques dans laquelle vous prenez vos risques prioritaires et décidez comment les traiter ou les modifier, afin qu'ils soient moins prioritaires. Des stratégies d'atténuation des risques s'appliquent ici, ainsi que des plans de prévention et d'urgence. Ajoutez ces approches à votre évaluation des risques.

5. Surveillez et examinez le risque

Une fois que vous avez agi, vous devez suivre et examiner les progrès de l'atténuation du risque. Utilisez votre évaluation des risques pour suivre et surveiller la manière dont votre équipe gère le risque afin de vous assurer que rien n'est laissé de côté ou oublié.

Stratégies de gestion des risques informatiques

Les stratégies sont un moyen de fournir une approche structurée pour identifier, accéder et gérer les risques. Ils fournissent un processus pour mettre à jour et réviser régulièrement l'évaluation en fonction des changements.

Appliquer les garanties

Il s'agit d'une stratégie d'évitement, où l'entreprise décide d'éviter le risque à tout prix et concentre beaucoup de ressources à cette fin. Si vous pouvez éviter le risque, alors ce n'est plus une menace pour le projet. Cependant, il y a un inconvénient à cela. Si vous évitez le risque, vous évitez également le potentiel associé de son retour et de son opportunité. C'est donc une décision à ne pas prendre à la légère.

Transférer le risque

Il s'agit d'une stratégie de transfert lorsque l'entreprise transfère le risque à une autre entité. Cette redistribution peut se faire sur les membres de l'entreprise, sur une entité externalisée ou sur une police d'assurance.

Réduire l'impact

Il s'agit d'une stratégie d'atténuation, où l'entreprise s'efforce de réduire l'impact du risque grâce à une méthodologie, des équipes ou toutes les ressources à sa disposition. Cela peut impliquer de petits changements mais doit toujours venir par un processus et un plan.

Acceptez le risque

C'est une stratégie acceptable, où vous savez qu'il y a un risque et l'acceptez, donc quand et si cela se produit, vous pouvez y faire face sur-le-champ. C'est parfois inévitable, mais gérable si vous avez suivi les étapes du modèle d'évaluation des risques de votre projet.

Meilleures pratiques pour la gestion des risques informatiques

Voici six bonnes pratiques en matière de gestion des risques en informatique.

- Évaluer tôt et souvent : Il n'y a pas de meilleur moment pour commencer le processus de gestion des risques que maintenant, alors commencez tôt. N'oubliez pas qu'il s'agit d'un processus et qu'il se poursuivra tout au long du projet. Ensuite, continuez à surveiller tout le temps. Le risque ne dort jamais.

- Diriger par le haut : Un bon leadership est beaucoup de choses. L'un des aspects consiste à développer une culture du risque dans l'organisation. Cela signifie valoriser les commentaires de chacun, croire en l'importance de reconnaître les risques et garder une attitude positive quant à la réponse.

- Communications : Disposer d'un canal clair pour communiquer les risques dans l'ensemble de l'organisation est primordial pour identifier et répondre rapidement et efficacement aux risques.

- Politiques fortes : S'il n'y a pas déjà un processus et un plan pour faire face aux risques, vous aurez toujours une longueur de retard. C'est encore une fois pourquoi une évaluation des risques du projet est essentielle, mais il en va de même pour la compréhension des rôles et des responsabilités de chacun dans l'équipe du projet, la mise en place d'un plan de continuité, etc.

- Impliquer les parties prenantes : une excellente ressource souvent négligée sont les parties prenantes du projet, qui ont une perspective unique et peuvent fournir un aperçu des domaines où des risques pourraient survenir. Alors, impliquez-les tout au long du processus, depuis la demande de leur participation avec le modèle d'évaluation des risques et tout au long du projet.

- Obtenez des approbations : à chaque étape de votre gestion des risques, demandez aux gens d'approuver la stratégie, ce qui inclut les parties prenantes.

Chef de projet et gestion des risques

ProjectManager est un logiciel de gestion de projet basé sur le cloud, ce qui signifie que les données saisies sont immédiatement mises à jour, vous donnant la jauge la plus précise pour mesurer l'avancement de votre projet et détecter tout problème avant qu'il ne devienne un risque.

Votre modèle d'évaluation des risques peut être téléchargé dans notre diagramme de Gantt en ligne, où les membres de l'équipe peuvent recevoir des affectations, commenter et collecter des documents connexes, qui peuvent tous être joints au risque.

Le tableau de bord en temps réel suit votre progression sur un certain nombre de mesures de projet. Et les rapports peuvent être filtrés pour afficher les informations souhaitées, puis générés en un clic pour être présentés aux parties prenantes. Essayez ProjectManager dès aujourd'hui avec cet essai gratuit de 30 jours.

Vidéo de formation sur les stratégies de gestion des risques informatiques

ProjectManager est un excellent outil, mais c'est aussi une bibliothèque de gestion de projet. Nous avons des tonnes d'articles de blog qui parlent de tous les aspects du domaine et des vidéos didactiques pour une approche plus visuelle.

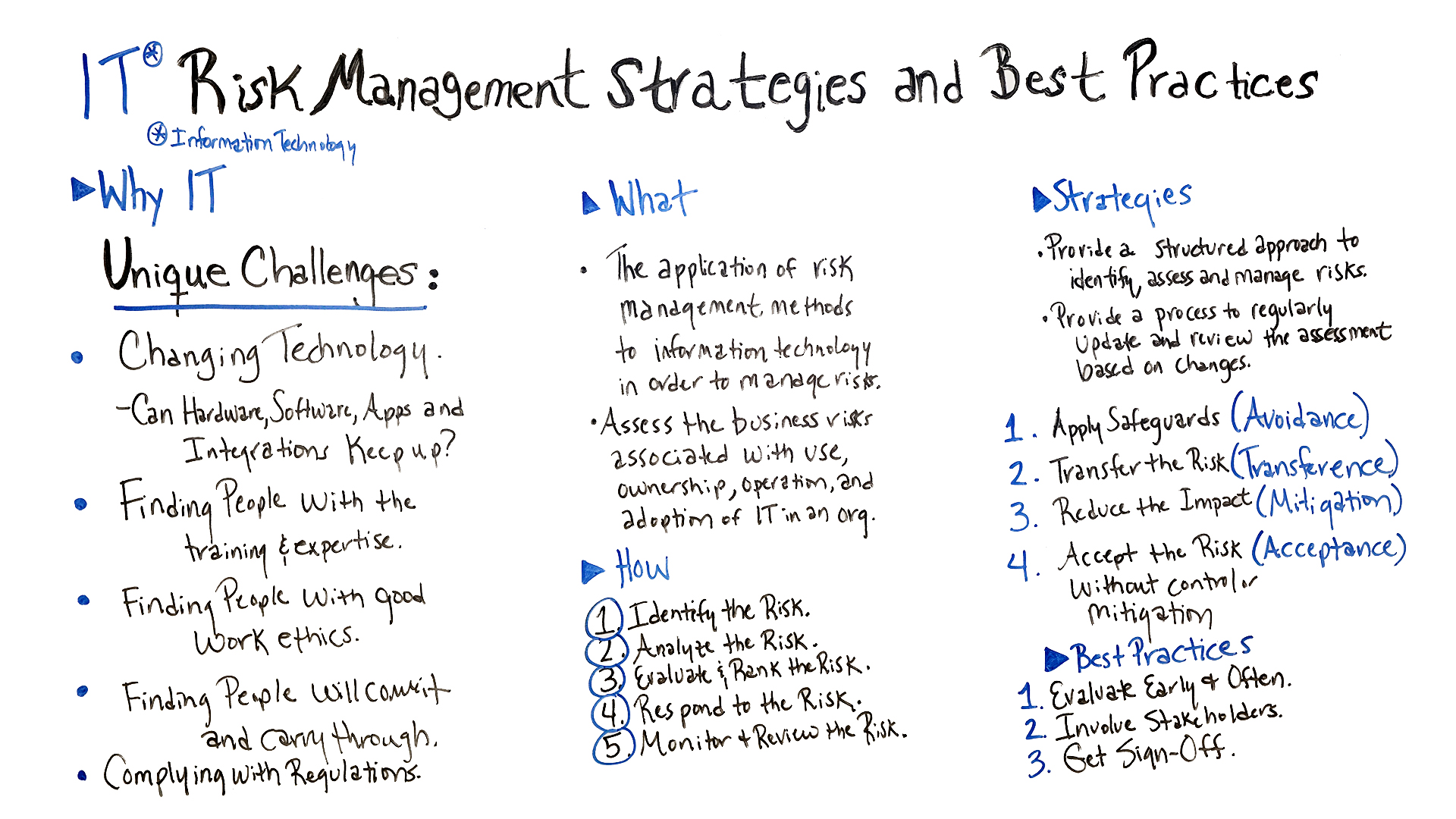

Regardez notre expert résident Jennifer Bridges, PMP, alors qu'elle explique les stratégies de gestion informatique et propose quelques meilleures pratiques.

Voici une capture d'écran pour votre référence.

Merci d'avoir regardé!

Transcription

Aujourd'hui, nous parlons de stratégies et de meilleures pratiques de gestion des risques informatiques. Alors, tout d'abord, pourquoi nous soucions-nous de l'informatique, des technologies de l'information ?

Eh bien, aujourd'hui, l'informatique ou la technologie de l'information est tellement intégrée dans tout ce que nous faisons. Cela touche presque tous les aspects de notre vie et de notre entreprise.

Ainsi, l'informatique s'accompagne de défis uniques. Donc, tout d'abord, la technologie continue de changer. Nous devons donc considérer que le matériel, les logiciels, les applications et tout type d'intégration entre eux peuvent suivre le rythme ?

Trouver également des personnes formées et possédant l'expertise dont nous avons besoin pour toutes les technologies en évolution.

Trouver également des personnes ayant une bonne éthique de travail et ce que cela signifie, c'est avoir été en mesure de se présenter à l'heure, de prendre des engagements, de respecter des délais et de suivre et de mener à bien ce à quoi ils se sont engagés.

Il y a aussi, dans l'informatique, parce que cela touche les services financiers et beaucoup d'autres données personnelles ou données d'entreprise, nous devons nous assurer que tout ce que nous faisons est conforme aux nouvelles réglementations en cours.

Ainsi, lorsque nous parlons de gestion des risques informatiques, nous parlons de l'application de méthodes de gestion des risques à l'information et à la technologie afin de gérer les risques associés.

Fondamentalement, nous évaluons le risque commercial associé à l'utilisation, à la propriété, à l'exploitation ou à l'adaptation de l'informatique dans notre organisation, car si nous possédons certaines technologies ou si nous exécutons sur certaines plates-formes ou les utilisons, nous devons être, encore une fois , en conformité et il y a des risques à ceux-ci.

Alors, comment fait-on ?

Voici donc quelques étapes communes à la gestion des risques informatiques.

Tout d'abord, nous devons identifier les risques qui sont portés par l'utilisation de notre informatique.

Donc, on identifie le risque, puis on analyse le risque. Est-ce un gros risque ? Est-ce un peu risqué ? Cela pourrait être un petit risque, mais avoir un impact négatif énorme, ou cela pourrait être un gros risque, mais si cela se produit, les impacts pourraient être minimes, nous devons donc évaluer et analyser cela.

Ensuite, nous évaluons et classons ces risques et nous répondons au risque et nous y répondons par le biais des stratégies d'atténuation.

Nous surveillons et examinons donc ces risques en permanence.

Alors, voici une stratégie. Donc, la stratégie… L'intérêt de l'utilisation de stratégies est qu'elle fournit une approche structurée pour identifier, évaluer et gérer ces risques.

Les stratégies fournissent également un processus que vous mettez régulièrement à jour et révisez l'évaluation en fonction des changements qui surviennent dans le projet, l'environnement, l'économie, peu importe.

Et puis, voici donc des stratégies courantes de gestion des risques informatiques.

Donc, tout d'abord, vous appliquez des garanties. C'est un évitement. Ainsi, une entreprise peut décider : « Nous voulons éviter ces risques ou ces risques à tout prix. Alors, faites tout ce que vous devez faire, mettez toutes les stratégies en place pour que nous puissions éviter cela.

La seconde consiste à transférer le risque. C'est le transfert. Donc, vous pouvez transférer cela à un autre groupe, une autre organisation, peut-être une entreprise extérieure qui peut mieux gérer cela. Ainsi, il peut y avoir moins de risques pour la personne à qui il est transféré.

De plus, l'atténuation est celle où vous réduisez l'impact de ce risque. Vous faites tout, vous mettez en place tous les processus, méthodologies, équipes, etc. pour l'atténuer si cela se produit.

Et puis le quatrième est que vous acceptez le risque, vous savez quels sont les risques, puis vous l'acceptez sans contrôle ni atténuation. Vous dites simplement: "Si cela se produit, nous allons continuer et l'accepter, nous allons nous en occuper si cela se produit."

Voici donc quelques bonnes pratiques qui, à mon avis, sont vraiment importantes.

Premièrement, évaluez ces risques tôt et souvent. Parfois, les gens attendent d'avoir rencontré un risque avant même d'y penser. Ainsi, avant qu'un projet ne démarre, avant le début de toute mise en œuvre ou toute conversion, migration ou intégration, réfléchissez bien, planifiez le risque à l'avance, puis au fur et à mesure, encore une fois, vous continuez à les aider.

Impliquez également les parties prenantes, car les parties prenantes peuvent avoir des informations que vous ne possédez pas et qu'elles peuvent apporter, ou si vous discutez, évaluez celles-ci, elles peuvent avoir d'autres meilleures pratiques ou des données historiques qui les aideront.

Le troisième est d'obtenir la signature. Donc, quelle que soit la stratégie convenue, vous voulez être sûr que la partie prenante, le propriétaire, a donné son approbation au cas où cela se produirait - en particulier si vous acceptez d'accepter le risque et qu'il se produit.

Donc, si vous avez besoin d'un outil qui peut vous aider dans votre gestion des risques informatiques, inscrivez-vous dès maintenant à notre logiciel sur Projectmanager.