تدقيق تكنولوجيا المعلومات: التعريف والدليل السريع

نشرت: 2022-08-23إذا كنت تدير نشاطًا تجاريًا أو تدير مشروعًا ، فقد يكون تأثير المجرم الإلكتروني على شركتك كارثيًا. يمكنهم سرقة بيانات العملاء وإفساد سمعتك. إنه شيء لا يتعافى الكثيرون منه. وعلى عكس العالم المادي ، حيث يتم تحديد المناطق السيئة بشكل أكثر وضوحًا ، يمكن أن تكون التهديدات الإلكترونية مثل حصان طروادة. يمكن أن تبدو ودودة ، ولكن عندما يكون حارسك متوقفًا ، فإنهم ينهبون بياناتك.

يمكن أن يكون التهديد داخليًا أيضًا ، مثل قيام موظف ساخط بتخريب كل شيء قمت ببنائه لسنوات في ثوانٍ. خلاصة القول: التكنولوجيا مفيدة ، لكنها معرضة للخطر أيضًا. لهذا السبب يجب على المؤسسات إجراء تدقيق لتكنولوجيا المعلومات للتأكد من أن بياناتها وشبكاتها في مأمن من الهجوم. قد يكون تدقيق أمن تكنولوجيا المعلومات هو الشيء الوحيد الذي يقف بين النجاح والفشل.

ما هو تدقيق تكنولوجيا المعلومات؟

تبدو عمليات التدقيق سيئة. لا أحد يرغب في الحصول على هذه الرسالة للإعلان عن أن مصلحة الضرائب على وشك فتح تدقيق على بياناتك المالية. لكن التدقيق يعني فقط التفتيش الرسمي على حسابات الفرد. وبالتالي ، فإن تدقيق تكنولوجيا المعلومات هو فحص رسمي للبنية التحتية لتكنولوجيا المعلومات وسياساتها وعملياتها. كما أنه يضيف تقييماً لاقتراح تحسينات. استمرت عمليات تدقيق تكنولوجيا المعلومات منذ منتصف الستينيات وتطورت باستمرار منذ تلك النقطة مع تقدم التكنولوجيا. إنه جزء مهم من إجراءات إدارة مشروع تكنولوجيا المعلومات الجيدة.

يمكنك التفكير في هذا على أنه تدقيق لأمن تكنولوجيا المعلومات. الهدف هو معرفة ما إذا كانت ضوابط تكنولوجيا المعلومات المعمول بها تحمي أصول الشركة بشكل صحيح ، وتضمن سلامة البيانات ، وتتماشى مع أهداف الشركة وأهدافها. هذا يعني أن كل ما يتعلق بتكنولوجيا المعلومات يتم فحصه ، من الأمن المادي إلى الأعمال التجارية والشواغل المالية بشكل عام.

خمس فئات من عمليات تدقيق تكنولوجيا المعلومات

بشكل عام ، يمكن تقسيم تدقيق تكنولوجيا المعلومات إلى قسمين: مراجعة الرقابة العامة ومراجعة مراقبة التطبيق. ولكن ، إذا كنت تريد أن تكون أكثر تحديدًا ، فإليك خمس فئات للتدقيق الجيد التنفيذ.

- الأنظمة والتطبيقات: يركز هذا على الأنظمة والتطبيقات داخل المنظمة. إنه يتأكد من أنها مناسبة وفعالة وصالحة وموثوقة وحسنة التوقيت وآمنة على جميع مستويات النشاط.

- مرافق معالجة المعلومات: تتحقق من أن العملية تعمل بشكل صحيح وفي الوقت المناسب وبدقة ، سواء في الظروف العادية أو الاضطرابات.

- تطوير الأنظمة: لمعرفة ما إذا كانت تلك الأنظمة التي هي قيد التطوير يتم إنشاؤها وفقًا لمعايير المنظمة.

- إدارة تكنولوجيا المعلومات وهندسة المؤسسات: التأكد من هيكلة إدارة تكنولوجيا المعلومات والعمليات بطريقة مسيطر عليها وفعالة.

- العميل / الخادم ، والاتصالات ، والشبكات الداخلية ، والشبكات الخارجية: يسلط هذا الضوء على عناصر التحكم في الاتصالات ، مثل الخادم والشبكة ، وهي الجسر بين العملاء والخوادم ، ويمكن تسريع كل ذلك بمساعدة برنامج إدارة مشروع تكنولوجيا المعلومات.

من المسؤول؟

مدقق تكنولوجيا المعلومات مسؤول عن الضوابط الداخلية والمخاطر المرتبطة بشبكة تكنولوجيا المعلومات الخاصة بالمؤسسة. يتضمن ذلك تحديد نقاط الضعف في نظام تكنولوجيا المعلومات والاستجابة لأي أسباب ، بالإضافة إلى التخطيط لمنع الخروقات الأمنية. هناك شهادات لهذه المهارة ، مثل مدقق نظام المعلومات المعتمد (CISA) ومتخصصي أمن أنظمة المعلومات المعتمدين (CISSP).

ما هو التردد الجيد؟

على الرغم من عدم وجود قواعد صارمة بشأن التكرار ، يجب أن تكون عمليات التدقيق المنتظمة لأمن تكنولوجيا المعلومات جزءًا من الجهود الدائمة للمؤسسة. يستغرقون وقتًا وجهدًا ، لذا فهو عمل متوازن. من الأفضل التحقق من عدد المرات التي تقوم فيها المؤسسات الأخرى في مجال عملك وحجمك ، وما إلى ذلك ، بإجراء مؤسساتها للحصول على خط الأساس.

أفضل ممارسات تدقيق تكنولوجيا المعلومات

عملية إجراء تدقيق تكنولوجيا المعلومات معقدة وتمس جميع جوانب نظام المعلومات الخاص بك. هناك تجاوزات في قضايا الإدارة العامة والسياسة التي يجب مراعاتها. هناك أيضًا هندسة وتصميم للأمان ، وأنظمة وشبكات ، ومصادقة وتفويض ، وحتى أمان مادي. إنه ينطوي على تخطيط الاستمرارية والتعافي من الكوارث ، مثل أي إدارة مخاطر جيدة.

هناك أيضًا بعض أفضل الممارسات المهيمنة التي يمكن أن توجهك عبر المتاهة ، حتى تبدأ وتنتهي بشكل فعال. ستساعدك هذه النصائح الخمس في إجراء تدقيق أمن تكنولوجيا المعلومات بشكل صحيح.

- النطاق: من خلال معرفة نطاق التدقيق في وقت مبكر ، من المرجح أن يكون لديك تدقيق يتم تنفيذه بدون مشاكل. لسبب واحد ، سترغب في إشراك جميع أصحاب المصلحة المعنيين عند التخطيط. تحدث إلى أولئك الذين يعملون في بيئة تكنولوجيا المعلومات. يمكنهم مساعدتك في فهم المخاطر التي تبحث عنها لتحديد وفهم القدرات الحالية للنظام. بهذه الطريقة سيكون لديك فكرة أفضل إذا كانت هناك حاجة لتبني تقنيات جديدة أم لا. تعرف أيضًا على القوانين واللوائح المعمول بها للتأكد من امتثالك لها.

- الموارد الخارجية: قد يكون لديك فريق تم تجميعه داخليًا قادرًا على إجراء تدقيق أمن تكنولوجيا المعلومات بأنفسهم أو قد تحتاج إلى البحث عن مقاولين خارجيين للمساعدة في الأجزاء أو كل شيء. يجب تحديد ذلك مسبقًا. قد يكون لديك مدير تدقيق لتكنولوجيا المعلومات أو تحتاج إلى تعيين مستشار ، يمكنه بعد ذلك تدريب الفريق على ما يجب مراقبته لعمليات تدقيق تكنولوجيا المعلومات بين الفترات الفاصلة.

- التنفيذ: اعلم أن المخزون لديك وضع هذه الأنظمة في قائمة مرتبة حسب الأولوية. تعرف على معايير الصناعة وطرقها وإجراءاتها للتأكد من مواكبة أحدث الممارسات. قم بتقييم تدقيقك لمعرفة ما إذا كانت الأصول محمية وتخفيف المخاطر.

- التعليقات: يمكن أن تشعر تقارير تدقيق تكنولوجيا المعلومات بأنها بلغة مختلفة إذا لم تكن متخصصًا في تكنولوجيا المعلومات. لكي تكون المراجعة فعالة ، يجب أن تكون المراجعة واضحة لأولئك الذين هم صانعي القرار. يجب على مدقق تكنولوجيا المعلومات تقديم التقرير شخصيًا وإيجاد أي أسئلة ، بحيث لا يكون هناك سؤال عند الانتهاء من العمل وأي نقاط ضعف تم اكتشافها.

- التكرار: إن تدقيق تكنولوجيا المعلومات ليس حدثًا لمرة واحدة ، بالطبع ، ولكن لا يزال هناك عمل يتعين القيام به بين عمليات التدقيق. يتضمن ذلك تقديم توصيات للمضي قدمًا ، باستخدام برامج تكنولوجيا المعلومات التي يمكنها مراقبة الأنظمة والمستخدمين والأصول تلقائيًا. إنها لفكرة جيدة أن يكون لديك خطة لمراجعة القوانين واللوائح المعمول بها والتطورات الجديدة كل ثلاثة أشهر ، حيث أن مجال التكنولوجيا سريع الحركة.

ProjectManager.com لتدقيق تكنولوجيا المعلومات

عند إجراء تدقيق تكنولوجيا المعلومات ، هناك العديد من المهام التي ربما تتطلب فريقًا لتنفيذها. يبدو وكأنه مشروع. في حين أن هناك حزم برامج مصممة لمراقبة أمن تكنولوجيا المعلومات ، فإن التدقيق هو حيوان مختلف ويمكن أن يستفيد من برنامج إدارة المشروع للتحكم فيه بشكل فعال.

يمكن تقسيم كل تدقيق إلى سلسلة من المهام ، تمامًا كما تستخدم هيكل تقسيم العمل (WBS) لأخذ مشروع كبير وتقسيمه إلى أجزاء أصغر وأكثر قابلية للإدارة. يمكن تحديد أولويات قائمة المهام ثم تحميل جدول البيانات هذا إلى ProjectManager.com ، حيث يتم تحويله من ورقة ثابتة إلى أداة ديناميكية.

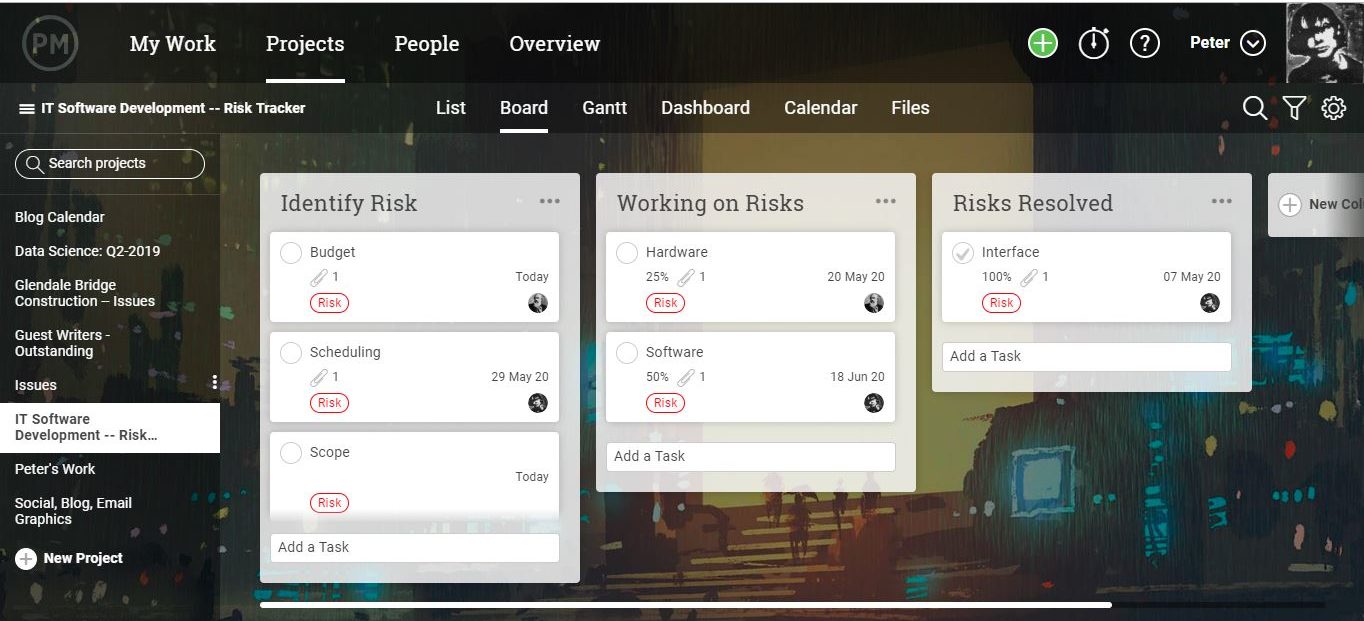

تصور سير العمل مع Kanban

بمجرد الاستيراد ، يمكن عرض قائمة المهام بعدة طرق. توجد لوحة كانبان تصور سير العمل. المهام المختلفة عبارة عن بطاقات فردية ، يتم تنظيمها بواسطة أعمدة توضح ما إذا كان العمل سيبدأ ، أو قيد التقدم ، أو يتم تنفيذه. يمكن تعيين هذه البطاقات لعضو واحد أو أكثر من أعضاء الفريق ، والذين يمكنهم التعليق عليها مباشرة للتعاون. يمكن أيضًا إرفاق الملفات والصور.

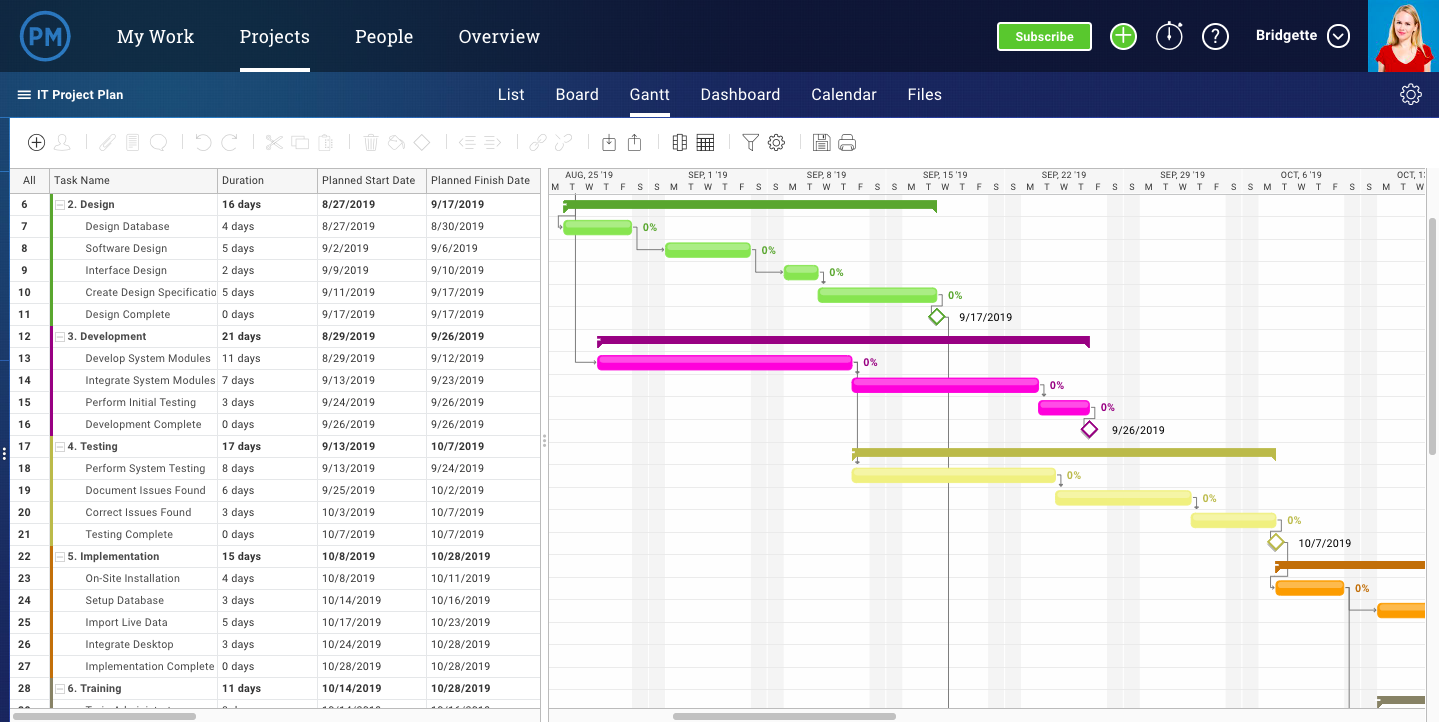

قم بعمل جدول تدقيق مع جانت

رأي آخر هو جانت. يعرض هذا قائمة المهام الخاصة بك إلى اليسار ويملأ تلك المهام عبر مخطط زمني إلى اليمين. يمكن تعيين المهام مرة أخرى والتعاون فيها وتعقبها. ProjectManager.com هو برنامج قائم على السحابة ، لذلك تنعكس جميع تحديثات الحالة على الفور. يمكن ربط تبعيات المهام لتجنب حظر أعضاء الفريق وإذا احتاجت المواعيد النهائية إلى التغيير ، فيمكن القيام بذلك بسحب وإسقاط بسيط للجدول الزمني للمهمة.

لوحات تحكم المشروع لمراقبة التدقيق

فيما يتعلق بمراقبة التقدم المحرز في تدقيق أمن تكنولوجيا المعلومات وتقديم التقارير إلى الإدارة ، فإن ProjectManager.com لديه لوحة معلومات في الوقت الفعلي. إنه يبقي قائد المشروع على اطلاع على ما سيحدث ويطحن الأرقام تلقائيًا ، ويعرض مقاييس المشروع في رسوم بيانية ومخططات واضحة وملونة. يمكن بعد ذلك تصفيتها لتعكس البيانات التي تريدها ومشاركتها أو طباعتها للعرض التقديمي.

يحتوي موقع ProjectManager.com أيضًا على العديد من القوالب المجانية للمساعدة في المراحل المختلفة لأي مشروع. يعد نموذج تقييم مخاطر تكنولوجيا المعلومات الخاص بنا مكانًا رائعًا للبدء عند إجراء تدقيق تكنولوجيا المعلومات.

تعد تكنولوجيا المعلومات جزءًا من كل مؤسسة تقريبًا. الفوائد عظيمة ، لكن المخاطر كذلك. ProjectManager.com هو برنامج لإدارة المشاريع قائم على السحابة يساعد متخصصي تكنولوجيا المعلومات في إدارة المهام المعقدة التي ينطوي عليها تدقيق تكنولوجيا المعلومات. جربه مجانًا اليوم مع هذه النسخة التجريبية لمدة 30 يومًا.