Audyt IT: definicja i krótki przewodnik

Opublikowany: 2022-08-23Jeśli prowadzisz firmę lub zarządzasz projektem, wpływ cyberprzestępcy na Twoją firmę może być katastrofalny. Mogą ukraść dane klientów i zrujnować Twoją reputację. To coś, z czego wielu nie wyzdrowieje. I w przeciwieństwie do świata fizycznego, gdzie złe dzielnice są wyraźniej odgraniczone, cyberzagrożenia mogą być jak koń trojański. Mogą wyglądać przyjaźnie, ale gdy nie masz czujności, plądrują twoje dane.

Zagrożenie może być również wewnętrzne, na przykład niezadowolony pracownik sabotujący wszystko, co zbudowałeś przez lata w kilka sekund. Konkluzja: technologia jest przydatna, ale jest też podatna na ataki. Dlatego organizacje muszą przeprowadzić audyt IT, aby upewnić się, że ich dane i sieć są zabezpieczone przed atakiem. Audyt bezpieczeństwa IT może być jedyną rzeczą, która stoi między sukcesem a porażką.

Co to jest audyt IT?

Audyty brzmią źle. Nikt nie chce dostać tego listu zapowiadającego, że IRS otworzy kontrolę twoich finansów. Ale audyt to tylko oficjalna inspekcja księgowości. Audyt informatyczny jest zatem oficjalnym badaniem infrastruktury IT, polityk i działań organizacji. Dodaje również ocenę, aby zasugerować ulepszenia. Audyty IT trwają od połowy lat 60. i od tego czasu stale ewoluowały wraz z postępem technologii. Jest to ważna część dobrej procedury zarządzania projektami IT.

Możesz myśleć o tym jako o audycie bezpieczeństwa IT. Chodzi o to, aby sprawdzić, czy wdrożone kontrole IT właściwie chronią aktywa firmy, zapewniają integralność danych i pozostają w zgodzie z celami i zadaniami firmy. Oznacza to, że sprawdzane jest wszystko, co wiąże się z IT, od bezpieczeństwa fizycznego po ogólne problemy biznesowe i finansowe.

Pięć kategorii audytów IT

Ogólnie rzecz biorąc, audyt IT można podzielić na dwie części: ogólny przegląd kontroli i przegląd kontroli aplikacji. Ale jeśli chcesz być bardziej szczegółowy, oto pięć kategorii dobrze wykonanego audytu.

- Systemy i aplikacje: koncentruje się na systemach i aplikacjach w organizacji. Zapewnia, że są one odpowiednie, wydajne, ważne, niezawodne, terminowe i bezpieczne na wszystkich poziomach działalności.

- Urządzenia do przetwarzania informacji: Weryfikuje, czy proces działa poprawnie, terminowo i dokładnie, w normalnych lub zakłócających warunkach.

- Rozwój systemów: Aby sprawdzić, czy te systemy, które są w fazie rozwoju, są tworzone zgodnie ze standardami organizacji.

- Zarządzanie IT i architekturą korporacyjną: Zapewnienie, że zarządzanie IT jest zorganizowane i przebiega w sposób kontrolowany i wydajny.

- Klient/Serwer, Telekomunikacja, Intranet i Ekstranet: W centrum uwagi znajdują się elementy sterowania telekomunikacją, takie jak serwer i sieć, która jest pomostem między klientami a serwerami. Wszystko to można przyspieszyć za pomocą oprogramowania do zarządzania projektami IT.

Kto tu rządzi?

Audytor IT jest odpowiedzialny za kontrole wewnętrzne i ryzyka związane z siecią informatyczną organizacji. Obejmuje to identyfikowanie słabych punktów systemu informatycznego i reagowanie na wszelkie ustalenia, a także planowanie zapobiegania naruszeniom bezpieczeństwa. Istnieją certyfikaty dla tej umiejętności, takie jak certyfikowany audytor systemów informatycznych (CISA) i certyfikowani specjaliści ds. bezpieczeństwa systemów informatycznych (CISSP).

Jaka jest dobra częstotliwość?

Chociaż nie ma sztywnych zasad dotyczących częstotliwości, regularne audyty bezpieczeństwa IT muszą być częścią nieustannych wysiłków organizacji. Wymagają czasu i wysiłku, więc jest to balansowanie. Najlepiej zbadać, jak często inne organizacje w Twojej branży i wielkości itp. przeprowadzają swoje, aby uzyskać punkt odniesienia.

Najlepsze praktyki audytu IT

Proces przeprowadzania audytu IT jest złożony i dotyka wszystkich aspektów Twojego systemu informatycznego. Należy wziąć pod uwagę nadrzędne ogólne kwestie związane z zarządzaniem i polityką. Jest też architektura i projekt bezpieczeństwa, systemy i sieci, uwierzytelnianie i autoryzacja, a nawet bezpieczeństwo fizyczne. Obejmuje planowanie ciągłości i odzyskiwanie po awarii, jak każde dobre zarządzanie ryzykiem.

Istnieje również kilka nadrzędnych najlepszych praktyk, które mogą poprowadzić Cię przez labirynt, dzięki czemu możesz skutecznie rozpocząć i zakończyć. Te pięć wskazówek pomoże Ci prawidłowo przeprowadzić audyt bezpieczeństwa IT.

- Zakres: Znając zakres audytu z wyprzedzeniem, masz większe szanse na przeprowadzenie audytu, który przebiega bez problemów. Po pierwsze, podczas planowania warto zaangażować wszystkich odpowiednich interesariuszy. Porozmawiaj z osobami pracującymi w środowisku IT. Mogą pomóc Ci zrozumieć, jakie zagrożenia chcesz zidentyfikować i zrozumieć obecne możliwości systemu. W ten sposób będziesz miał lepszy pomysł, jeśli zajdzie potrzeba przyjęcia nowych technologii, czy nie. Zapoznaj się też z obowiązującymi przepisami i regulacjami, aby upewnić się, że przestrzegasz tych przepisów.

- Zasoby zewnętrzne: Możesz mieć wewnętrzny zespół, który jest w stanie samodzielnie przeprowadzić audyt bezpieczeństwa IT lub możesz potrzebować zewnętrznych wykonawców, którzy pomogą w części lub całości. Należy to wcześniej ustalić. Możesz mieć kierownika ds. audytu IT lub zatrudnić konsultanta, który może następnie przeszkolić zespół w zakresie tego, na co zwracać uwagę podczas audytów IT.

- Wdrożenie: Wiedz, że posiadasz inwentarz i umieść te systemy na liście uporządkowanej według priorytetów. Poznaj standardy branżowe, metody i procedury, aby mieć pewność, że nadążasz za najnowszymi praktykami. Oceń swój audyt, aby sprawdzić, czy aktywa są chronione, a ryzyko ograniczone.

- Informacje zwrotne: raporty z audytów IT mogą wydawać się w innym języku, jeśli nie jesteś specjalistą IT. Aby kontrola była skuteczna, kontrola musi być jasna dla osób podejmujących decyzje. Audytor IT powinien przekazać raport osobiście i odpowiedzieć na wszelkie pytania, aby po jego zakończeniu nie było wątpliwości co do pracy i wszelkich wykrytych luk.

- Powtarzam: audyt IT nie jest oczywiście jednorazowym wydarzeniem, ale pomiędzy audytami wciąż jest do zrobienia. Obejmuje to oferowanie rekomendacji na przyszłość, przy użyciu oprogramowania informatycznego, które może automatycznie monitorować systemy, użytkowników i zasoby. Dobrym pomysłem jest przygotowanie planu przeglądu obowiązujących przepisów, regulacji i nowych rozwiązań raz na kwartał, ponieważ przestrzeń technologiczna notorycznie porusza się w szybkim tempie.

ProjectManager.com dla audytu IT

Podczas przeprowadzania audytu IT istnieje wiele zadań, które prawdopodobnie wymagają wykonania przez zespół. Brzmi jak projekt. Chociaż istnieją pakiety oprogramowania przeznaczone do monitorowania bezpieczeństwa IT, audyt jest innym zwierzęciem i może skorzystać z oprogramowania do zarządzania projektami, aby skutecznie go kontrolować.

Każdy audyt można podzielić na szereg zadań, tak jak używasz struktury podziału pracy (WBS), aby podzielić duży projekt na mniejsze, łatwiejsze w zarządzaniu części. Lista zadań może zostać uszeregowana według priorytetów, a następnie arkusz kalkulacyjny przesłany do ProjectManager.com, gdzie jest przekształcany ze statycznego arkusza w dynamiczne narzędzie.

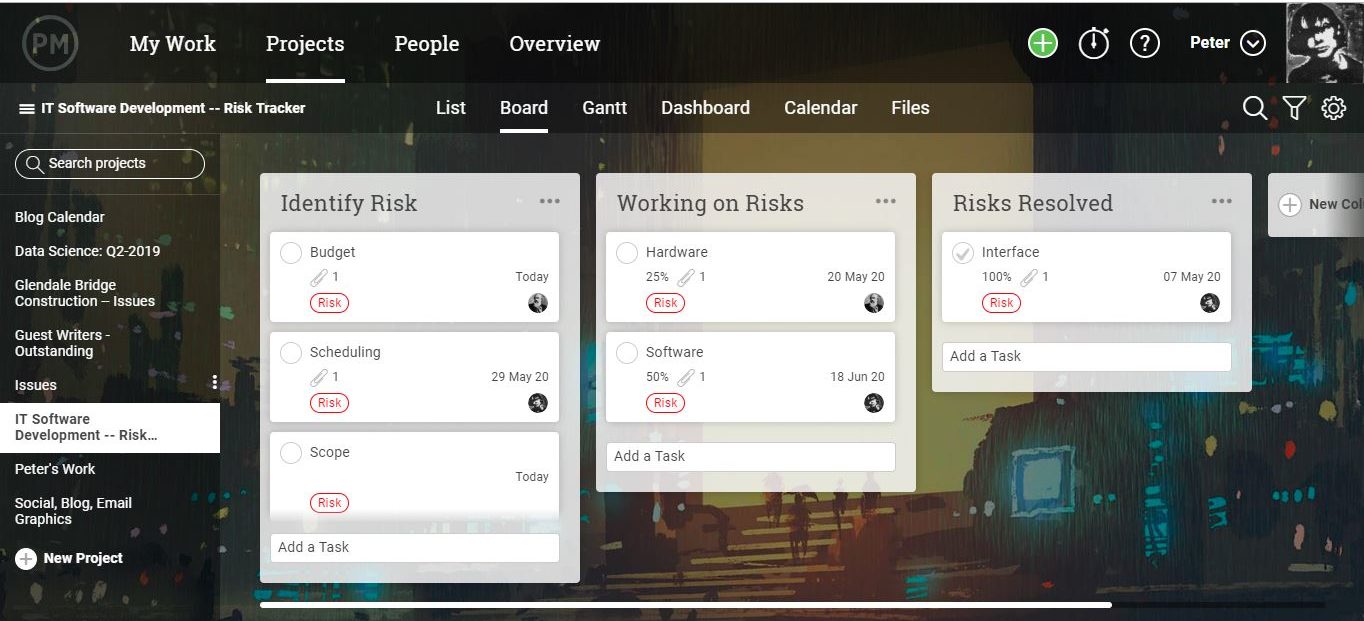

Wizualizuj przepływ pracy za pomocą Kanban

Po zaimportowaniu listę zadań można przeglądać na wiele sposobów. Istnieje tablica kanban, która wizualizuje przepływ pracy. Różne zadania są indywidualnymi kartami, które są zorganizowane według kolumn, które określają, czy praca ma się rozpocząć, trwać lub wykonać. Te karty można przypisać do jednego lub kilku członków zespołu, którzy mogą je bezpośrednio komentować w celu współpracy. Można również dołączyć pliki i obrazy.

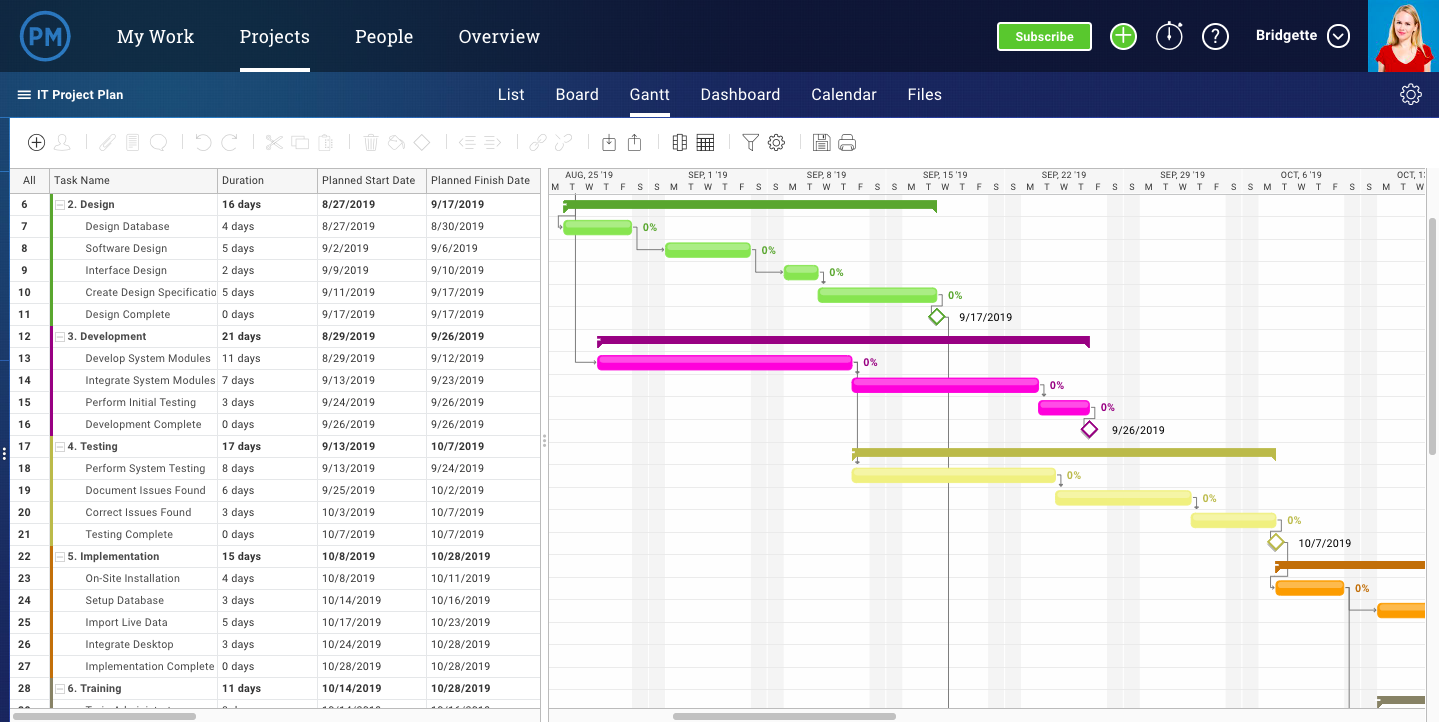

Zrób harmonogram audytu z Ganttem

Inny widok to Gantt. Spowoduje to wyświetlenie listy zadań po lewej stronie i wypełnienie tych zadań na osi czasu po prawej stronie. Zadania można ponownie przypisywać, współpracować i śledzić. ProjectManager.com to oprogramowanie oparte na chmurze, więc wszystkie aktualizacje statusu są natychmiast odzwierciedlane. Zależności zadań można łączyć, aby uniknąć blokowania członków zespołu, a jeśli terminy wymagają zmiany, można to zrobić za pomocą prostego przeciągania i upuszczania osi czasu zadania.

Pulpity nawigacyjne projektu do monitorowania audytu

W zakresie monitorowania postępów audytu bezpieczeństwa IT i raportowania do kierownictwa ProjectManager.com posiada pulpit nawigacyjny w czasie rzeczywistym. Informuje lidera projektu na bieżąco o tym, co się dzieje i automatycznie analizuje liczby, wyświetlając metryki projektu na przejrzystych i kolorowych wykresach i wykresach. Można je następnie przefiltrować w celu odzwierciedlenia żądanych danych i udostępnić lub wydrukować do prezentacji.

ProjectManager.com posiada również wiele darmowych szablonów, które pomagają w różnych fazach każdego projektu. Nasz szablon oceny ryzyka IT to świetne miejsce na rozpoczęcie audytu IT.

Technologia informacyjna jest częścią prawie każdej organizacji. Korzyści są ogromne, ale też ryzyko. ProjectManager.com to oparte na chmurze oprogramowanie do zarządzania projektami, które pomaga informatykom zarządzać złożonymi zadaniami związanymi z audytem IT. Wypróbuj za darmo już dziś dzięki 30-dniowej wersji próbnej.