Privacidad de datos del cliente: 10 mejores prácticas no negociables para proteger su negocio

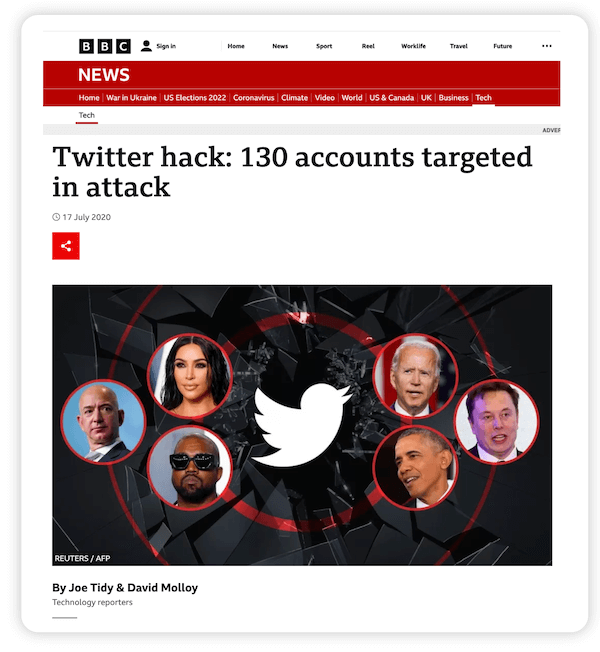

Publicado: 2022-11-23En julio de 2020, un pirata informático accedió a las herramientas internas de Twitter para apoderarse de 130 cuentas de Twitter de alto perfil, como Elon Musk, Bill Gates, Barack Obama y Jeff Bezos, para llevar a cabo una estafa de "doble su bitcoin".

Miles de usuarios de Twitter cayeron en la trampa y, en solo unas pocas horas, el pirata informático robó más de $ 118,000 en bitcoins. Desde entonces, se han violado miles de organizaciones, desde grandes multinacionales como Apple y Facebook hasta universidades, hoteles, hospitales, departamentos gubernamentales e incluso iglesias y sitios web de recaudación de fondos.

El hecho es que cualquier organización que recopile, procese o almacene datos de clientes corre el riesgo de sufrir una infracción, incluida la suya. Es por eso que debe actuar ahora para proteger estos datos. Este artículo le mostrará cómo.

Tabla de contenido

- La importancia de la privacidad de los datos

- Regulaciones y estándares de privacidad de datos para saber

- Las mayores amenazas para la privacidad y la seguridad de los datos

- 10 mejores prácticas para proteger los datos de tus clientes

La importancia de la privacidad de los datos

Las medidas y controles de privacidad de datos tienen tres objetivos principales: proteger la confidencialidad e integridad de la información, generar confianza con los clientes y cumplir con las leyes de privacidad de datos. La falta de implementación de estos controles puede dar lugar a una infracción que puede tener graves consecuencias tanto para las personas como para las organizaciones.

Impacto en las personas

Las personas cuyos datos son robados pueden convertirse en víctimas de robo de identidad o fraude. Los piratas informáticos pueden usar los datos robados para hacerse pasar por la víctima y abrir líneas de crédito, solicitar préstamos, etc.

La pérdida de datos confidenciales o privados también puede hacer que la víctima enfrente humillaciones, discriminación, pérdidas financieras o daños psicológicos. En casos graves, su salud, su vida o su familia pueden verse amenazadas.

Impacto en las organizaciones

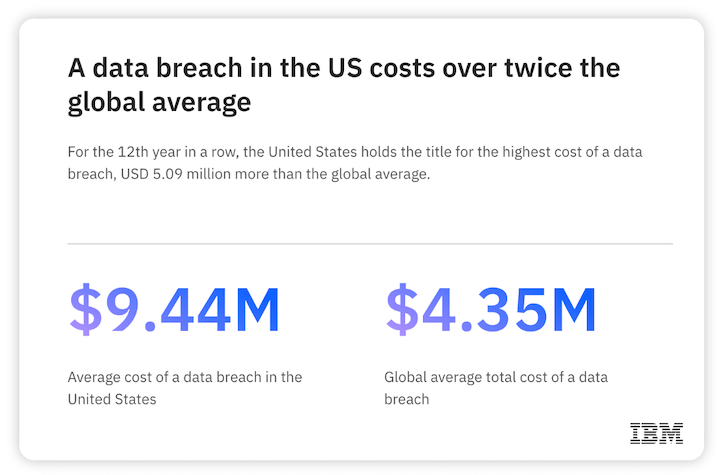

Las violaciones de datos también dañan a las organizaciones, especialmente financieramente. Según IBM, el costo promedio de una filtración aumentó a $ 4,35 millones en 2022. Los costos de la filtración pueden incluir las demandas de rescate de los atacantes, además de los "costos de limpieza" relacionados con la remediación de la filtración y las investigaciones forenses. Las multas reglamentarias y las demandas también pueden aumentar el costo.

Una infracción también puede dañar la reputación de la empresa, la percepción del cliente y los precios de las acciones. Puede perder la confianza de sus clientes y tener dificultades para cumplir con sus obligaciones contractuales, lo que podría afectar sus relaciones comerciales y sus ganancias.

Regulaciones y estándares de privacidad de datos para saber

Tras una serie de violaciones de datos en los últimos años, muchos gobiernos han implementado leyes de privacidad de datos. Estas leyes regulan cómo las organizaciones recopilan, procesan, almacenan y desechan los datos de los consumidores. Están destinados a proteger la privacidad de los datos del consumidor y proteger a los consumidores del impacto dañino de las violaciones de datos.

RGPD

El RGPD se aplica a cualquier empresa que opere en cualquier país que recopile información de residentes de la UE. Rige cómo las empresas recopilan, utilizan, transmiten y protegen estos datos. Las organizaciones que no cumplan con la ley pueden recibir una multa de más de $ 20 millones o el 4% de la facturación global total.

Leyes de privacidad de datos de EE. UU.

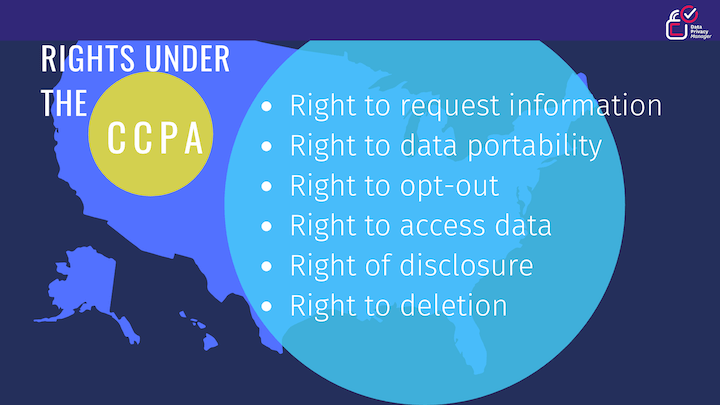

Estados Unidos no tiene una sola ley federal de privacidad de datos. En cambio, numerosas leyes específicas del sector o del estado rigen la forma en que las organizaciones recopilan, procesan o utilizan los datos de los consumidores. Por ejemplo, la Ley de Portabilidad y Contabilidad de Seguros Médicos (HIPAA) tiene como objetivo mantener la privacidad de la información médica protegida (PHI). De manera similar, la Ley de Privacidad del Consumidor de California (CCPA) controla cómo las entidades pueden recopilar la información personal de los residentes de California.

Fuente de imagen

Estándares de privacidad específicos de la industria

Algunos organismos de la industria han desarrollado estándares de privacidad aplicables a organizaciones en ciertas industrias. Un ejemplo es el PCI-DSS, que se aplica a todos los comerciantes de todo el mundo que recopilan la información de las tarjetas de crédito de los consumidores. Aunque ningún gobierno hace cumplir la norma, los comerciantes deben cumplirla debido a su relación contractual con la compañía de tarjetas de crédito. El objetivo es garantizar que las empresas implementen las medidas de seguridad necesarias para proteger los datos de los titulares de tarjetas y prevenir el fraude con tarjetas de crédito.

Dentro de la industria de la tecnología y la publicidad, hemos visto una serie de cambios en los últimos años en nombre de la privacidad. Por ejemplo, Google reduce la visibilidad del informe de términos de búsqueda y Facebook exige la Medición de eventos agregados.

Guía gratuita: 10 estrategias de orientación de Facebook respetuosas con la privacidad

Las mayores amenazas para la privacidad y la seguridad de los datos

La privacidad de los datos se trata de controlar cómo se recopilan, comparten y utilizan los datos, mientras que la seguridad de los datos se ocupa de proteger los datos de atacantes externos e internos malintencionados. A pesar de estas diferencias, hay varias superposiciones entre estas ideas. Además, existen muchas amenazas que pueden afectar tanto la privacidad como la seguridad de los datos.

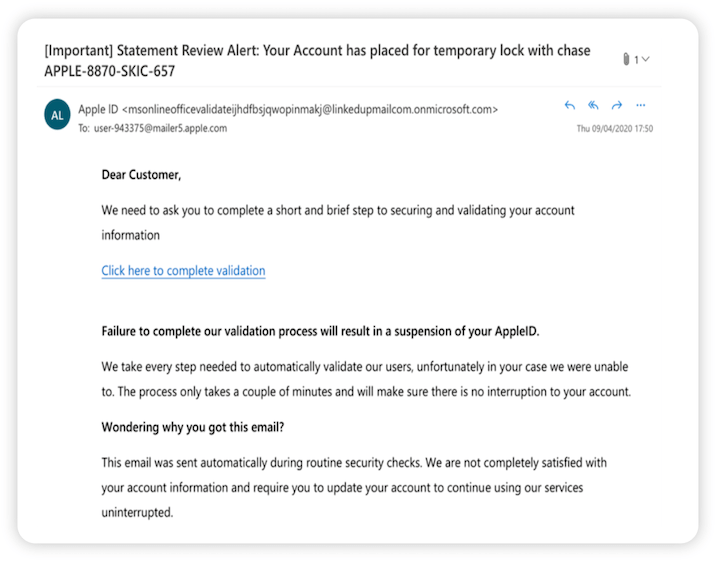

estafas de phishing

En una estafa de phishing, el atacante envía correos electrónicos que parecen provenir de una fuente confiable. El correo electrónico puede contener un enlace malicioso o un archivo adjunto malicioso. Cuando un usuario hace clic en el enlace, será llevado a un sitio web donde se le pedirá que proporcione su información privada.

El atacante luego roba esta información, lo que resulta en una violación. Si el usuario abre el archivo adjunto, el atacante podría comprometer su dispositivo. También pueden obtener acceso a otros recursos en la red empresarial y causar daños generalizados. Por lo tanto, es importante asegurarse de invertir en la solución antiphishing adecuada para su empresa.

Fuente de imagen

Malware y ransomware

El malware y el ransomware son grandes amenazas para la seguridad y la privacidad de los datos. En un ataque de ransomware, un atacante infecta dispositivos corporativos con malware que encripta el sistema y bloquea al usuario. A cambio de la clave de descifrado, el delincuente exige un cuantioso rescate a la organización. Muchas cepas de ransomware pueden propagarse por la red y filtrar grandes cantidades de datos.

Amenazas internas

Las amenazas internas son otra amenaza grave para la privacidad de los datos. Desde 2020, la frecuencia de incidentes internos ha aumentado en un 44 % y el costo por incidente ha aumentado a $15,38 millones.

Algunas amenazas provienen de personas internas malintencionadas o comprometidas, como empleados o proveedores externos. Otros provienen de personas internas no malintencionadas o descuidadas con una higiene de seguridad cibernética deficiente. Por ejemplo, un usuario puede compartir su contraseña con un colega mientras que otro puede almacenar datos confidenciales en una carpeta pública. Tales errores pueden resultar en filtraciones o exposiciones accidentales de datos.

vulnerabilidades de software

Las vulnerabilidades de seguridad en dispositivos y aplicaciones abren la puerta a los ciberdelincuentes. Muchos atacantes explotan estas vulnerabilidades para atacar organizaciones y exfiltrar o comprometer los datos de los clientes.

10 mejores prácticas para proteger la privacidad de los datos de los clientes

Aquí hay diez formas de proteger los valiosos datos de sus clientes de los ciberatacantes y piratas informáticos.

1. Sepa qué datos está recopilando

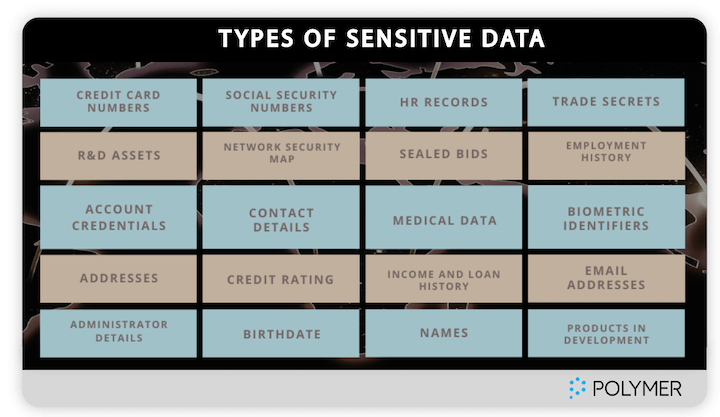

Solo puede proteger los datos si sabe qué son y dónde se almacenan. Comprenda qué tipo de datos recopila de los clientes, cómo se utilizan y quién los utiliza. También debe saber cuán confidenciales son los datos, dónde se almacenan y cuándo se comparten.

Realice una auditoría de datos para identificar datos en toda la empresa. Luego, clasifique cada tipo de datos según la sensibilidad, el caso de uso y la necesidad de accesibilidad. Finalmente, prepare un inventario de datos para comprender qué datos deben protegerse y qué leyes de cumplimiento se aplican a su organización.

Fuente de imagen

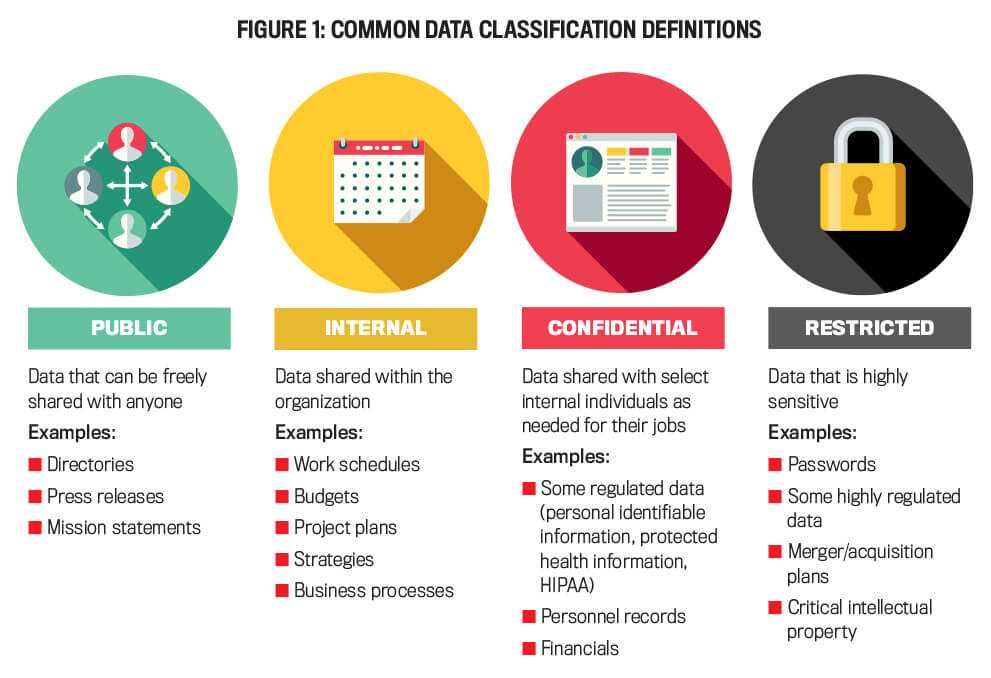

Aquí hay algunas clasificaciones de datos a considerar:

- Datos públicos: comunicados de prensa, declaraciones de misión, información de listas de directorios.

- Datos internos: cronogramas de trabajo, presupuestos, planes de proyectos, procesos comerciales, estrategias, datos de marketing.

- Datos confidenciales: información personal, información de salud protegida, registros de personal, finanzas.

- Datos restringidos: Contraseñas, planes de fusión/adquisición, propiedad intelectual.

2. Solo recopila información esencial

Puede minimizar el daño potencial de una violación de datos recopilando una cantidad limitada de datos personales. Recopile solo los datos privados o confidenciales que necesita para que su negocio cumpla con ciertos objetivos, por ejemplo, para mejorar las experiencias y la retención de los clientes.

Para evaluar qué datos son esenciales, realice auditorías de datos periódicas. Luego evalúe si realmente necesita esos datos. Si no, deja de recogerlo. De esta manera, puede disminuir la posibilidad de pérdidas si ocurre una infracción.

3. Cree y publique una política de privacidad y uso de datos transparente

Defina e implemente una política de privacidad de datos clara y comuníquela a todas las partes interesadas. La política debe especificar quién puede acceder a los datos y cómo. También debe indicar claramente cómo se deben y no se deben usar los datos.

Además, publique una política de privacidad para los clientes en el sitio web de su empresa. La política debe indicar cómo su empresa recopila, almacena, utiliza y protege los datos de los clientes. Si realiza cambios en la política, asegúrese de mantener informados a los clientes.

4. Cifre todos los datos confidenciales del usuario

Los datos sin cifrar y mal almacenados les dan a los piratas informáticos una razón para atacar a la organización. Cifre todos sus datos, tanto en tránsito como en reposo. Utilice un cifrado de longitud de bits de 256 claves para proteger los datos en los correos electrónicos y el cifrado a nivel de archivo para proteger los datos en los sistemas y servidores.

Además, realice copias de seguridad periódicas de los datos y guárdelas en un lugar seguro. De esta manera, incluso si es el objetivo de un ciberataque como el ransomware, aún puede acceder a los datos. Además, no tendrás que pagar el rescate.

Fuente de imagen

5. Protéjase contra las estafas de phishing

Para reducir el riesgo de pérdida debido a ataques de phishing, implemente filtros de correo no deseado en toda la organización. También actualice todos los dispositivos con software antivirus y antimalware que se actualice automáticamente para hacer frente a las amenazas emergentes y proteger los datos continuamente.

Las personas juegan un papel importante en la minimización del impacto de los ataques de phishing. Anime a los empleados a denunciar cualquier estafa por correo electrónico que encuentren a la persona o departamento correspondiente.

6. Actualizar todo el software

Los piratas informáticos aprovechan las vulnerabilidades de seguridad de los dispositivos y el software para atacar a las organizaciones y comprometer los datos de los clientes. Los proveedores de software suelen lanzar parches después de detectar vulnerabilidades en sus productos. Implemente estos parches para actualizar su software y proteger los datos de sus clientes.

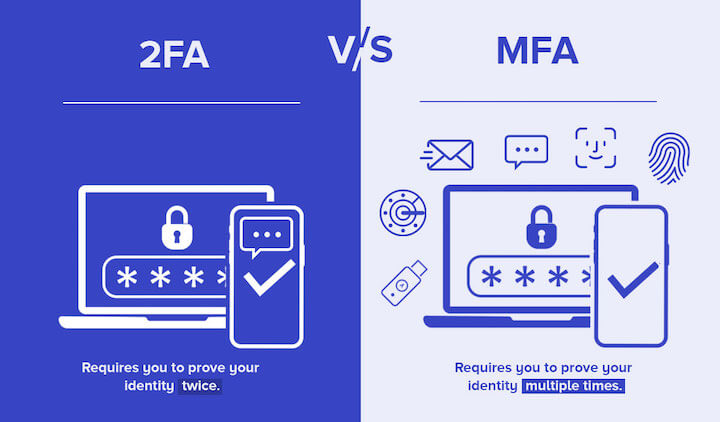

7. Implemente la autenticación multifactor

La autenticación multifactor (MFA) proporciona una protección más sólida para las cuentas y los datos empresariales. MFA requiere un factor de autenticación adicional, no solo una contraseña. Por lo tanto, incluso si un pirata informático roba la contraseña de un usuario autorizado, aún necesitará el segundo factor para iniciar sesión en una cuenta empresarial. Por lo general, este factor permanece bajo el control del usuario autorizado, por lo que es difícil que un hacker lo comprometa o lo robe.

Fuente de imagen

8. Capacitar a las personas sobre prácticas de ciberseguridad

La educación en ciberseguridad es esencial para eliminar las debilidades relacionadas con las personas en la ciberseguridad. Eduque a sus empleados sobre las mejores prácticas de ciberseguridad. Capacítelos para reconocer los signos de un ataque de phishing y cómo evitar las estafas de ingeniería social.

Explique la importancia de contraseñas seguras y MFA. Además, muéstreles por qué no deben usar redes Wi-Fi públicas para el trabajo y siempre respete las políticas de seguridad y privacidad de la organización.

9. Limite el acceso a los datos

Limitar el acceso a los datos según sea necesario minimiza las amenazas internas a los datos. Siempre que sea posible, implemente el principio de privilegio mínimo (PoLP), de modo que los usuarios solo puedan acceder o editar los datos que necesitan para su función. Administre niveles de acceso y permisos con herramientas de administración de acceso e identidad (IAM).

10. Implementar una infraestructura integral de protección de datos

Para proteger los datos de los clientes y evitar filtraciones, necesita una infraestructura de seguridad integral con todas estas herramientas:

- Software antivirus y antimalware

- Software anti-adware y anti-spyware

- Cortafuegos web de próxima generación

- Bloqueadores de ventanas emergentes

- Herramientas de detección y respuesta de punto final (EDR)

- Escáner de vulnerabilidades

- Administrador de contraseñas

- AMF

Reserva un presupuesto para estas herramientas. Ayudarán a proteger a su organización de violaciones de datos y recuperará su inversión con bastante rapidez.

Mantenga su negocio, clientes y datos seguros

El número y la frecuencia de las filtraciones de datos han aumentado considerablemente en los últimos años. Los últimos cinco años han sido especialmente malos, con piratas informáticos apuntando a varias organizaciones de alto perfil y afectando a millones de personas.

Afortunadamente, no todo esta perdido. Usted tiene cierto control sobre los datos que recopila y utiliza. Más importante aún, puede proteger estos datos y evitar que caigan en las manos equivocadas. Al emplear las ideas y las mejores prácticas compartidas aquí, puede reducir los riesgos para su empresa y sus clientes.

- Sepa qué datos está recopilando

- Solo recopilar información esencial

- Cree y publique una política de privacidad y uso de datos transparente

- Cifrar todos los datos confidenciales del usuario

- Protéjase contra las estafas de phishing

- Actualizar todo el software

- Implementar la autenticación multifactor

- Capacitar a las personas sobre prácticas de ciberseguridad

- Limitar el acceso a los datos

- Implementar una infraestructura integral de protección de datos

Sobre el Autor

Irina Maltseva es líder de crecimiento en Aura y fundadora de ONSAAS. Durante los últimos siete años, ha estado ayudando a las empresas de SaaS a aumentar sus ingresos con el marketing entrante. En su empresa anterior, Hunter, Irina ayudó a los especialistas en marketing de 3M a crear conexiones comerciales importantes. Ahora, en Aura, Irina está trabajando en su misión de crear una Internet más segura para todos. Para ponerte en contacto, síguela en LinkedIn.