خصوصية بيانات العميل: أفضل 10 ممارسات غير قابلة للتفاوض لحماية عملك

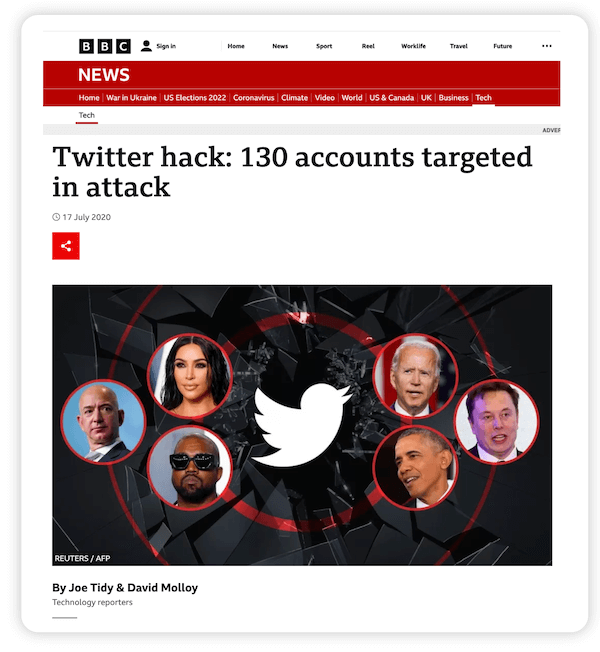

نشرت: 2022-11-23في يوليو 2020 ، تمكن أحد المتسللين من الوصول إلى أدوات Twitter الداخلية للاستيلاء على 130 حسابًا رفيع المستوى على Twitter - مثل Elon Musk و Bill Gates و Barack Obama و Jeff Bezos - لتنفيذ عملية احتيال "مضاعفة عملة البيتكوين".

سقط الآلاف من مستخدمي Twitter بسبب ذلك ، وفي غضون ساعات قليلة ، سرق المخترق ما يزيد عن 118000 دولار من عملة البيتكوين. منذ ذلك الوقت ، تم اختراق آلاف المنظمات ، من الشركات متعددة الجنسيات الكبيرة مثل Apple و Facebook إلى الجامعات والفنادق والمستشفيات والإدارات الحكومية وحتى الكنائس ومواقع جمع التبرعات.

الحقيقة هي أن أي مؤسسة تجمع بيانات العملاء أو تعالجها أو تخزنها معرضة لخطر الانتهاك - بما في ذلك بياناتك. لهذا السبب يجب أن تتصرف الآن لحماية هذه البيانات. هذا المقال سيريك كيف.

جدول المحتويات

- أهمية خصوصية البيانات

- لوائح ومعايير خصوصية البيانات التي يجب معرفتها

- أكبر التهديدات لخصوصية البيانات وأمن البيانات

- أفضل 10 ممارسات لحماية بيانات عملائك

أهمية خصوصية البيانات

تدابير وضوابط خصوصية البيانات لها ثلاثة أهداف رئيسية: لحماية سرية المعلومات وسلامتها ، وبناء الثقة مع العملاء ، والامتثال لقوانين خصوصية البيانات. يمكن أن يؤدي عدم تنفيذ هذه الضوابط إلى خرق يمكن أن يكون له عواقب وخيمة على كل من الأفراد والمنظمات.

التأثير على الأفراد

قد يصبح الأفراد الذين تُسرق بياناتهم ضحايا لسرقة الهوية أو الاحتيال. قد يستخدم المتسللون البيانات المسروقة لانتحال شخصية الضحية وفتح خطوط ائتمان ، والتقدم بطلب للحصول على قروض ، وما إلى ذلك.

قد يؤدي فقدان البيانات الحساسة أو الخاصة أيضًا إلى تعرض الضحية للإذلال أو التمييز أو الخسائر المالية أو الضرر النفسي. في الحالات الخطيرة ، قد تكون صحتهم أو حياتهم أو أسرتهم مهددة.

التأثير على المنظمات

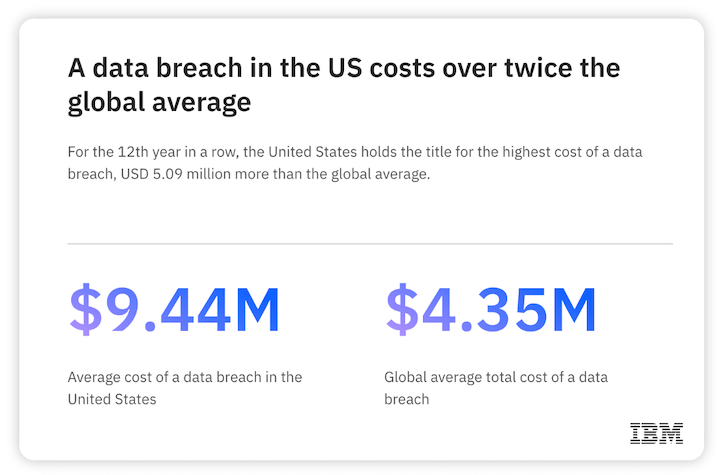

تؤذي خروقات البيانات المنظمات أيضًا ، لا سيما ماليًا. وفقًا لشركة IBM ، ارتفع متوسط تكلفة الخرق إلى 4.35 مليون دولار في عام 2022. ويمكن أن تشمل تكاليف الخرق مطالب المهاجمين بفدية ، بالإضافة إلى "تكاليف التنظيف" المتعلقة بمعالجة الاختراق والتحقيقات الجنائية. قد تضيف الغرامات والقضايا التنظيمية إلى التكلفة أيضًا.

يمكن أن يؤدي الخرق أيضًا إلى الإضرار بسمعة الشركة وتصور العملاء وأسعار الأسهم. قد تفقد ثقة عملائها وتكافح للوفاء بالتزاماتها التعاقدية ، مما قد يؤثر على علاقاتها التجارية وأرباحها.

لوائح ومعايير خصوصية البيانات التي يجب معرفتها

بعد سلسلة من انتهاكات البيانات في السنوات الأخيرة ، نفذت العديد من الحكومات قوانين خصوصية البيانات. تنظم هذه القوانين كيفية جمع بيانات المستهلك ومعالجتها وتخزينها وتجاهلها من قبل المنظمات. تهدف إلى حماية خصوصية بيانات المستهلك وحماية المستهلكين من التأثير الضار لانتهاكات البيانات.

اللائحة العامة لحماية البيانات

ينطبق القانون العام لحماية البيانات (GDPR) على أي شركة تعمل في أي دولة تجمع معلومات عن المقيمين في الاتحاد الأوروبي. إنها تحكم كيفية قيام الشركات بجمع هذه البيانات واستخدامها ونقلها وتأمينها. المنظمات التي لا تمتثل للقانون قد يتم تغريمها 20 + مليون دولار أو 4 ٪ من إجمالي حجم التداول العالمي.

قوانين خصوصية البيانات الأمريكية

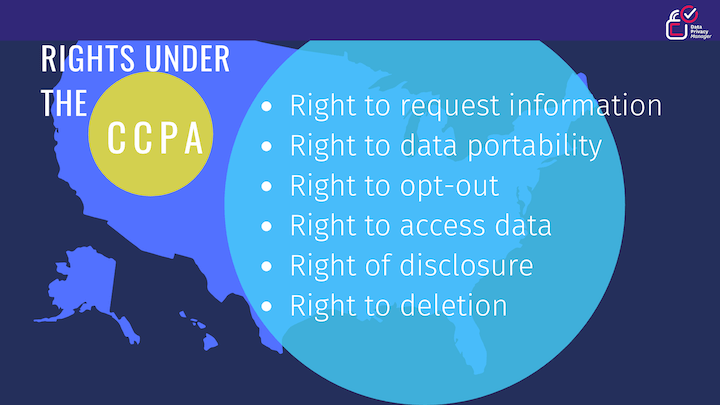

الولايات المتحدة ليس لديها قانون فيدرالي واحد لخصوصية البيانات. بدلاً من ذلك ، تحكم العديد من القوانين الخاصة بالقطاع أو الولاية كيفية قيام المؤسسات بجمع بيانات المستهلك أو معالجتها أو استخدامها. على سبيل المثال ، يهدف قانون التأمين الصحي وقابلية النقل والمحاسبة (HIPAA) إلى الحفاظ على خصوصية المعلومات الصحية المحمية (PHI). وبالمثل ، يتحكم قانون خصوصية المستهلك في كاليفورنيا (CCPA) في كيفية قيام الكيانات بجمع المعلومات الشخصية لسكان كاليفورنيا.

مصدر الصورة

معايير الخصوصية الخاصة بالصناعة

طورت بعض الهيئات الصناعية معايير الخصوصية المطبقة على المؤسسات في صناعات معينة. أحد الأمثلة على ذلك هو PCI-DSS ، والذي ينطبق على جميع التجار في جميع أنحاء العالم الذين يجمعون معلومات بطاقة ائتمان المستهلكين. على الرغم من عدم تطبيق المعيار من قبل أي حكومة ، يجب على التجار الالتزام به بسبب علاقتهم التعاقدية مع شركة بطاقات الائتمان. الهدف هو التأكد من أن الشركات تنفذ الضمانات اللازمة لحماية بيانات حامل البطاقة ومنع الاحتيال على بطاقات الائتمان.

في مجال التكنولوجيا والإعلان ، شهدنا عددًا من التغييرات في السنوات الأخيرة باسم الخصوصية. على سبيل المثال ، تقلل Google من مستوى الرؤية في تقرير عبارات البحث ويفرض Facebook قياس الأحداث المجمعة.

دليل مجاني: 10 استراتيجيات استهداف صديقة للخصوصية على Facebook

أكبر التهديدات لخصوصية البيانات وأمانها

تتعلق خصوصية البيانات بالتحكم في كيفية جمع البيانات ومشاركتها واستخدامها ، بينما يهتم أمان البيانات بحماية البيانات من المهاجمين الخارجيين والمطلعين الضارين. على الرغم من هذه الاختلافات ، هناك العديد من التداخلات بين هذه الأفكار. بالإضافة إلى ذلك ، هناك العديد من التهديدات التي يمكن أن تؤثر على خصوصية البيانات وأمانها.

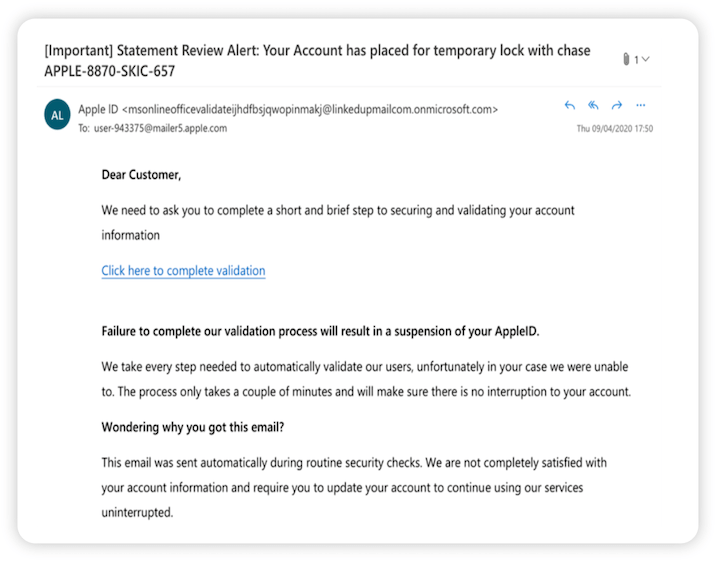

حيل الخداع

في عملية احتيال التصيد الاحتيالي ، يرسل المهاجم رسائل بريد إلكتروني يبدو أنها واردة من مصدر موثوق. قد يحتوي البريد الإلكتروني على ارتباط ضار أو مرفق ضار. عندما ينقر المستخدم على الرابط ، سيتم نقله إلى موقع ويب حيث سيُطلب منه تقديم معلوماته الخاصة.

ثم يسرق المهاجم هذه المعلومات ، مما يؤدي إلى حدوث خرق. إذا فتح المستخدم المرفق ، يمكن للمهاجم اختراق أجهزته. قد يتمكنون أيضًا من الوصول إلى موارد أخرى على شبكة المؤسسة ويسببون ضررًا واسع النطاق. لذلك ، من المهم التأكد من أنك تستثمر في حل مكافحة التصيد المناسب لعملك.

مصدر الصورة

البرامج الضارة وبرامج الفدية

تمثل البرامج الضارة وبرامج الفدية تهديدات كبيرة لأمن البيانات والخصوصية. في هجوم رانسوم وير ، يقوم المهاجم بإصابة أجهزة الشركة ببرامج ضارة تقوم بتشفير النظام وإغلاق المستخدم. في مقابل مفتاح فك التشفير ، يطلب المجرم فدية كبيرة من المنظمة. يمكن أن تنتشر العديد من سلالات برامج الفدية عبر الشبكة وتسرب كميات هائلة من البيانات.

التهديدات الداخلية

تشكل التهديدات الداخلية تهديدًا خطيرًا آخر لخصوصية البيانات. منذ عام 2020 ، زاد تواتر الحوادث الداخلية بنسبة 44٪ ، وارتفعت تكلفة الحادثة إلى 15.38 مليون دولار.

تأتي بعض التهديدات من المطلعين الضارين أو المخترقين مثل الموظفين أو البائعين الخارجيين. يأتي البعض الآخر من المطلعين غير المؤذيين أو المهملين ذوي النظافة السيئة للأمن السيبراني. على سبيل المثال ، قد يشارك مستخدم كلمة المرور الخاصة به مع زميل بينما قد يخزن مستخدم آخر بيانات حساسة في مجلد عام. يمكن أن تؤدي مثل هذه الأخطاء إلى تسرب البيانات أو التعرض لها بشكل عرضي.

نقاط ضعف البرامج

تفتح الثغرات الأمنية في الأجهزة والتطبيقات الباب أمام مجرمي الإنترنت. يستغل العديد من المهاجمين نقاط الضعف هذه لمهاجمة المؤسسات واختراق بيانات العملاء أو اختراقها.

أفضل 10 ممارسات لحماية خصوصية بيانات العملاء

فيما يلي عشر طرق لحماية بيانات العملاء القيمة الخاصة بك من المهاجمين الإلكترونيين والمتسللين.

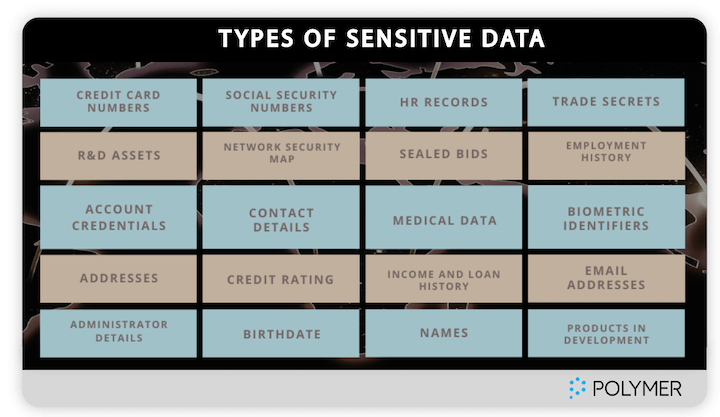

1. تعرف على البيانات التي تجمعها

لا يمكنك حماية البيانات إلا إذا كنت تعرف ماهيتها ومكان تخزينها. افهم نوع البيانات التي تجمعها من العملاء ، وكيف يتم استخدامها ، ومن يستخدمها. يجب أن تعرف أيضًا مدى حساسية البيانات ، ومكان تخزينها ، ومتى يتم مشاركتها.

إجراء تدقيق البيانات لتحديد البيانات في جميع أنحاء المؤسسة. ثم صنف كل نوع من أنواع البيانات وفقًا للحساسية وحالة الاستخدام والحاجة إلى إمكانية الوصول. أخيرًا ، قم بإعداد قائمة جرد للبيانات لفهم البيانات التي يجب حمايتها وقوانين الامتثال التي تنطبق على مؤسستك.

مصدر الصورة

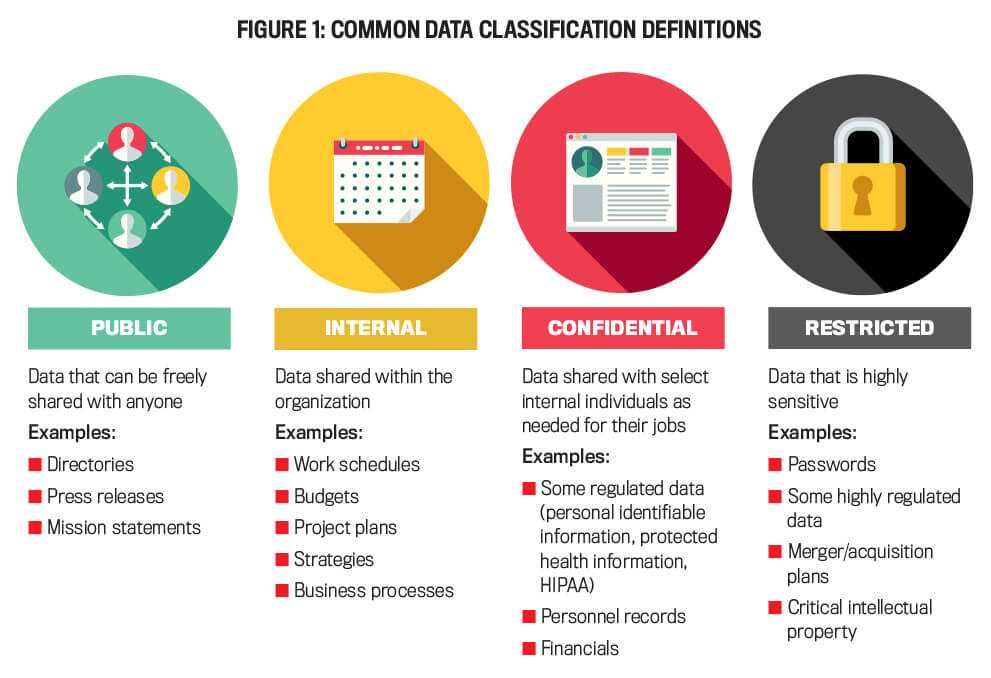

فيما يلي بعض تصنيفات البيانات التي يجب وضعها في الاعتبار:

- البيانات العامة: البيانات الصحفية ، بيانات المهمة ، معلومات قائمة الدليل.

- البيانات الداخلية: جداول العمل ، والميزانيات ، وخطط المشاريع ، والعمليات التجارية ، والاستراتيجيات ، وبيانات التسويق.

- البيانات السرية: المعلومات الشخصية ، والمعلومات الصحية المحمية ، وسجلات الموظفين ، والبيانات المالية.

- البيانات المقيدة: كلمات المرور ، خطط الدمج / الاستحواذ ، الملكية الفكرية.

2. جمع المعلومات الأساسية فقط

يمكنك تقليل الضرر المحتمل لخرق البيانات عن طريق جمع كمية محدودة من البيانات الشخصية. اجمع فقط البيانات الخاصة أو الحساسة التي تحتاجها لنشاطك التجاري لتحقيق أهداف معينة ، على سبيل المثال ، لتحسين تجارب العملاء والاحتفاظ بهم.

لتقييم البيانات الضرورية ، قم بإجراء عمليات تدقيق دورية للبيانات. ثم قم بتقييم ما إذا كنت تحتاج هذه البيانات بالفعل. إذا لم يكن كذلك ، فتوقف عن جمعها. بهذه الطريقة ، يمكنك تقليل احتمالية الخسائر في حالة حدوث خرق.

3. إنشاء ونشر سياسة شفافة لاستخدام البيانات والخصوصية

تحديد وتنفيذ سياسة خصوصية بيانات واضحة وإبلاغها لجميع أصحاب المصلحة. يجب أن تحدد السياسة من يُسمح له بالوصول إلى البيانات وكيف. يجب أيضًا أن تحدد بوضوح كيف يجب استخدام البيانات ولا ينبغي استخدامها.

أيضًا ، انشر سياسة خصوصية للعملاء على موقع الويب الخاص بشركتك. يجب أن تنص السياسة على كيفية قيام شركتك بجمع بيانات العملاء وتخزينها واستخدامها وحمايتها. إذا قمت بإجراء تغييرات على السياسة ، فتأكد من إبقاء العملاء على اطلاع.

4. تشفير جميع بيانات المستخدم الحساسة

تمنح البيانات غير المشفرة والمخزنة بشكل سيء المتسللين سببًا لمهاجمة المنظمة. قم بتشفير جميع بياناتك ، سواء أثناء النقل أو أثناء الراحة. استخدم تشفير بطول 256 مفتاحًا لتأمين البيانات في رسائل البريد الإلكتروني والتشفير على مستوى الملف لحماية البيانات الموجودة على الأنظمة والخوادم.

بالإضافة إلى ذلك ، خذ نسخًا احتياطية من البيانات بانتظام وقم بتخزين النسخ الاحتياطية في مكان آمن. بهذه الطريقة ، حتى إذا كنت هدفًا لهجوم إلكتروني مثل برنامج الفدية ، فلا يزال بإمكانك الوصول إلى البيانات. علاوة على ذلك ، لن تضطر إلى دفع الفدية.

مصدر الصورة

5. الحماية من حيل التصيد الاحتيالي

لتقليل مخاطر الخسارة بسبب هجمات التصيد الاحتيالي ، قم بتطبيق عوامل تصفية البريد الإلكتروني العشوائي في جميع أنحاء المؤسسة. قم أيضًا بتحديث جميع الأجهزة ببرامج مكافحة الفيروسات ومكافحة البرامج الضارة التي يتم تحديثها تلقائيًا للتعامل مع التهديدات الناشئة وحماية البيانات باستمرار.

يلعب الأشخاص دورًا مهمًا في تقليل تأثير هجمات التصيد الاحتيالي. شجع الموظفين على الإبلاغ عن أي عمليات احتيال عبر البريد الإلكتروني يواجهونها إلى الشخص أو القسم المناسب.

6. قم بتحديث كافة البرامج

يستفيد المتسللون من الثغرات الأمنية في الأجهزة والبرامج لمهاجمة المؤسسات وتعريض بيانات العملاء للخطر. عادةً ما يقوم بائعو البرامج بإصدار تصحيحات بعد اكتشاف الثغرات الأمنية في منتجاتهم. قم بتطبيق هذه التصحيحات لتحديث برامجك وحماية بيانات العملاء الخاصة بك.

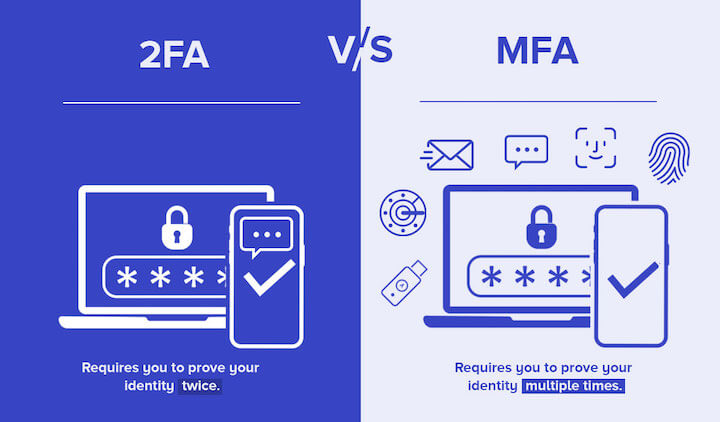

7. تنفيذ المصادقة متعددة العوامل

توفر المصادقة متعددة العوامل (MFA) حماية أكثر قوة لحسابات وبيانات المؤسسة. يتطلب MFA عامل مصادقة إضافي ، وليس مجرد كلمة مرور. لذلك ، حتى إذا سرق أحد المتطفلين كلمة مرور مستخدم مرخص له ، فسيظل بحاجة إلى العامل الثاني لتسجيل الدخول إلى حساب المؤسسة. عادة ، يظل هذا العامل تحت سيطرة المستخدم المصرح له ، لذلك يصعب على المخترق اختراقه أو سرقته.

مصدر الصورة

8. تدريب الناس على ممارسات الأمن السيبراني

يعد تعليم الأمن السيبراني ضروريًا للقضاء على نقاط الضعف المتعلقة بالأفراد في الأمن السيبراني. قم بتثقيف موظفيك حول أفضل ممارسات الأمن السيبراني. قم بتدريبهم على التعرف على علامات هجوم التصيد وكيفية تجنب عمليات الخداع المتعلقة بالهندسة الاجتماعية.

اشرح أهمية كلمات المرور القوية و MFA. وضح لهم أيضًا سبب عدم استخدام شبكات Wi-Fi العامة للعمل والالتزام دائمًا بسياسات الأمان والخصوصية الخاصة بالمؤسسة.

9. تقييد الوصول إلى البيانات

يؤدي تقييد الوصول إلى البيانات على أساس الحاجة إلى المعرفة إلى تقليل التهديدات الداخلية للبيانات. كلما كان ذلك ممكنًا ، قم بتنفيذ مبدأ الامتياز الأقل (PoLP) ، بحيث يمكن للمستخدمين فقط الوصول إلى البيانات التي يحتاجونها لدورهم أو تحريرها. إدارة مستويات الوصول والأذونات باستخدام أدوات إدارة الهوية والوصول (IAM).

10. تنفيذ بنية تحتية شاملة لحماية البيانات

لتأمين بيانات العميل وتجنب الانتهاكات ، تحتاج إلى بنية تحتية أمنية شاملة مع كل هذه الأدوات:

- برامج مكافحة الفيروسات والبرامج الضارة

- برامج مكافحة برامج الإعلانات المتسللة وبرامج مكافحة التجسس

- الجيل القادم من جدار حماية الويب

- حاصرات النوافذ المنبثقة

- أدوات الكشف عن نقطة النهاية والاستجابة لها (EDR)

- ماسح الضعف

- مدير كلمة السر

- MFA

خصص ميزانية لهذه الأدوات. سوف يساعدون في حماية مؤسستك من انتهاكات البيانات ، وسوف تستعيد استثمارك بسرعة إلى حد ما.

حافظ على أمان عملك وعملائك وبياناتك

زاد عدد وتواتر خروقات البيانات بشكل كبير في السنوات الأخيرة. كانت السنوات الخمس الماضية سيئة بشكل خاص ، حيث استهدف المتسللون عددًا من المنظمات البارزة وأثروا على ملايين الأشخاص.

لحسن الحظ، لم نفقد كل شيء. لديك بعض التحكم في البيانات التي تجمعها وتستخدمها. والأهم من ذلك ، يمكنك تأمين هذه البيانات ومنعها من الوقوع في الأيدي الخطأ. من خلال استخدام الأفكار وأفضل الممارسات المشتركة هنا ، يمكنك تقليل المخاطر التي تتعرض لها شركتك وعملائك.

- تعرف على البيانات التي تجمعها

- جمع المعلومات الأساسية فقط

- إنشاء ونشر استخدام بيانات شفاف وسياسة خصوصية

- تشفير جميع بيانات المستخدم الحساسة

- الحماية من عمليات التصيد الاحتيالي

- قم بتحديث كافة البرامج

- تنفيذ المصادقة متعددة العوامل

- تدريب الناس على ممارسات الأمن السيبراني

- تقييد الوصول إلى البيانات

- تنفيذ بنية تحتية شاملة لحماية البيانات

عن المؤلف

إيرينا مالتسيفا هي رائدة النمو في Aura ومؤسسة في ONSAAS. على مدار السنوات السبع الماضية ، كانت تساعد شركات SaaS على زيادة إيراداتها من خلال التسويق الداخلي. في شركتها السابقة ، هانتر ، ساعدت إيرينا المسوقين في 3M على بناء علاقات عمل مهمة. الآن ، في Aura ، تعمل إيرينا على مهمتها لإنشاء إنترنت أكثر أمانًا للجميع. للتواصل ، تابعها على LinkedIn.