Confidentialité des données client : 10 bonnes pratiques non négociables pour protéger votre entreprise

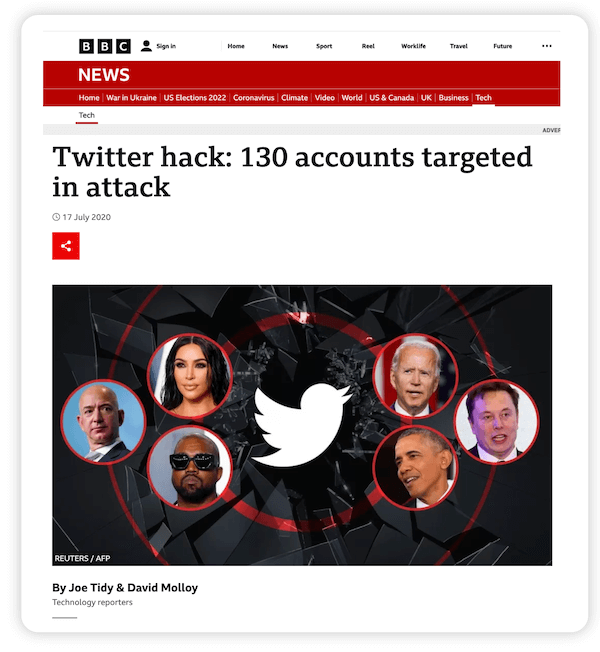

Publié: 2022-11-23En juillet 2020, un pirate informatique a accédé aux outils internes de Twitter pour saisir 130 comptes Twitter de haut niveau, comme Elon Musk, Bill Gates, Barack Obama et Jeff Bezos, afin de réaliser une arnaque « doublez vos bitcoins ».

Des milliers d'utilisateurs de Twitter sont tombés dans le panneau et en quelques heures seulement, le pirate a volé plus de 118 000 dollars de bitcoins. Depuis lors, des milliers d'organisations ont été violées, des grandes multinationales comme Apple et Facebook aux universités, hôtels, hôpitaux, ministères et même des églises et des sites Web de collecte de fonds.

Le fait est que toute organisation qui collecte, traite ou stocke des données client est exposée à un risque de violation, y compris la vôtre. C'est pourquoi vous devez agir maintenant pour protéger ces données. Cet article vous montrera comment.

Table des matières

- L'importance de la confidentialité des données

- Réglementations et normes de confidentialité des données à connaître

- Les plus grandes menaces pour la confidentialité et la sécurité des données

- 10 bonnes pratiques pour protéger vos données clients

L'importance de la confidentialité des données

Les mesures et contrôles de confidentialité des données ont trois objectifs principaux : protéger la confidentialité et l'intégrité des informations, instaurer la confiance avec les clients et se conformer aux lois sur la confidentialité des données. La non-mise en œuvre de ces contrôles peut entraîner une violation qui peut avoir de graves conséquences tant pour les individus que pour les organisations.

Impact sur les individus

Les personnes dont les données sont volées peuvent être victimes d'usurpation d'identité ou de fraude. Les pirates peuvent utiliser les données volées pour se faire passer pour la victime et ouvrir des lignes de crédit, demander des prêts, etc.

La perte de données sensibles ou privées peut également exposer la victime à une humiliation, une discrimination, des pertes financières ou des dommages psychologiques. Dans les cas graves, leur santé, leur vie ou leur famille peuvent être menacées.

Impact sur les organisations

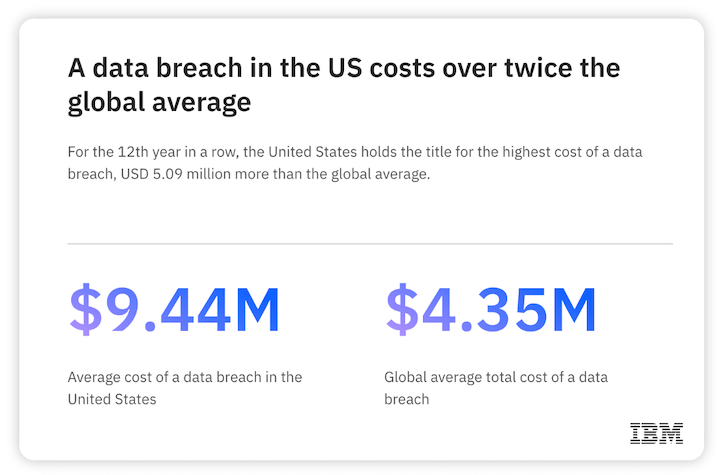

Les violations de données nuisent également aux organisations, en particulier financièrement. Selon IBM, le coût moyen d'une violation est passé à 4,35 millions de dollars en 2022. Les coûts de violation peuvent inclure les demandes de rançon des attaquants, ainsi que les « coûts de nettoyage » liés à la correction des violations et aux enquêtes médico-légales. Les amendes réglementaires et les poursuites peuvent également augmenter le coût.

Une violation peut également nuire à la réputation de l'entreprise, à la perception des clients et au cours des actions. Elle pourrait perdre la confiance de ses clients et avoir du mal à respecter ses obligations contractuelles, ce qui pourrait affecter ses relations commerciales et ses bénéfices.

Réglementations et normes de confidentialité des données à connaître

Suite à une série de violations de données ces dernières années, de nombreux gouvernements ont mis en place des lois sur la confidentialité des données. Ces lois régissent la manière dont les données des consommateurs sont collectées, traitées, stockées et supprimées par les organisations. Ils sont destinés à protéger la confidentialité des données des consommateurs et à protéger les consommateurs contre les effets néfastes des violations de données.

RGPD

Le GDPR s'applique à toute entreprise opérant dans n'importe quel pays qui collecte les informations des résidents de l'UE. Elle régit la manière dont les entreprises collectent, utilisent, transmettent et sécurisent ces données. Les organisations qui ne respectent pas la loi peuvent être condamnées à une amende de plus de 20 millions de dollars ou 4 % du chiffre d'affaires mondial total.

Lois américaines sur la confidentialité des données

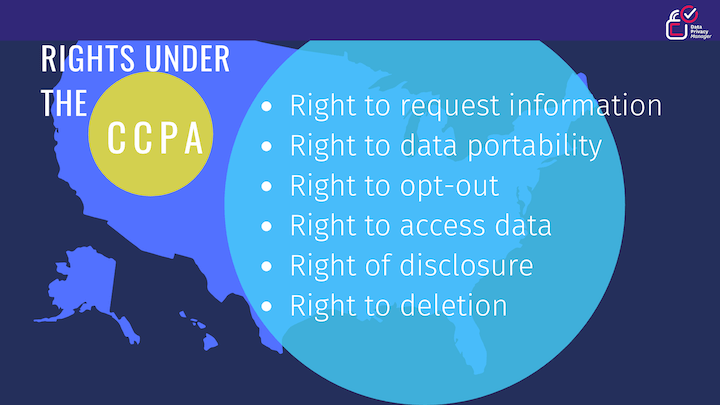

Les États-Unis n'ont pas de loi fédérale unique sur la confidentialité des données. Au lieu de cela, de nombreuses lois spécifiques à un secteur ou à un État régissent la manière dont les organisations collectent, traitent ou utilisent les données des consommateurs. Par exemple, la loi HIPAA (Health Insurance Portability and Accounting Act) vise à préserver la confidentialité des informations de santé protégées (PHI). De même, le California Consumer Privacy Act (CCPA) contrôle la manière dont les entités peuvent collecter les informations personnelles des résidents de Californie.

Source des images

Normes de confidentialité spécifiques à l'industrie

Certains organismes industriels ont élaboré des normes de confidentialité applicables aux organisations de certains secteurs. Un exemple est le PCI-DSS, qui s'applique à tous les commerçants du monde entier qui collectent les informations de carte de crédit des consommateurs. Bien que la norme ne soit appliquée par aucun gouvernement, les commerçants doivent s'y conformer en raison de leur relation contractuelle avec la société de carte de crédit. L'objectif est de s'assurer que les entreprises mettent en œuvre les garanties nécessaires pour protéger les données des titulaires de carte et prévenir la fraude par carte de crédit.

Au sein de l'industrie de la technologie et de la publicité, nous avons vu un certain nombre de changements ces dernières années au nom de la confidentialité. Par exemple, Google réduit la visibilité dans le rapport sur les termes de recherche et Facebook rend obligatoire la mesure agrégée des événements.

Guide gratuit : 10 stratégies de ciblage Facebook respectueuses de la vie privée

Les plus grandes menaces pour la confidentialité et la sécurité des données

La confidentialité des données consiste à contrôler la manière dont les données sont collectées, partagées et utilisées, tandis que la sécurité des données concerne la protection des données contre les attaquants externes et les initiés malveillants. Malgré ces différences, il existe plusieurs chevauchements entre ces idées. De plus, de nombreuses menaces peuvent affecter à la fois la confidentialité et la sécurité des données.

Les escroqueries par phishing

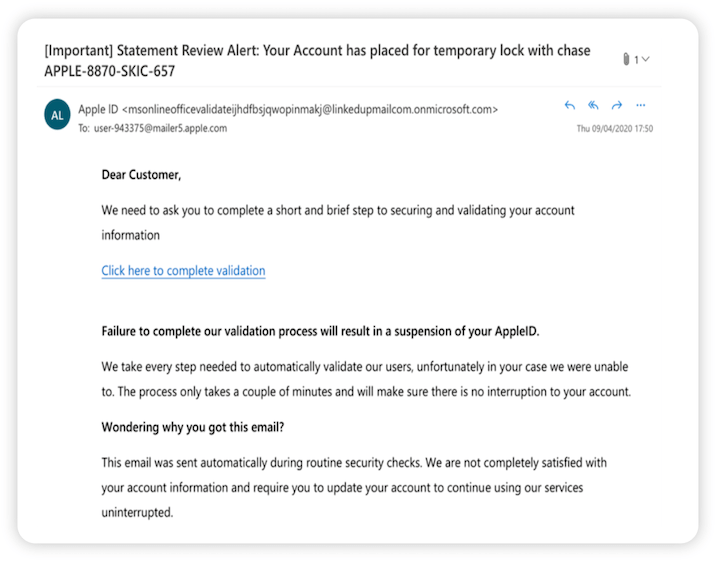

Dans une escroquerie par hameçonnage, l'attaquant envoie des e-mails qui semblent provenir d'une source fiable. L'e-mail peut contenir un lien malveillant ou une pièce jointe malveillante. Lorsqu'un utilisateur clique sur le lien, il sera redirigé vers un site Web où il lui sera demandé de fournir ses informations privées.

L'attaquant vole ensuite ces informations, ce qui entraîne une violation. Si l'utilisateur ouvre la pièce jointe, l'attaquant pourrait compromettre son appareil. Ils peuvent également accéder à d'autres ressources sur le réseau de l'entreprise et causer des dommages étendus. Par conséquent, il est important de vous assurer que vous investissez dans la bonne solution anti-hameçonnage pour votre entreprise.

Source des images

Logiciels malveillants et rançongiciels

Les logiciels malveillants et les rançongiciels sont d'énormes menaces pour la sécurité et la confidentialité des données. Lors d'une attaque par rançongiciel, un attaquant infecte les appareils de l'entreprise avec un logiciel malveillant qui crypte le système et verrouille l'utilisateur. En échange de la clé de déchiffrement, le criminel demande une lourde rançon à l'organisation. De nombreuses souches de ransomwares peuvent se propager sur le réseau et exfiltrer d'énormes quantités de données.

Menaces internes

Les menaces internes constituent une autre menace sérieuse pour la confidentialité des données. Depuis 2020, la fréquence des incidents internes a augmenté de 44 % et le coût par incident est passé à 15,38 millions de dollars.

Certaines menaces proviennent d'initiés malveillants ou compromis tels que des employés ou des fournisseurs tiers. D'autres proviennent d'initiés non malveillants ou négligents avec une mauvaise hygiène de cybersécurité. Par exemple, un utilisateur peut partager son mot de passe avec un collègue tandis qu'un autre peut stocker des données sensibles dans un dossier public. De telles erreurs peuvent entraîner des fuites ou des expositions accidentelles de données.

Vulnérabilités logicielles

Les failles de sécurité des appareils et des applications ouvrent la porte aux cybercriminels. De nombreux attaquants exploitent ces vulnérabilités pour attaquer les organisations et exfiltrer ou compromettre les données des clients.

10 bonnes pratiques pour protéger la confidentialité des données clients

Voici dix façons de protéger vos précieuses données client contre les cyberattaquants et les pirates.

1. Sachez quelles données vous collectez

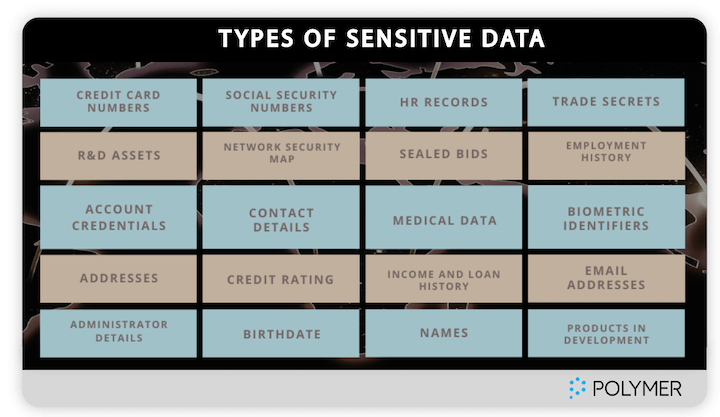

Vous ne pouvez protéger les données que si vous savez ce qu'elles sont et où elles sont stockées. Comprenez quel type de données vous collectez auprès des clients, comment elles sont utilisées et qui les utilise. Vous devez également savoir à quel point les données sont sensibles, où elles sont stockées et quand elles sont partagées.

Effectuez un audit des données pour identifier les données dans toute l'entreprise. Classez ensuite chaque type de données en fonction de la sensibilité, du cas d'utilisation et du besoin d'accessibilité. Enfin, préparez un inventaire des données pour comprendre quelles données doivent être protégées et quelles lois de conformité s'appliquent à votre organisation.

Source des images

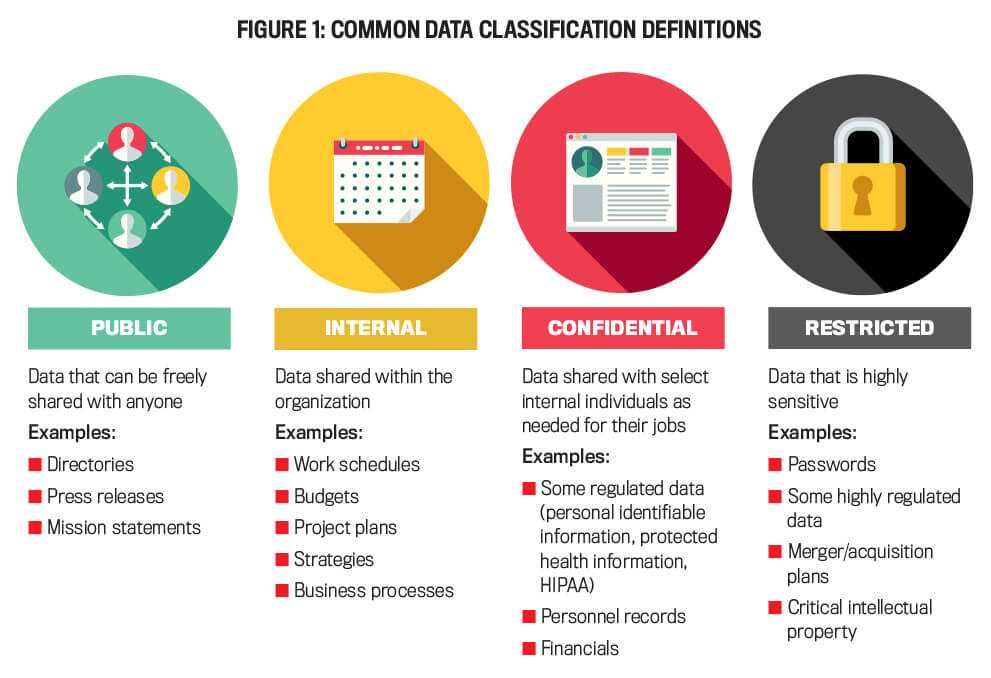

Voici quelques classifications de données à considérer :

- Données publiques : communiqués de presse, déclarations de mission, informations sur les listes d'annuaires.

- Données internes : horaires de travail, budgets, plans de projet, processus commerciaux, stratégies, données marketing.

- Données confidentielles : informations personnelles, informations de santé protégées, dossiers du personnel, données financières.

- Données restreintes : mots de passe, projets de fusion/acquisition, propriété intellectuelle.

2. Ne collectez que les informations essentielles

Vous pouvez minimiser les dommages potentiels d'une violation de données en collectant une quantité limitée de données personnelles. Collectez uniquement les données privées ou sensibles dont votre entreprise a besoin pour atteindre certains objectifs, par exemple, améliorer l'expérience client et la fidélisation.

Pour évaluer quelles données sont essentielles, effectuez des audits périodiques des données. Ensuite, évaluez si vous avez réellement besoin de ces données. Sinon, arrêtez de le collectionner. De cette façon, vous pouvez réduire la possibilité de pertes en cas de violation.

3. Créer et publier une politique transparente d'utilisation et de confidentialité des données

Définir et mettre en œuvre une politique de confidentialité des données claire et la communiquer à toutes les parties prenantes. La politique doit spécifier qui est autorisé à accéder aux données et comment. Il doit également indiquer clairement comment les données doivent et ne doivent pas être utilisées.

Publiez également une politique de confidentialité pour les clients sur le site Web de votre entreprise. La politique doit indiquer comment votre entreprise collecte, stocke, utilise et protège les données des clients. Si vous apportez des modifications à la politique, assurez-vous de tenir les clients informés.

4. Crypter toutes les données utilisateur sensibles

Les données non chiffrées et mal stockées donnent aux pirates une raison d'attaquer l'organisation. Chiffrez toutes vos données, à la fois en transit et au repos. Utilisez le cryptage à 256 bits pour sécuriser les données dans les e-mails et le cryptage au niveau des fichiers pour protéger les données sur les systèmes et les serveurs.

De plus, faites des sauvegardes de données régulières et stockez les sauvegardes dans un endroit sûr. De cette façon, même si vous êtes la cible d'une cyberattaque comme un rançongiciel, vous pouvez toujours accéder aux données. De plus, vous n'aurez pas à payer la rançon.

Source des images

5. Protégez-vous contre les escroqueries par hameçonnage

Pour réduire le risque de perte due aux attaques de phishing, implémentez des filtres anti-spam dans toute l'organisation. Mettez également à jour tous les appareils avec un logiciel antivirus et anti-malware qui se met à jour automatiquement pour faire face aux menaces émergentes et protéger en permanence les données.

Les gens jouent un rôle important dans la réduction de l'impact des attaques de phishing. Encouragez les employés à signaler toute fraude par courriel qu'ils rencontrent à la personne ou au service approprié.

6. Mettre à jour tous les logiciels

Les pirates profitent des failles de sécurité des appareils et des logiciels pour attaquer les organisations et compromettre les données des clients. Les éditeurs de logiciels publient généralement des correctifs après avoir détecté des vulnérabilités dans leurs produits. Implémentez ces correctifs pour mettre à jour votre logiciel et protéger vos données clients.

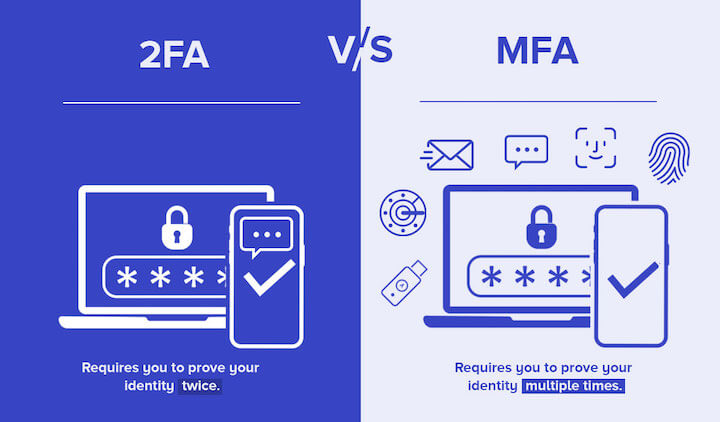

7. Implémenter l'authentification multifacteur

L'authentification multifacteur (MFA) offre une protection plus robuste pour les comptes et les données de l'entreprise. MFA nécessite un facteur d'authentification supplémentaire, pas seulement un mot de passe. Ainsi, même si un pirate vole le mot de passe d'un utilisateur autorisé, il aura toujours besoin du deuxième facteur pour se connecter à un compte d'entreprise. Habituellement, ce facteur reste sous le contrôle de l'utilisateur autorisé, il est donc difficile pour un pirate de le compromettre ou de le voler.

Source des images

8. Former les gens aux pratiques de cybersécurité

L'éducation à la cybersécurité est essentielle pour éliminer les faiblesses liées aux personnes en matière de cybersécurité. Formez vos employés aux meilleures pratiques en matière de cybersécurité. Apprenez-leur à reconnaître les signes d'une attaque de phishing et à éviter les escroqueries par ingénierie sociale.

Expliquez l'importance des mots de passe forts et de l'authentification MFA. Montrez-leur également pourquoi ils ne doivent pas utiliser les réseaux Wi-Fi publics pour le travail et respectez toujours les politiques de sécurité et de confidentialité de l'organisation.

9. Limitez l'accès aux données

Limiter l'accès aux données sur la base du besoin de savoir minimise les menaces internes aux données. Dans la mesure du possible, mettez en œuvre le principe du moindre privilège (PoLP), afin que les utilisateurs ne puissent accéder ou modifier que les données dont ils ont besoin pour leur rôle. Gérez les niveaux d'accès et les autorisations avec des outils de gestion des identités et des accès (IAM).

10. Mettre en place une infrastructure complète de protection des données

Pour sécuriser les données clients et éviter les failles, vous avez besoin d'une infrastructure de sécurité complète avec tous ces outils :

- Logiciel antivirus et anti-malware

- Logiciel anti-adware et anti-spyware

- Pare-feu Web de nouvelle génération

- Bloqueurs de pop-up

- Outils de détection et de réponse aux terminaux (EDR)

- Analyseur de vulnérabilité

- Gestionnaire de mots de passe

- AMF

Prévoyez un budget pour ces outils. Ils aideront à protéger votre organisation contre les violations de données et vous récupérerez votre investissement assez rapidement.

Protégez votre entreprise, vos clients et vos données

Le nombre et la fréquence des violations de données ont considérablement augmenté ces dernières années. Les cinq dernières années ont été particulièrement mauvaises, les pirates ciblant un certain nombre d'organisations de premier plan et affectant des millions de personnes.

Heureusement, tout n'est pas perdu. Vous avez un certain contrôle sur les données que vous collectez et utilisez. Plus important encore, vous pouvez sécuriser ces données et les empêcher de tomber entre de mauvaises mains. En utilisant les idées et les meilleures pratiques partagées ici, vous pouvez réduire les risques pour votre entreprise et vos clients.

- Savoir quelles données vous collectez

- Ne collectez que les informations essentielles

- Créer et publier une politique transparente d'utilisation et de confidentialité des données

- Crypter toutes les données utilisateur sensibles

- Protégez-vous contre les escroqueries par hameçonnage

- Mettre à jour tous les logiciels

- Implémenter l'authentification multifacteur

- Former les gens aux pratiques de cybersécurité

- Limiter l'accès aux données

- Mettre en place une infrastructure complète de protection des données

A propos de l'auteur

Irina Maltseva est responsable de la croissance chez Aura et fondatrice chez ONSAAS. Au cours des sept dernières années, elle a aidé les entreprises SaaS à augmenter leurs revenus grâce au marketing entrant. Dans son entreprise précédente, Hunter, Irina a aidé les spécialistes du marketing de 3M à établir des relations commerciales importantes. Aujourd'hui, chez Aura, Irina travaille sur sa mission de créer un Internet plus sûr pour tous. Pour la contacter, suivez-la sur LinkedIn.