Prywatność danych klientów: 10 niepodlegających negocjacjom najlepszych praktyk ochrony Twojej firmy

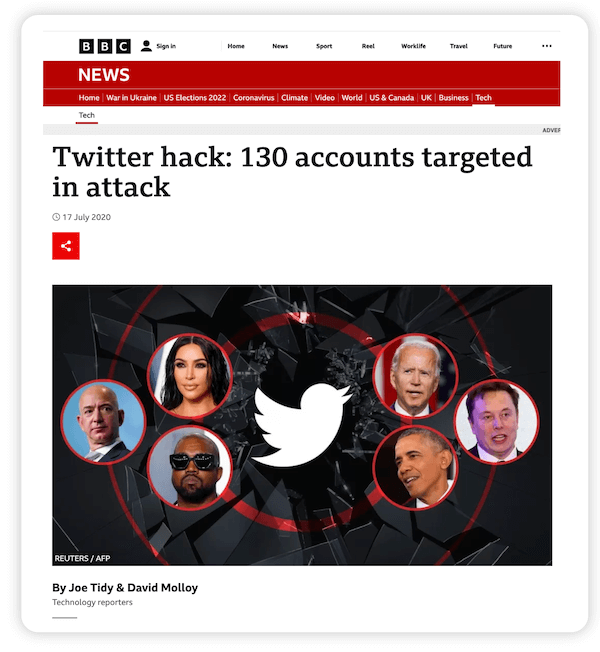

Opublikowany: 2022-11-23W lipcu 2020 r. haker uzyskał dostęp do wewnętrznych narzędzi Twittera, aby przejąć 130 znanych kont na Twitterze — takich jak Elon Musk, Bill Gates, Barack Obama i Jeff Bezos — w celu przeprowadzenia oszustwa polegającego na podwojeniu swoich bitcoinów.

Dało się na to nabrać tysiącom użytkowników Twittera iw ciągu zaledwie kilku godzin haker ukradł bitcoiny o wartości ponad 118 000 USD. Od tego czasu włamano się do tysięcy organizacji, od dużych międzynarodowych koncernów, takich jak Apple i Facebook, po uniwersytety, hotele, szpitale, departamenty rządowe, a nawet kościoły i strony internetowe zbierające fundusze.

Faktem jest, że każda organizacja, która gromadzi, przetwarza lub przechowuje dane klientów, jest narażona na ryzyko naruszenia – również Twoje. Dlatego musisz działać teraz, aby chronić te dane. Ten artykuł pokaże Ci, jak to zrobić.

Spis treści

- Znaczenie prywatności danych

- Przepisy i standardy dotyczące prywatności danych, które należy znać

- Największe zagrożenia dla prywatności i bezpieczeństwa danych

- 10 najlepszych praktyk ochrony danych klientów

Znaczenie prywatności danych

Środki i kontrole prywatności danych mają trzy główne cele: Ochrona poufności i integralności informacji, budowanie zaufania klientów oraz przestrzeganie przepisów dotyczących prywatności danych. Niewdrożenie tych kontroli może prowadzić do naruszenia, które może mieć poważne konsekwencje zarówno dla osób fizycznych, jak i organizacji.

Wpływ na osoby

Osoby, których dane zostały skradzione, mogą stać się ofiarami kradzieży tożsamości lub oszustwa. Hakerzy mogą wykorzystać skradzione dane do podszywania się pod ofiarę i otwierania linii kredytowych, ubiegania się o pożyczki itp.

Utrata wrażliwych lub prywatnych danych może również narazić ofiarę na poniżenie, dyskryminację, straty finansowe lub szkody psychiczne. W poważnych przypadkach zagrożone może być ich zdrowie, życie lub rodzina.

Wpływ na organizacje

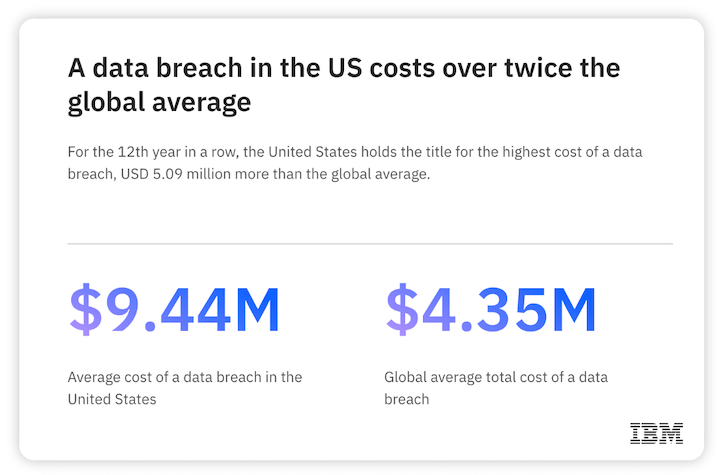

Naruszenia danych szkodzą również organizacjom, zwłaszcza finansowo. Według IBM średni koszt włamania wzrósł do 4,35 miliona dolarów w 2022 roku. Koszty włamania mogą obejmować żądania okupu ze strony atakujących oraz „koszty czyszczenia” związane z usuwaniem naruszeń i dochodzeniami kryminalistycznymi. Grzywny regulacyjne i procesy sądowe mogą również zwiększać koszty.

Naruszenie może również zaszkodzić reputacji firmy, postrzeganiu jej przez klientów i cenom akcji. Może stracić zaufanie swoich klientów i mieć problemy z wywiązywaniem się ze swoich zobowiązań umownych, co może mieć wpływ na jego relacje biznesowe i zyski.

Przepisy i standardy dotyczące prywatności danych, które należy znać

Po fali naruszeń danych w ostatnich latach wiele rządów wdrożyło przepisy dotyczące prywatności danych. Przepisy te regulują sposób gromadzenia, przetwarzania, przechowywania i usuwania danych konsumentów przez organizacje. Mają one na celu ochronę prywatności danych konsumentów i ochronę konsumentów przed szkodliwym wpływem naruszeń danych.

RODO

RODO dotyczy każdej firmy działającej w dowolnym kraju, która gromadzi informacje o mieszkańcach UE. Reguluje sposób, w jaki firmy zbierają, wykorzystują, przesyłają i zabezpieczają te dane. Organizacje, które nie przestrzegają prawa, mogą zostać ukarane grzywną w wysokości ponad 20 milionów dolarów lub 4% całkowitego światowego obrotu.

amerykańskie przepisy dotyczące prywatności danych

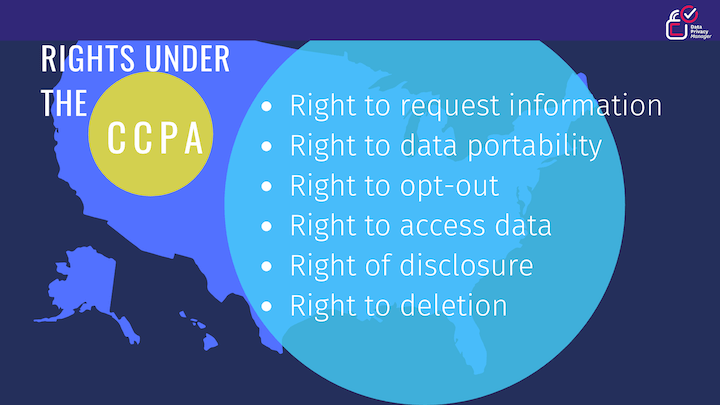

Stany Zjednoczone nie mają jednego federalnego prawa dotyczącego prywatności danych. Zamiast tego liczne przepisy sektorowe lub stanowe regulują sposób, w jaki organizacje zbierają, przetwarzają lub wykorzystują dane konsumentów. Na przykład ustawa Health Insurance Portability and Accounting Act (HIPAA) ma na celu zachowanie prywatności chronionych informacji zdrowotnych (PHI). Podobnie ustawa California Consumer Privacy Act (CCPA) określa, w jaki sposób podmioty mogą gromadzić dane osobowe mieszkańców Kalifornii.

Źródło obrazu

Branżowe standardy prywatności

Niektóre organizacje branżowe opracowały standardy prywatności mające zastosowanie do organizacji w określonych branżach. Jednym z przykładów jest PCI-DSS, który dotyczy wszystkich sprzedawców na całym świecie, którzy zbierają informacje o kartach kredytowych konsumentów. Chociaż standard nie jest egzekwowany przez żaden rząd, handlowcy muszą go przestrzegać ze względu na ich stosunek umowny z wystawcą karty kredytowej. Celem jest zapewnienie, że firmy wdrożą niezbędne zabezpieczenia w celu ochrony danych posiadaczy kart i zapobiegania oszustwom związanym z kartami kredytowymi.

W branży technologicznej i reklamowej zaobserwowaliśmy w ostatnich latach szereg zmian w imię prywatności. Na przykład Google ogranicza widoczność raportu wyszukiwanych haseł, a Facebook nakazuje pomiar zagregowanych zdarzeń.

Bezpłatny przewodnik: 10 przyjaznych dla prywatności strategii targetowania na Facebooku

Największe zagrożenia dla prywatności i bezpieczeństwa danych

Prywatność danych polega na kontrolowaniu sposobu, w jaki dane są gromadzone, udostępniane i wykorzystywane, podczas gdy bezpieczeństwo danych dotyczy ochrony danych przed zewnętrznymi atakującymi i złośliwymi osobami z wewnątrz. Pomimo tych różnic, istnieje kilka nakładających się tych pomysłów. Ponadto istnieje wiele zagrożeń, które mogą mieć wpływ zarówno na prywatność, jak i bezpieczeństwo danych.

Oszustwa typu phishing

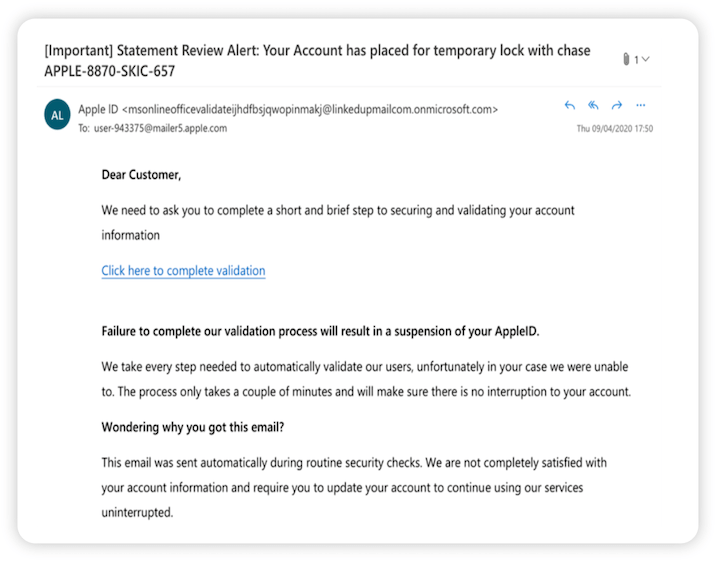

W oszustwie typu phishing osoba atakująca wysyła wiadomości e-mail, które wydają się pochodzić z zaufanego źródła. Wiadomość e-mail może zawierać złośliwy link lub złośliwy załącznik. Gdy użytkownik kliknie w link, zostanie przeniesiony na stronę internetową, na której zostanie poproszony o podanie swoich prywatnych informacji.

Atakujący następnie kradnie te informacje, co prowadzi do naruszenia. Jeśli użytkownik otworzy załącznik, osoba atakująca może naruszyć bezpieczeństwo jego urządzenia. Mogą również uzyskać dostęp do innych zasobów w sieci firmowej i spowodować rozległe szkody. Dlatego ważne jest, aby upewnić się, że inwestujesz w odpowiednie rozwiązanie antyphishingowe dla swojej firmy.

Źródło obrazu

Złośliwe oprogramowanie i ransomware

Złośliwe oprogramowanie i ransomware stanowią ogromne zagrożenie dla bezpieczeństwa danych i prywatności. Podczas ataku ransomware osoba atakująca infekuje urządzenia korporacyjne złośliwym oprogramowaniem, które szyfruje system i blokuje użytkownika. W zamian za klucz deszyfrujący, przestępca żąda od organizacji ogromnego okupu. Wiele odmian ransomware może rozprzestrzeniać się w sieci i eksfiltrować ogromne ilości danych.

Zagrożenia wewnętrzne

Innym poważnym zagrożeniem dla prywatności danych są zagrożenia wewnętrzne. Od 2020 r. częstotliwość incydentów z wykorzystaniem informacji poufnych wzrosła o 44%, a koszt jednego incydentu wzrósł do 15,38 mln USD.

Niektóre zagrożenia pochodzą od złośliwych lub narażonych na niebezpieczeństwo osób z wewnątrz, takich jak pracownicy lub zewnętrzni dostawcy. Inne pochodzą od nieszkodliwych lub nieostrożnych osób z wewnątrz o niskim poziomie higieny cyberbezpieczeństwa. Na przykład użytkownik może udostępnić swoje hasło współpracownikowi, podczas gdy inny użytkownik może przechowywać poufne dane w folderze publicznym. Takie błędy mogą skutkować przypadkowymi wyciekami danych lub ich ujawnieniem.

Luki w oprogramowaniu

Luki w zabezpieczeniach urządzeń i aplikacji otwierają drzwi cyberprzestępcom. Wielu atakujących wykorzystuje te luki do atakowania organizacji i eksfiltracji lub narażenia na szwank danych klientów.

10 najlepszych praktyk ochrony prywatności danych klientów

Oto dziesięć sposobów ochrony cennych danych klientów przed cyberatakami i hakerami.

1. Dowiedz się, jakie dane gromadzisz

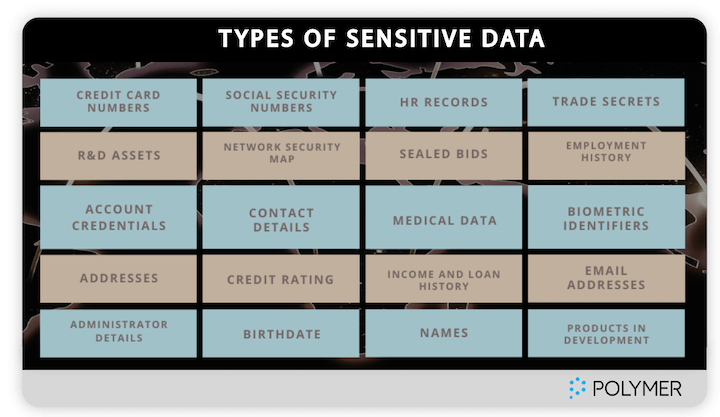

Możesz chronić dane tylko wtedy, gdy wiesz, czym one są i gdzie są przechowywane. Dowiedz się, jakiego rodzaju dane zbierasz od klientów, jak są one wykorzystywane i kto ich używa. Powinieneś również wiedzieć, jak wrażliwe są dane, gdzie są przechowywane i kiedy są udostępniane.

Przeprowadź audyt danych, aby zidentyfikować dane w całym przedsiębiorstwie. Następnie kategoryzuj każdy typ danych zgodnie z wrażliwością, przypadkiem użycia i potrzebą ułatwień dostępu. Na koniec przygotuj inwentaryzację danych, aby zrozumieć, jakie dane należy chronić i jakie przepisy dotyczące zgodności mają zastosowanie do Twojej organizacji.

Źródło obrazu

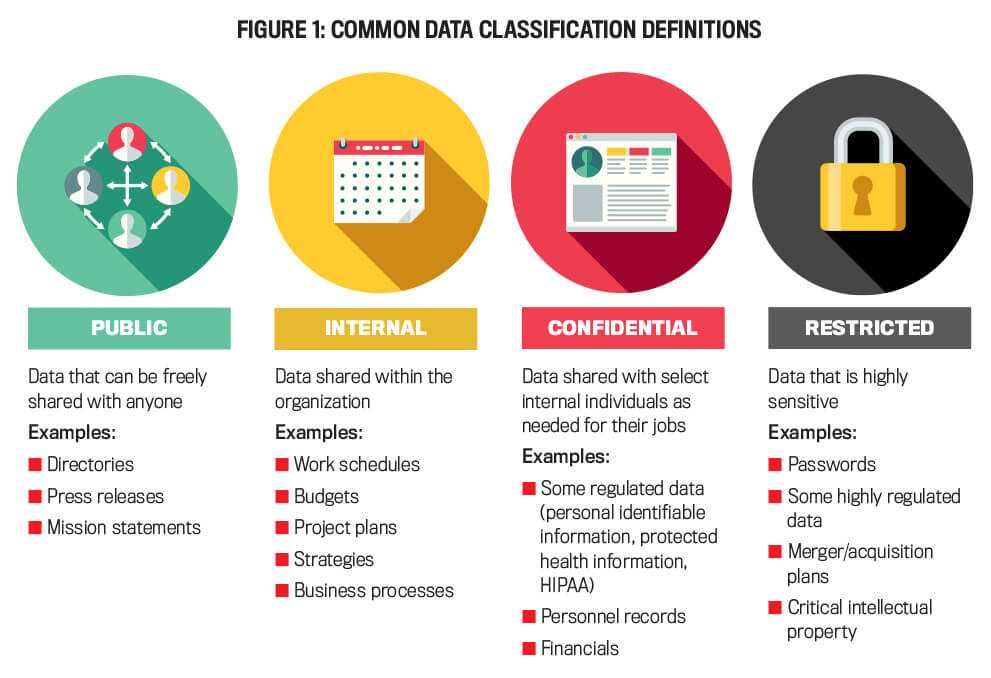

Oto kilka klasyfikacji danych, które należy wziąć pod uwagę:

- Dane publiczne: komunikaty prasowe, deklaracje misji, informacje o katalogach.

- Dane wewnętrzne: Harmonogramy pracy, budżety, plany projektów, procesy biznesowe, strategie, dane marketingowe.

- Dane poufne: dane osobowe, chronione informacje zdrowotne, akta osobowe, dane finansowe.

- Dane zastrzeżone: hasła, plany fuzji/przejęć, własność intelektualna.

2. Zbieraj tylko niezbędne informacje

Możesz zminimalizować potencjalne szkody wynikające z naruszenia ochrony danych, gromadząc ograniczoną ilość danych osobowych. Zbieraj tylko te prywatne lub poufne dane, które są potrzebne Twojej firmie do osiągnięcia określonych celów, na przykład poprawy jakości obsługi i utrzymania klientów.

Aby ocenić, które dane są niezbędne, przeprowadzaj okresowe audyty danych. Następnie oceń, czy rzeczywiście potrzebujesz tych danych. Jeśli nie, przestań je zbierać. W ten sposób możesz zmniejszyć możliwość strat w przypadku naruszenia.

3. Stwórz i opublikuj przejrzystą politykę prywatności i korzystania z danych

Zdefiniuj i wprowadź przejrzystą politykę prywatności danych i przekaż ją wszystkim zainteresowanym stronom. Polityka powinna określać, kto i w jaki sposób może uzyskać dostęp do danych. Powinien również jasno określać, w jaki sposób dane powinny i nie powinny być wykorzystywane.

Opublikuj również politykę prywatności dla klientów w witrynie swojej firmy. Polityka powinna określać, w jaki sposób Twoja firma gromadzi, przechowuje, wykorzystuje i chroni dane klientów. Jeśli wprowadzisz zmiany w zasadach, pamiętaj o poinformowaniu klientów.

4. Zaszyfruj wszystkie wrażliwe dane użytkownika

Niezaszyfrowane, źle przechowywane dane dają hakerom powód do ataku na organizację. Szyfruj wszystkie swoje dane, zarówno podczas przesyłania, jak i przechowywania. Korzystaj z szyfrowania o długości 256 kluczy w bitach, aby zabezpieczyć dane w wiadomościach e-mail i szyfrowania na poziomie plików, aby chronić dane w systemach i serwerach.

Ponadto rób regularne kopie zapasowe danych i przechowuj kopie zapasowe w bezpiecznym miejscu. W ten sposób, nawet jeśli jesteś celem cyberataku, takiego jak ransomware, nadal możesz uzyskać dostęp do danych. Co więcej, nie będziesz musiał płacić okupu.

Źródło obrazu

5. Chroń się przed oszustwami typu phishing

Aby zmniejszyć ryzyko strat w wyniku ataków phishingowych, zaimplementuj filtry antyspamowe w całej organizacji. Zaktualizuj także wszystkie urządzenia za pomocą oprogramowania antywirusowego i chroniącego przed złośliwym oprogramowaniem, które aktualizuje się automatycznie, aby radzić sobie z pojawiającymi się zagrożeniami i stale chronić dane.

Ludzie odgrywają ważną rolę w minimalizowaniu skutków ataków typu phishing. Zachęcaj pracowników do zgłaszania wszelkich napotkanych oszustw e-mailowych odpowiedniej osobie lub działowi.

6. Zaktualizuj całe oprogramowanie

Hakerzy wykorzystują luki w zabezpieczeniach urządzeń i oprogramowania do atakowania organizacji i narażania danych klientów. Dostawcy oprogramowania zwykle wypuszczają poprawki po wykryciu luk w zabezpieczeniach swoich produktów. Zaimplementuj te poprawki, aby aktualizować oprogramowanie i chronić dane klientów.

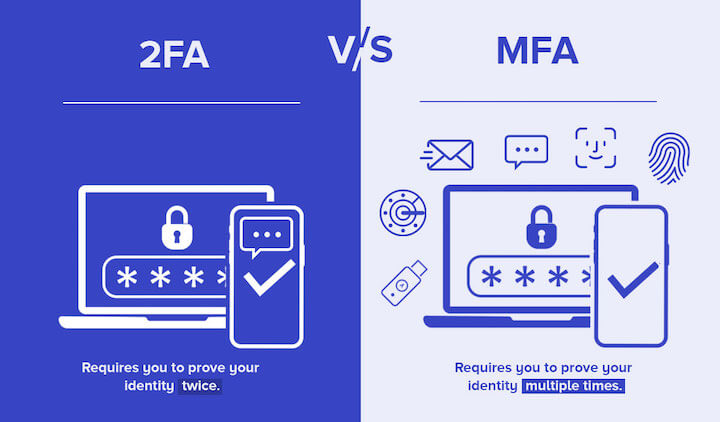

7. Zaimplementuj uwierzytelnianie wieloskładnikowe

Uwierzytelnianie wieloskładnikowe (MFA) zapewnia bardziej niezawodną ochronę kont i danych przedsiębiorstwa. Usługa MFA wymaga dodatkowego czynnika uwierzytelniania, a nie tylko hasła. Tak więc, nawet jeśli haker ukradnie hasło autoryzowanego użytkownika, nadal będzie potrzebował drugiego czynnika, aby zalogować się na konto korporacyjne. Zwykle czynnik ten pozostaje pod kontrolą uprawnionego użytkownika, więc hakerowi trudno jest go skompromitować lub ukraść.

Źródło obrazu

8. Przeszkol ludzi w zakresie praktyk związanych z cyberbezpieczeństwem

Edukacja w zakresie cyberbezpieczeństwa jest niezbędna do wyeliminowania słabych punktów w cyberbezpieczeństwie związanych z ludźmi. Edukuj swoich pracowników w zakresie najlepszych praktyk w zakresie cyberbezpieczeństwa. Przeszkol ich, aby rozpoznawali oznaki ataku phishingowego i unikali oszustw socjotechnicznych.

Wyjaśnij znaczenie silnych haseł i usługi MFA. Pokaż im również, dlaczego nie powinni korzystać z publicznych sieci Wi-Fi w pracy i zawsze przestrzegaj polityki bezpieczeństwa i prywatności organizacji.

9. Ogranicz dostęp do danych

Ograniczenie dostępu do danych na zasadzie niezbędnej wiedzy minimalizuje wewnętrzne zagrożenia dla danych. Jeśli to możliwe, wdrażaj zasadę najmniejszych uprawnień (PoLP), aby użytkownicy mogli uzyskiwać dostęp lub edytować tylko te dane, których potrzebują do swojej roli. Zarządzaj poziomami dostępu i uprawnieniami za pomocą narzędzi do zarządzania tożsamością i dostępem (IAM).

10. Wdrażaj kompleksową infrastrukturę ochrony danych

Aby zabezpieczyć dane klientów i uniknąć naruszeń, potrzebujesz kompleksowej infrastruktury bezpieczeństwa obejmującej wszystkie te narzędzia:

- Oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem

- Oprogramowanie anty-adware i anty-spyware

- Zapora sieciowa nowej generacji

- Blokery wyskakujących okienek

- Narzędzia do wykrywania i reagowania na punkty końcowe (EDR).

- Skaner luk w zabezpieczeniach

- Menedżer haseł

- MSZ

Odłóż budżet na te narzędzia. Pomogą one chronić Twoją organizację przed naruszeniami danych, a Twoja inwestycja dość szybko się zwróci.

Zadbaj o bezpieczeństwo swojej firmy, klientów i danych

Liczba i częstotliwość naruszeń danych znacznie wzrosła w ostatnich latach. Ostatnie pięć lat było szczególnie złe, kiedy hakerzy atakowali wiele znanych organizacji i wpływali na miliony ludzi.

Na szczęście nie wszystko stracone. Masz pewną kontrolę nad danymi, które gromadzisz i wykorzystujesz. Co ważniejsze, możesz zabezpieczyć te dane i uchronić je przed dostaniem się w niepowołane ręce. Wykorzystując udostępnione tutaj pomysły i najlepsze praktyki, możesz zmniejszyć ryzyko dla swojej firmy i klientów.

- Wiedz, jakie dane gromadzisz

- Zbieraj tylko istotne informacje

- Stwórz i opublikuj przejrzystą politykę prywatności i wykorzystywania danych

- Szyfruj wszystkie wrażliwe dane użytkownika

- Chroń się przed oszustwami typu phishing

- Zaktualizuj całe oprogramowanie

- Zaimplementuj uwierzytelnianie wieloskładnikowe

- Szkol ludzi w zakresie praktyk związanych z cyberbezpieczeństwem

- Ogranicz dostęp do danych

- Wdróż kompleksową infrastrukturę ochrony danych

O autorze

Irina Maltseva jest kierownikiem ds. wzrostu w Aura i założycielką ONSAAS. Od siedmiu lat pomaga firmom SaaS zwiększać przychody dzięki inbound marketingowi. W swojej poprzedniej firmie, Hunter, Irina pomagała marketerom 3M w budowaniu powiązań biznesowych, które mają znaczenie. Teraz w firmie Aura Irina realizuje swoją misję stworzenia bezpieczniejszego internetu dla wszystkich. Aby się z nią skontaktować, śledź ją na LinkedIn.