Bezpieczeństwo WordPress: 16 kroków do zabezpieczenia i ochrony Twojej witryny

Opublikowany: 2021-08-18Jeśli chodzi o bezpieczeństwo, nie istnieje typ zabezpieczeń dla WordPressa. Wszystkie problemy z bezpieczeństwem są wspólne dla wszystkich stron internetowych lub aplikacji.

Problemy bezpieczeństwa WordPressa są jednak bardzo interesujące, ponieważ obsługuje około 40% sieci i jest open source. Kiedy ktoś znajdzie lukę w rdzeniu WordPressa lub wtyczkach, inne strony internetowe, które go używają, stają się podatne, ponieważ wszystkie używają tego samego kodu.

Z drugiej strony istnieje przyzwoita liczba wtyczek, których możesz użyć do wzmocnienia bezpieczeństwa swojej witryny.

W tej kolumnie dowiesz się, jak zabezpieczyć witrynę WordPress przed różnymi typami luk w zabezpieczeniach, chociaż zakres tego artykułu jest szerszy i dotyczy wszystkich typów aplikacji internetowych.

Ochrona przed lukami w WordPress

Najczęstsze typy luk to:

- Tylne drzwi.

- Hacki farmaceutyczne.

- Próby logowania brute-force.

- Złośliwe przekierowania.

- Skrypty między witrynami (XSS).

- Odmowa usługi (DDoS).

Są to najczęstsze rodzaje luk w zabezpieczeniach, ale to nie znaczy, że ograniczają się tylko do nich. Kiedy myślisz o bezpieczeństwie, generalnie powinieneś myśleć w sposób 360°.

Nie ma ograniczonego zestawu sposobów na zhakowanie strony internetowej. Atakujący mogą korzystać z wielu technik, aby uzyskać dostęp do Twojej witryny.

Na przykład mogą ukraść twój komputer i mieć fizyczny dostęp do twojego komputera. Mogą również korzystać z technik nadzoru, aby zobaczyć Twoje hasła podczas logowania się z sieci publicznej do Twojej witryny.

Przyjrzyjmy się, jak wzmocnić instalacje naszego WordPressa, aby utrudnić życie atakującym.

Czytaj dalej, aby dowiedzieć się więcej o każdym z tych 16 sposobów na wzmocnienie bezpieczeństwa witryny WordPress:

- Użyj protokołu HTTPS.

- Zawsze używaj silnych haseł.

- Użyj menedżerów haseł do przechowywania haseł.

- Włącz Captcha w formularzach logowania.

- Zapobiegaj próbom logowania metodą brute-force.

- Użyj uwierzytelniania dwuskładnikowego.

- Aktualizuj wtyczki.

- Ustaw zabezpieczenia nagłówków HTTP.

- Ustaw prawidłowe uprawnienia do plików WordPress.

- Wyłącz edycję plików z WordPressa.

- Wyłącz wszystkie niepotrzebne funkcje.

- Ukryj wersję WordPressa.

- Zainstaluj zaporę WordPress.

- Zachowaj kopie zapasowe.

- Użyj protokołu SFTP.

- Monitoruj działania użytkowników.

1. Zabezpiecz swoją witrynę za pomocą protokołu HTTPS

To nie przypadek, że zaczniemy od zabezpieczenia strony za pomocą protokołu HTTPS.

Wszystko, co robisz, przepływa przez sieć i kable. HTTP wymienia dane w postaci zwykłego tekstu między przeglądarką a serwerem. Dlatego każdy, kto ma dostęp do sieci między serwerem a przeglądarką, może wyświetlić Twoje niezaszyfrowane dane.

Jeśli nie chronisz swojego połączenia, istnieje ryzyko ujawnienia poufnych danych osobom atakującym. Dzięki HTTPS Twoje dane będą szyfrowane, a atakujący nie będą mogli odczytać przesyłanych danych, nawet jeśli mają dostęp do Twojej sieci.

Dlatego najważniejszym krokiem do zabezpieczenia Twojej witryny jest włączenie protokołu HTTPS. Jeśli nie przeszedłeś jeszcze na HTTPS, możesz skorzystać z tego przewodnika, aby przenieść swój WordPress na HTTPS.

Narzędzia i wtyczki WordPress, których możesz użyć do migracji HTTP do HTTPS

- Lepsze wyszukiwanie Zastąp.

- Wyszukiwanie w bazie danych i zamiana skryptu.

2. Zawsze używaj silnych haseł

Najczęstszym sposobem, w jaki hakerzy uzyskują dostęp do stron internetowych, są słabe lub oszukane hasła. To sprawia, że jesteś podatny na ataki siłowe.

Zwiększ swoje bezpieczeństwo, używając silnych haseł bardziej niż w jakikolwiek inny sposób wymieniony poniżej.

Zawsze używaj silnych haseł i regularnie sprawdzaj, czy nie zostały złamane.

Wtyczki WordPress zwiększające bezpieczeństwo haseł:

- Nie zezwalaj na złamane hasło.

- Pobierz Menedżera zasad haseł.

- Hasło bcrypt.

3. Użyj menedżerów haseł do przechowywania haseł

Gdy logujesz się podczas pracy z sieci publicznej, nie masz pewności, kto ogląda to, co piszesz na laptopie lub zapisujesz hasła.

Aby rozwiązać ten problem, użyj menedżerów haseł, aby łatwo uzyskać dostęp do swoich haseł i przechowywać je w bezpiecznym miejscu.

Nawet jeśli uzyskasz dostęp do twojego komputera, nie będą mogli uzyskać twoich haseł. Menedżery haseł są oparte na przeglądarce, a nie wtyczkach WordPress.

Dodatki do przeglądarki Menedżera haseł:

- Ostatnie przejście.

- 1Hasło.

- NordPass.

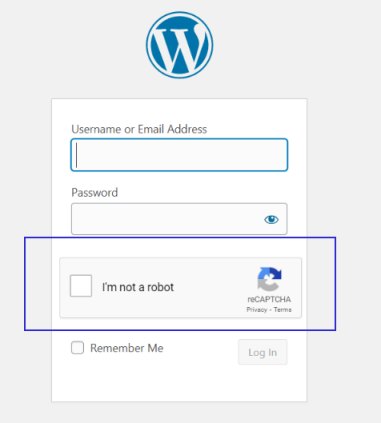

4. Dodaj CAPTCHA w formularzu logowania i rejestracji

Zabezpieczając swoją witrynę za pomocą protokołu HTTPS i używając silnych haseł, utrudniasz życie hakerom.

Ale możesz to utrudnić, dodając CAPTCHA do formularzy logowania.

Captcha to świetny sposób na ochronę formularzy logowania przed atakami typu brute-force.

Wtyczki do dodawania Captcha na WordPress Login:

- Zaloguj się Nie Captcha reCAPTCHA.

- Bezpieczeństwo logowania reCAPTCHA.

5. Chroń się przed próbami logowania Brute Force

Logowanie CAPTCHA zapewni ochronę przed próbami siłowymi do pewnego momentu, ale nie do końca. Często po rozwiązaniu tokenów captcha są one ważne przez kilka minut.

Na przykład Google reCaptcha jest ważny przez 2 minuty. Atakujący mogą wykorzystać te dwie minuty na wypróbowanie w tym czasie prób logowania metodą brute-force do formularza logowania.

Aby rozwiązać ten problem, należy zablokować nieudane próby logowania według adresu IP.

Wtyczki WordPress do zapobiegania atakom siłowym:

- Próby logowania z limitem WP.

- Ponowne ładowanie limitu prób logowania.

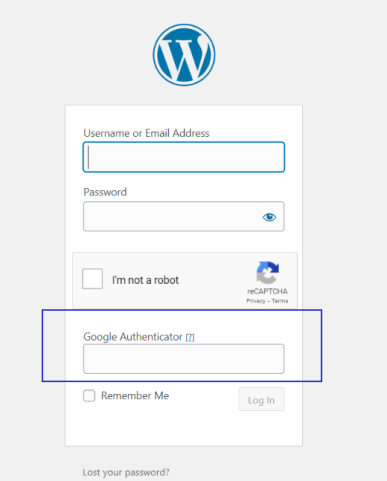

6. Skonfiguruj uwierzytelnianie dwuetapowe (2FA)

Dzięki bezpiecznym hasłom i captcha w formularzach logowania jesteś lepiej chroniony, tak.

Ale co, jeśli hakerzy wykorzystali metody nadzoru i nagrali hasło, które wpisałeś na wideo, aby uzyskać dostęp do Twojej witryny?

Jeśli mają Twoje hasło, tylko uwierzytelnianie dwuskładnikowe może chronić Twoją witrynę przed atakami.

Wtyczki WordPress do konfiguracji uwierzytelniania 2FA:

- Dwuczynnikowy.

- Google Authenticator.

- Uwierzytelnianie dwuetapowe WordPress (2FA , MFA).

7. Aktualizuj rdzeń i wtyczki WordPress

Luki w zabezpieczeniach często występują w przypadku rdzenia i wtyczek WordPress, a gdy już się pojawią, są one odnajdywane i zgłaszane. Pamiętaj, aby zaktualizować swoje wtyczki do najnowszej wersji, aby zapobiec atakom hakerów na strony internetowe ze znanych i zgłoszonych dziur w plikach.

Nie polecałbym przechodzenia na automatyczną aktualizację, ponieważ może to spowodować uszkodzenie Twoich witryn bez Twojej wiedzy.

Ale zdecydowanie zalecam włączenie drobnych aktualizacji rdzenia WordPress, dodając ten wiersz kodu w wp-config.php, ponieważ te aktualizacje zawierają poprawki bezpieczeństwa dla rdzenia.

zdefiniuj ( 'WP_AUTO_UPDATE_CORE', 'drobny');

8. Ustaw bezpieczne nagłówki HTTP

Nagłówki bezpieczeństwa zapewniają dodatkową warstwę ochrony, ograniczając działania, które można wykonać między przeglądarką a serwerem podczas przeglądania witryny.

Nagłówki zabezpieczające mają na celu ochronę przed atakami Clickjacking i Cross-Site Scripting (XSS).

Nagłówki bezpieczeństwa to:

- Ścisłe bezpieczeństwo transportu (HSTS).

- Polityka bezpieczeństwa treści.

- Opcje ramek X.

- Opcje typu treści X.

- Pobierz nagłówki metadanych.

- Zasady dotyczące polecających.

- Kontrola pamięci podręcznej.

- Wyczyść dane witryny.

- Zasady dotyczące funkcji.

Nie będziemy zagłębiać się w każde wyjaśnienie nagłówka bezpieczeństwa, ale oto kilka wtyczek, które je naprawią.

Wtyczki WordPress do włączania nagłówków bezpieczeństwa:

- Nagłówki HTTP w celu poprawy bezpieczeństwa strony internetowej.

- Nagłówki bezpieczeństwa GD.

9. Ustaw prawidłowe uprawnienia dla plików WordPress

Uprawnienia do plików to reguły w systemie operacyjnym, w którym znajdują się Twoje pliki WordPress; reguły te określają, w jaki sposób pliki mogą być odczytywane, edytowane i wykonywane. Ten środek bezpieczeństwa jest niezbędny, zwłaszcza gdy hostujesz witrynę na hostingu współdzielonym.

W przypadku nieprawidłowego ustawienia, gdy jedna strona internetowa na współdzielonym hostingu zostanie zhakowana, osoby atakujące mogą uzyskać dostęp do plików w Twojej witrynie i przeczytać tam dowolną zawartość – w szczególności wp-config.php – i uzyskać pełny dostęp do Twojej witryny.

- Wszystkie pliki powinny mieć numer 644.

- Wszystkie foldery powinny mieć numer 775.

- wp-config.php powinno wynosić 600.

Powyższe zasady oznaczają, że Twoje konto użytkownika hostingu może odczytywać i modyfikować pliki, a serwer WWW (WordPress) może modyfikować, usuwać i odczytywać pliki i foldery.

Inni użytkownicy nie mogą czytać zawartości wp-config.php. Jeśli ustawienie 600 dla wp-config.php spowoduje wyłączenie witryny, zmień ją na 640 lub 644.

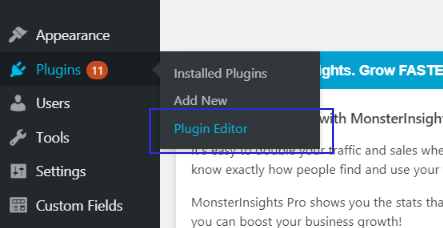

10. Wyłącz edycję plików z WordPress

Jest to znana funkcja WordPressa, dzięki której możesz edytować pliki z poziomu zaplecza administratora.

To naprawdę nie jest konieczne, ponieważ programiści używają SFTP i rzadko go używają.

11. Wyłącz wszystkie niepotrzebne funkcje

WordPress ma wiele funkcji, których możesz wcale nie potrzebować. Na przykład punkt końcowy XML-RPC w WordPressie został stworzony do komunikacji z aplikacjami zewnętrznymi. Atakujący mogą używać tego punktu końcowego do logowania brute-force.

Wyłącz XML-RPC za pomocą wtyczki Wyłącz XML-RPC-API.

Innym problemem, który wbudował WordPress, jest zapewnienie punktu końcowego REST-API, aby wyświetlić listę wszystkich użytkowników witryny.

Jeśli dodasz „/wp-json/wp/v2/users” do dowolnej instalacji WordPressa, zobaczysz listę nazw użytkowników i identyfikatorów użytkowników jako dane JSON.

Wyłącz użytkownikom REST-API, dodając ten wiersz kodu do functions.php

funkcja disable_users_rest_json( $odpowiedź, $użytkownik, $żądanie ){

zwrócić '';

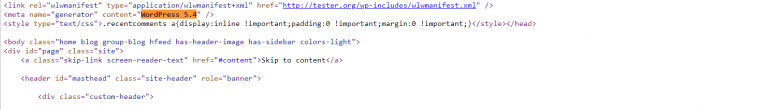

}add_filter( 'rest_prepare_user', 'disable_users_rest_json', 10, 3 );12. Ukryj wersję WordPress

WordPress automatycznie wstawia komentarz z wersją WordPressa w kodzie HTML strony. Daje atakującemu wersję zainstalowanego WordPressa jako dodatkową informację.

Na przykład, jeśli używasz wersji WordPressa, której rdzeń został zgłoszony jako ma lukę, atakujący wie, że może użyć zgłoszonej techniki do zhakowania Twojej witryny.

Ukryj metatagi wersji WordPress za pomocą tych wtyczek:

- Meta Generator i narzędzie do usuwania informacji o wersji.

- Narzędzie do usuwania generatora WP firmy Dawsun.

13. Zainstaluj zaporę WordPress

Firewall to aplikacja internetowa, która działa na stronach internetowych i analizuje przychodzące żądania HTTP. Stosuje wyrafinowaną logikę w celu odfiltrowania żądań, które potencjalnie mogą stanowić zagrożenie.

Można skonfigurować jego reguły na podstawie wbudowanych reguł zapory, aby blokować żądania. Jednym z powszechnych rodzajów ataków jest wstrzykiwanie SQL.

Załóżmy, że uruchamiasz wtyczkę WordPress, która jest podatna na iniekcje SQL i nie wiesz o tym. Jeśli uruchomisz zaporę sieciową, nawet jeśli atakujący wie o luce bezpieczeństwa we wtyczce, nie będzie mógł włamać się na stronę.

Dzieje się tak, ponieważ zapora blokuje te żądania, które zawierają iniekcje SQL.

Zapory sieciowe zablokują te żądania z adresu IP i zapobiegną nadejściu kolejnych niebezpiecznych żądań. Zapory sieciowe są również w stanie zapobiegać atakom DDoS, wykrywając zbyt wiele żądań z jednego adresu IP i blokując je.

Możliwe jest również uruchomienie zapór sieciowych na poziomie DNS, które działają przed wysłaniem żądań do serwera WWW. Przykładem jest zapora DNS Cloudflare.

Zaletą tej metody jest to, że jest ona bardziej odporna na ataki DDoS.

Zapory ogniowe na poziomie aplikacji, które działają na serwerze, pozwalają żądaniom HTTP trafiać do serwera WWW, a następnie go blokować. Oznacza to, że serwer zużywa trochę zasobów procesora/RAM, aby je zablokować.

Dzięki zaporom na poziomie DNS nie zużywa zasobów serwera, dzięki czemu jest bardziej podatny na ataki.

Wtyczki WordPress Firewall, których możesz użyć:

- Bezpieczeństwo Wordfence.

- Sucuri.

- Wszystko w jednym WP Security & Firewall.

- Bezpieczeństwo kuloodporne.

- Ochrona tarczy.

Uwaga: Jeśli zdecydujesz się zainstalować zapory sieciowe, mogą one mieć funkcje, takie jak ochrona przed brute-force przy logowaniu lub uwierzytelnianie 2F i możesz użyć ich funkcji zamiast instalowania wtyczek wymienionych powyżej.

14. Zachowaj kopie zapasowe

Jeśli zostaniesz zhakowany, najlepszym sposobem na odzyskanie zdrowia jest przywrócenie witryny z najnowszej wersji, która nie została zainfekowana.

Jeśli nie przechowujesz kopii zapasowych witryny, oczyszczenie witryny może być czasochłonną operacją. W niektórych przypadkach przywrócenie wszystkich informacji może nie być możliwe, ponieważ złośliwe oprogramowanie wymazało wszystkie dane.

Aby uniknąć takich scenariuszy, regularnie twórz kopie zapasowe bazy danych i plików Twojej witryny.

Sprawdź u swojego wsparcia hostingowego, czy zapewnia on funkcję codziennych kopii zapasowych i włącz ją. Jeśli nie, możesz użyć tych wtyczek do uruchamiania kopii zapasowych:

- BackWPup.

- UpdraftPlus.

- BackupBuddy.

- BlogVault.

15. Użyj SFTP

Wielu programistów już używa SFTP do łączenia się z serwerami internetowymi, ale ważne jest, aby o tym przypomnieć, na wypadek, gdybyś nadal tego nie robił.

Podobnie jak HTTPS, SFTP wykorzystuje szyfrowanie do przesyłania plików przez sieć, co uniemożliwia odczytanie jako zwykłego tekstu, nawet jeśli ktoś ma dostęp do sieci.

16. Monitoruj aktywność użytkowników

Omówiliśmy wiele sposobów zabezpieczenia Twojej witryny przed nieznanymi hakerami. Ale co, gdy jeden z Twoich pracowników, który ma dostęp do administratora witryny, robi podejrzane rzeczy, takie jak dodawanie linków w treści?

Żadna z powyższych metod nie jest w stanie wykryć podejrzanego pracownika.

Można to zrobić, obserwując dzienniki aktywności. Przyglądając się aktywności każdego użytkownika, możesz zauważyć, że jeden z pracowników zredagował artykuł, którego nie powinien.

Możesz także przyjrzeć się aktywności, która wygląda podejrzanie i zobaczyć, jakie zmiany zostały wprowadzone.

Wtyczki WordPress do monitorowania aktywności użytkowników:

- Dziennik aktywności.

- Dziennik aktywności użytkownika.

- Dziennik aktywności WP.

Pamiętaj, że możesz chcieć ograniczyć okres (lub liczbę rekordów), które te wtyczki przechowują. Jeśli jest ich zbyt wiele, przeciąży to Twoją bazę danych i może wpłynąć na wydajność i szybkość witryny.

Co zrobić, jeśli zostaniesz zhakowany?

Nawet przy wszystkich poradach ekspertów ds. bezpieczeństwa i znajomości sposobów zabezpieczenia witryn przed włamaniami, nadal się zdarzają.

Jeśli Twoja witryna została zhakowana, wykonaj poniższe czynności, aby odzyskać:

- Zmień najpierw wszystkie swoje adresy e-mail i inne hasła osobiste, ponieważ hakerzy mogli najpierw uzyskać dostęp do Twojej poczty e-mail, a tym samym uzyskać dostęp do Twojej witryny.

- Przywróć swoją witrynę do najnowszej znanej kopii zapasowej, która nie została zhakowana.

- Zresetuj hasła wszystkich użytkowników witryny.

- Zaktualizuj wszystkie wtyczki, jeśli są dostępne aktualizacje.

Wniosek

Myśl 360°, jeśli chodzi o bezpieczeństwo. Podkreśl znaczenie bezpieczeństwa dla wszystkich swoich pracowników, aby zrozumieli konsekwencje, jakie może ponieść firma, jeśli nie będą przestrzegać zasad bezpieczeństwa.

Jeśli zostaniesz zhakowany, ]odzyskaj swoją witrynę z kopii zapasowej i zmień wszystkie hasła do swojej witryny i wiadomości e-mail JAK NAJSZYBCIEJ.