أمان WordPress: 16 خطوة لتأمين وحماية موقعك

نشرت: 2021-08-18عندما يتعلق الأمر بالأمان ، لا يوجد نوع أمان خاص بـ WordPress. جميع مشاكل الأمان شائعة لجميع مواقع الويب أو التطبيقات.

تعتبر مشاكل أمان WordPress ذات أهمية كبيرة ، على الرغم من أنها تشغل حوالي 40 ٪ من الويب وهي مفتوحة المصدر. عندما يجد المرء ثغرة أمنية في نواة WordPress أو المكونات الإضافية ، تصبح المواقع الأخرى التي تستخدمها عرضة للخطر لأنها تستخدم جميعها نفس الرمز.

من ناحية أخرى ، هناك عدد مناسب من المكونات الإضافية التي يمكنك استخدامها لتعزيز أمان موقع الويب الخاص بك.

في هذا العمود ، ستتعلم كيفية تقوية موقع WordPress الخاص بك ضد أنواع مختلفة من الثغرات الأمنية ، على الرغم من أن نطاق هذه المقالة أوسع وينطبق على جميع أنواع تطبيقات الويب.

الحماية من ثغرات WordPress

أكثر أنواع نقاط الضعف شيوعًا هي:

- أبواب خلفية.

- المأجورون فارما.

- محاولات تسجيل الدخول باستخدام القوة الغاشمة.

- عمليات إعادة التوجيه الخبيثة.

- البرمجة النصية عبر المواقع (XSS).

- رفض الخدمة (DDoS).

هذه هي الأنواع الشائعة من الثغرات الأمنية ، لكن هذا لا يعني أنها مقتصرة على هذه الثغرات فقط. عندما تفكر في الأمن بشكل عام ، يجب أن تفكر بطريقة 360 درجة.

لا توجد مجموعة محدودة من الطرق لاختراق موقع ويب. يمكن للمهاجمين استخدام العديد من الأساليب للوصول إلى موقعك.

على سبيل المثال ، يمكنهم سرقة جهاز الكمبيوتر الخاص بك والوصول الفعلي إلى جهاز الكمبيوتر الخاص بك. يمكنهم أيضًا استخدام تقنيات المراقبة لمعرفة كلمات المرور الخاصة بك عند تسجيل الدخول من شبكة عامة إلى موقع الويب الخاص بك.

دعنا نتعمق في كيفية تقوية تثبيتات WordPress الخاصة بنا من أجل جعل الحياة أكثر صعوبة على المهاجمين.

استمر في القراءة لمعرفة المزيد حول كل طريقة من هذه الطرق الـ 16 لتعزيز أمان موقع WordPress الخاص بك:

- استخدم HTTPS.

- استخدم دائمًا كلمات مرور قوية.

- استخدم مديري كلمات المرور لتخزين كلمات المرور الخاصة بك.

- قم بتمكين Captcha في نماذج تسجيل الدخول.

- منع محاولات تسجيل الدخول باستخدام القوة الغاشمة.

- استخدم المصادقة ذات العاملين.

- حافظ على الإضافات محدثة.

- تعيين رؤوس أمان HTTP.

- قم بتعيين أذونات الملف الصحيحة لملفات WordPress.

- تعطيل تحرير الملف من WordPress.

- قم بتعطيل كافة الميزات غير الضرورية.

- إخفاء نسخة ووردبريس.

- قم بتثبيت جدار حماية WordPress.

- احتفظ بنسخ احتياطية.

- استخدم SFTP.

- مراقبة أنشطة المستخدمين.

1. تأمين موقعك باستخدام HTTPS

ليس من قبيل الصدفة أن نبدأ بتأمين موقع الويب باستخدام HTTPS.

كل ما تفعله يتدفق عبر الشبكة والكابلات السلكية. يتبادل HTTP البيانات كنص عادي بين المتصفح والخادم. لذلك ، يمكن لأي شخص لديه حق الوصول إلى الشبكة بين الخادم والمتصفح عرض بياناتك غير المشفرة.

إذا كنت لا تحمي اتصالك ، فأنت عرضة لخطر تعريض البيانات الحساسة للمهاجمين. باستخدام HTTPS ، سيتم تشفير بياناتك ولن يتمكن المهاجمون من قراءة البيانات المرسلة حتى لو كان لديهم وصول إلى شبكتك.

لذا فإن الخطوة الأولى لتأمين موقع الويب الخاص بك هي تمكين HTTPS. إذا لم تكن قد انتقلت إلى HTTPS بعد ، فيمكنك استخدام هذا الدليل لنقل WordPress الخاص بك إلى HTTPS.

أدوات وملحقات WordPress التي يمكنك استخدامها لترحيل HTTP إلى HTTPS

- أفضل استبدال البحث.

- البحث في قاعدة البيانات واستبدال البرنامج النصي.

2. استخدم دائمًا كلمات مرور قوية

الطريقة الأكثر شيوعًا لدخول المتسللين إلى مواقع الويب هي من خلال كلمات مرور ضعيفة أو مقيدة. هذه تجعلك عرضة لهجمات القوة الغاشمة.

عزز أمانك باستخدام كلمات مرور قوية أكثر من أي طريقة أخرى مذكورة أدناه.

استخدم دائمًا كلمات مرور قوية وتحقق بانتظام مما إذا كانت pwned أم لا.

إضافات WordPress لتحسين أمان كلمات المرور:

- عدم السماح بكلمة مرور Pwned.

- تنزيل مدير سياسة كلمة المرور.

- كلمة المرور bcrypt.

3. استخدم إدارة كلمات المرور لتخزين كلمات المرور الخاصة بك

عند تسجيل الدخول أثناء العمل من شبكة عامة ، لا يمكنك التأكد من من يراقب ما تكتبه على الكمبيوتر المحمول أو يسجل كلمات المرور الخاصة بك.

لحل هذه المشكلة ، استخدم مديري كلمات المرور للوصول بسهولة إلى كلمات المرور الخاصة بك وتخزينها في مكان آمن.

حتى إذا تم الوصول إلى جهاز الكمبيوتر الخاص بك ، فلن يتمكنوا من الحصول على كلمات المرور الخاصة بك. تعتمد إدارة كلمات المرور على المتصفح وليست مكونات WordPress الإضافية.

إضافات متصفح إدارة كلمات المرور:

- LastPass.

- 1 كلمة المرور.

- نورد باس.

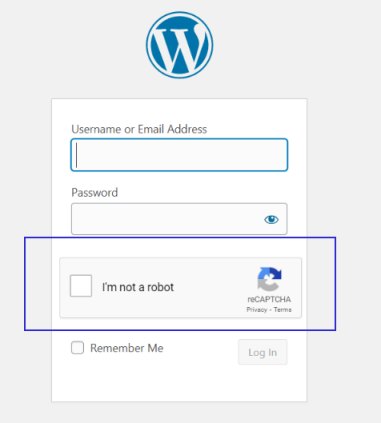

4. أضف CAPTCHA في نموذج تسجيل الدخول والتسجيل

عندما تقوم بتأمين موقع الويب الخاص بك باستخدام HTTPS واستخدام كلمات مرور قوية ، تكون قد جعلت حياة المتسللين صعبة للغاية.

ولكن يمكنك جعل الأمر أكثر صعوبة عن طريق إضافة CAPTCHA إلى نماذج تسجيل الدخول.

تعد Captchas طريقة رائعة لحماية نماذج تسجيل الدخول الخاصة بك من هجمات القوة الغاشمة.

الإضافات لإضافة Captcha على تسجيل الدخول إلى WordPress:

- تسجيل الدخول لا توجد كلمة التحقق reCAPTCHA.

- reCAPTCHA أمان تسجيل الدخول.

5. الحماية من محاولات تسجيل الدخول باستخدام القوة الغاشمة

سوف يمنحك تسجيل الدخول CAPTCHA الحماية ضد محاولات القوة الغاشمة حتى نقطة معينة ، ولكن ليس تمامًا. في كثير من الأحيان ، بمجرد حل رموز captcha ، تصبح صالحة لبضع دقائق.

Google reCaptcha ، على سبيل المثال ، صالح لمدة دقيقتين. يمكن للمهاجمين استخدام هاتين الدقيقتين لمحاولة تسجيل الدخول باستخدام القوة الغاشمة إلى نموذج تسجيل الدخول الخاص بك خلال تلك الفترة.

لحل هذه المشكلة ، يجب عليك حظر محاولات تسجيل الدخول الفاشلة عن طريق عنوان IP.

إضافات WordPress لمنع هجمات القوة الغاشمة:

- محاولات تسجيل دخول الحد من WP.

- الحد من محاولات تسجيل الدخول المعاد تحميلها.

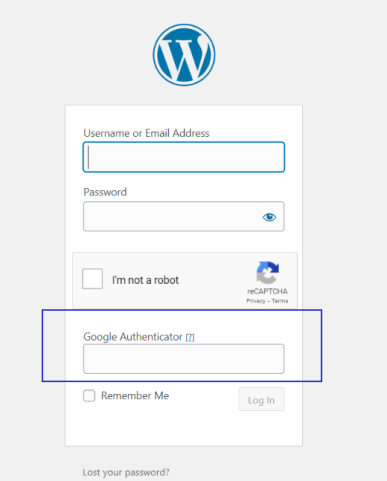

6. إعداد المصادقة الثنائية (2FA)

مع كلمات المرور الآمنة و captcha في نماذج تسجيل الدخول ، فأنت أكثر حماية ، نعم.

ولكن ماذا لو استخدم المتسللون طرق المراقبة وسجلوا كلمة المرور التي كتبتها على الفيديو للوصول إلى موقع الويب الخاص بك؟

إذا كانت لديهم كلمة المرور الخاصة بك ، فيمكن للمصادقة الثنائية فقط حماية موقع الويب الخاص بك من المهاجمين.

إضافات WordPress لإعداد مصادقة 2FA:

- عاملين.

- Google Authenticator.

- مصادقة WordPress Two Factor (2FA ، MFA).

7. حافظ على WordPress Core والإضافات محدثة

غالبًا ما تحدث الثغرات الأمنية في نواة WordPress والمكونات الإضافية ، وعندما يتم العثور عليها والإبلاغ عنها. تأكد من تحديث المكونات الإضافية الخاصة بك بأحدث إصدار لمنع اختراق مواقع الويب من الثغرات المعروفة والمبلغ عنها في الملفات.

لا أوصي بالتبديل إلى التحديث التلقائي لأنه قد يؤدي إلى كسر مواقع الويب الخاصة بك دون علمك.

لكني أوصي بشدة بتمكين التحديثات الطفيفة لـ WordPress core عن طريق إضافة هذا السطر من التعليمات البرمجية في wp-config.php لأن هذه التحديثات تتضمن تصحيحات أمان للجوهر.

تعريف ('WP_AUTO_UPDATE_CORE'، 'قاصر') ؛8. تعيين رؤوس أمان HTTP

تجلب رؤوس الأمان طبقة إضافية من الحماية من خلال تقييد الإجراءات التي يمكن إجراؤها بين المتصفح والخادم عندما يتصفح المرء موقع الويب.

تهدف رؤوس الأمان إلى الحماية من هجمات Clickjacking و Cross-site Scripting (XSS).

رؤوس الأمان هي:

- أمن النقل الصارم (HSTS).

- سياسة أمن المحتوى.

- X- خيارات الإطار.

- X- نوع المحتوى- خيارات.

- إحضار رؤوس البيانات الوصفية.

- سياسة المُحيل.

- التحكم في ذاكرة التخزين المؤقت.

- مسح بيانات الموقع.

- ميزة السياسة.

لن نتعمق في كل شرح لرأس الأمان ، ولكن إليك بعض المكونات الإضافية لإصلاحها.

إضافات WordPress لتمكين رؤوس الأمان:

- رؤوس HTTP لتحسين أمان موقع الويب.

- رؤوس أمان GD.

9. تعيين أذونات الملفات الصحيحة لملفات WordPress

أذونات الملفات هي قواعد على نظام التشغيل الذي يستضيف ملفات WordPress الخاصة بك ؛ تحدد هذه القواعد كيفية قراءة الملفات وتحريرها وتنفيذها. يعد مقياس الأمان هذا ضروريًا ، خاصةً عند استضافة موقع ويب على الاستضافة المشتركة.

إذا تم الضبط بشكل غير صحيح ، فعندما يتم اختراق موقع ويب واحد على الاستضافة المشتركة ، يمكن للمهاجمين الوصول إلى الملفات الموجودة على موقع الويب الخاص بك وقراءة أي محتوى هناك - على وجه التحديد wp-config.php - والحصول على وصول كامل إلى موقع الويب الخاص بك.

- يجب أن تكون جميع الملفات 644.

- يجب أن تكون جميع المجلدات 775.

- يجب أن يكون ملف wp-config.php 600.

تعني القواعد المذكورة أعلاه أن حساب المستخدم المضيف يمكنه قراءة الملفات وتعديلها ويمكن لخادم الويب (WordPress) تعديل وحذف وقراءة الملفات والمجلدات.

لا يمكن للمستخدمين الآخرين قراءة محتوى ملف wp-config.php. إذا أدى تعيين 600 لـ wp-config.php إلى تعطيل موقع الويب الخاص بك ، فقم بتغييره إلى 640 أو 644.

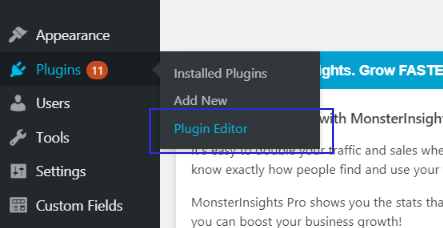

10. تعطيل تحرير الملف من WordPress

إنها ميزة معروفة في WordPress حيث يمكنك تحرير الملفات من الخلفية الإدارية.

إنه ليس ضروريًا حقًا لأن المطورين يستخدمون SFTP ونادرًا ما يستخدمونه.

11. تعطيل كافة الميزات غير الضرورية

يأتي WordPress بالعديد من الميزات التي قد لا تحتاجها على الإطلاق. على سبيل المثال ، تم إنشاء نقطة نهاية XML-RPC في WordPress للتواصل مع التطبيقات الخارجية. يمكن للمهاجمين استخدام نقطة النهاية هذه لعمليات تسجيل الدخول بالقوة الغاشمة.

قم بتعطيل XML-RPC باستخدام المكون الإضافي Disable XML-RPC-API.

هناك مشكلة أخرى قام WordPress بتضمينها وهي توفير نقطة نهاية REST-API لسرد جميع المستخدمين على موقع الويب.

إذا قمت بإلحاق "/ wp-json / wp / v2 / users" بأي تثبيت WordPress ، فسترى قائمة بأسماء المستخدمين ومعرفات المستخدمين كبيانات JSON.

قم بتعطيل REST-API للمستخدمين عن طريق إضافة هذا السطر من التعليمات البرمجية إلى function.php

وظيفة disable_users_rest_json (استجابة $ ، مستخدم $ ، طلب $) {

إرجاع ''؛

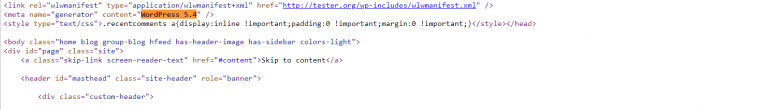

} add_filter ('rest_prepare_user'، 'disable_users_rest_json'، 10، 3) ؛12. إخفاء نسخة ووردبريس

يقوم WordPress تلقائيًا بحقن تعليق بإصدار WordPress في HTML للصفحة. يمنح المهاجم إصدار WordPress المثبت الخاص بك كمعلومات إضافية.

على سبيل المثال ، إذا كنت تستخدم إصدارًا من WordPress تم الإبلاغ عن وجود ثغرة أمنية في جوهره ، يعرف المهاجم أنه يمكنه استخدام التقنية المبلغ عنها لاختراق موقع الويب الخاص بك.

إخفاء العلامات الوصفية لإصدار WordPress باستخدام هذه المكونات الإضافية:

- مولد ميتا ومزيل معلومات الإصدار.

- مزيل مولد الفسفور الابيض من Dawsun.

13. تثبيت جدار حماية WordPress

جدار الحماية هو تطبيق ويب يعمل على مواقع الويب ويحلل أي طلبات HTTP واردة. إنه يطبق منطقًا معقدًا لتصفية الطلبات التي يحتمل أن تشكل تهديدًا.

يمكن للمرء أن يضع قواعده أعلى القواعد المضمنة لجدار الحماية لحظر الطلبات. أحد أنواع الهجمات الشائعة هو حقن SQL.

لنفترض أنك تقوم بتشغيل مكون WordPress الإضافي الذي يكون عرضة لحقن SQL ولا تعرف عنه. إذا قمت بتشغيل جدار حماية ، حتى لو علم المهاجم بوجود ثغرة أمنية في المكون الإضافي ، فلن يتمكن من اختراق موقع الويب.

وذلك لأن جدار الحماية سيمنع الطلبات التي تحتوي على حقن SQL.

ستحظر جدران الحماية تلك الطلبات من عنوان IP وتمنع الطلبات الخطيرة المتتالية من القدوم. تستطيع جدران الحماية أيضًا منع هجمات DDoS من خلال اكتشاف عدد كبير جدًا من الطلبات من عنوان IP واحد وحظرها.

من الممكن أيضًا تشغيل جدران الحماية على مستوى DNS والتي يتم تشغيلها قبل تقديم الطلبات إلى خادم الويب. مثال على ذلك جدار الحماية Cloudflare DNS.

وتتمثل ميزة هذه الطريقة في أنها أكثر قوة ضد هجمات DDoS.

تسمح جدران الحماية على مستوى التطبيق التي يتم تشغيلها على الخادم لطلبات HTTP بالوصول إلى خادم الويب ثم حظره. هذا يعني أن الخادم ينفق بعض موارد وحدة المعالجة المركزية / ذاكرة الوصول العشوائي لحظرها.

مع جدران الحماية على مستوى DNS ، لا ينفق موارد الخادم ، وبالتالي فهو أكثر استدامة للهجمات.

إضافات جدار حماية WordPress التي يمكنك استخدامها:

- أمان Wordfence.

- سوكوري.

- الكل في واحد WP Security & Firewall.

- أمان مضاد للرصاص.

- شيلد سيكيوريتي.

ملاحظة: إذا قررت تثبيت جدران الحماية ، فقد تحتوي على ميزات مثل الحماية باستخدام القوة الغاشمة لتسجيل الدخول أو مصادقة 2F ويمكنك استخدام ميزاتها بدلاً من تثبيت المكونات الإضافية المذكورة أعلاه.

14. احتفظ بنسخ احتياطية

إذا تعرضت للاختراق ، فإن أفضل طريقة للتعافي هي استعادة موقع الويب من أحدث إصدار لم يكن مصابًا.

إذا لم تقم بتخزين النسخ الاحتياطية لموقع الويب ، فقد يكون تنظيف الموقع عملية تستغرق وقتًا طويلاً. وفي بعض الحالات ، قد لا يكون من الممكن استعادة جميع المعلومات لأن البرمجيات الخبيثة تمحو كل البيانات.

لتجنب مثل هذه السيناريوهات ، قم بعمل نسخ احتياطية منتظمة من قاعدة بيانات وملفات موقع الويب الخاص بك.

تحقق مع دعم الاستضافة الخاص بك ما إذا كانوا يوفرون وظائف النسخ الاحتياطي اليومية وتمكينه. إذا لم يكن الأمر كذلك ، فيمكنك استخدام هذه المكونات الإضافية لتشغيل النسخ الاحتياطية:

- النسخ الاحتياطي.

- أوبدرافت بلس.

- BackupBuddy.

- BlogVault.

15. استخدم SFTP

يستخدم الكثير من المطورين بروتوكول SFTP بالفعل للاتصال بخوادم الويب ، ولكن من المهم التذكير بذلك ، فقط في حالة عدم قيامك بذلك.

مثل HTTPS ، يستخدم SFTP التشفير لنقل الملفات عبر الشبكة مما يجعل من المستحيل قراءتها كنص عادي حتى لو كان لدى المرء وصول إلى الشبكة.

16. مراقبة نشاط المستخدمين

لقد ناقشنا الكثير من الطرق لتأمين موقع الويب الخاص بك من المتسللين غير المعروفين. ولكن ماذا عن عندما يقوم أحد موظفيك الذي لديه حق الوصول إلى مسؤول الموقع بأشياء مشبوهة مثل إضافة روابط في المحتوى؟

لا يمكن لأي من الطرق المذكورة أعلاه اكتشاف موظف مشبوه.

يمكن القيام بذلك من خلال مشاهدة سجلات النشاط. من خلال النظر في نشاط كل مستخدم ، قد تجد أن أحد الموظفين قام بتحرير مقال لم يكن من المفترض أن يقوموا بتحريره.

يمكنك أيضًا البحث في النشاط الذي يبدو مريبًا ومعرفة التغييرات التي تم إجراؤها.

إضافات WordPress لمراقبة نشاط المستخدمين:

- سجل النشاطات.

- سجل نشاط المستخدم.

- سجل نشاط الفسفور الابيض.

لاحظ أنك قد ترغب في تحديد الفترة (أو عدد السجلات) التي تحتفظ بها هذه المكونات الإضافية. إذا كان هناك الكثير ، فسيؤدي ذلك إلى زيادة تحميل قاعدة البيانات الخاصة بك وقد يؤثر على أداء موقع الويب وسرعته.

ماذا تفعل إذا تعرضت للاختراق؟

حتى مع كل النصائح من خبراء الأمن ومعرفة طرق تقوية مواقع الويب الخاصة بك من الاختراقات ، فإنها لا تزال تحدث.

إذا تم اختراق موقع الويب الخاص بك ، فأنت بحاجة إلى تنفيذ الخطوات التالية للتعافي:

- قم بتغيير جميع رسائل البريد الإلكتروني وكلمات المرور الشخصية الأخرى أولاً ، حيث قد يتمكن المتسللون من الوصول إلى بريدك الإلكتروني أولاً وبالتالي يمكنهم الوصول إلى موقع الويب الخاص بك.

- قم باستعادة موقع الويب الخاص بك إلى أحدث نسخة احتياطية معروفة غير مخترقة.

- إعادة تعيين كلمات المرور لجميع مستخدمي الموقع.

- قم بتحديث جميع المكونات الإضافية إذا كانت هناك تحديثات متاحة.

استنتاج

فكر بزاوية 360 درجة عندما يتعلق الأمر بالأمن. شدد على أهمية الأمن لجميع موظفيك حتى يفهموا العواقب التي قد تتعرض لها الشركة إذا لم يتبعوا قواعد الأمان.

إذا تعرضت للاختراق ،] قم باستعادة موقع الويب الخاص بك من النسخة الاحتياطية وقم بتغيير جميع كلمات المرور إلى موقع الويب الخاص بك ورسائل البريد الإلكتروني في أسرع وقت ممكن.