Importance du blindage d'applications lors du développement d'applications mobiles

Publié: 2022-01-02La majorité des personnes dans le monde ont aujourd'hui des smartphones dans leur poche. En raison de cette popularité croissante, il est devenu une cible facile pour les pirates. En conséquence, la sécurité des applications est devenue un problème très répandu. Aujourd'hui, la sécurité des applications mobiles est devenue un problème pertinent à l'échelle mondiale. Vous pouvez le voir dans les actualités où il y a eu des cas de pirates informatiques exploitant les détails du logiciel mobile pour abuser d'informations critiques, espionner les utilisateurs ou même voler de l'argent.

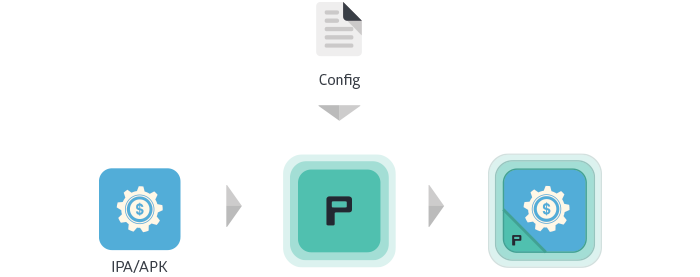

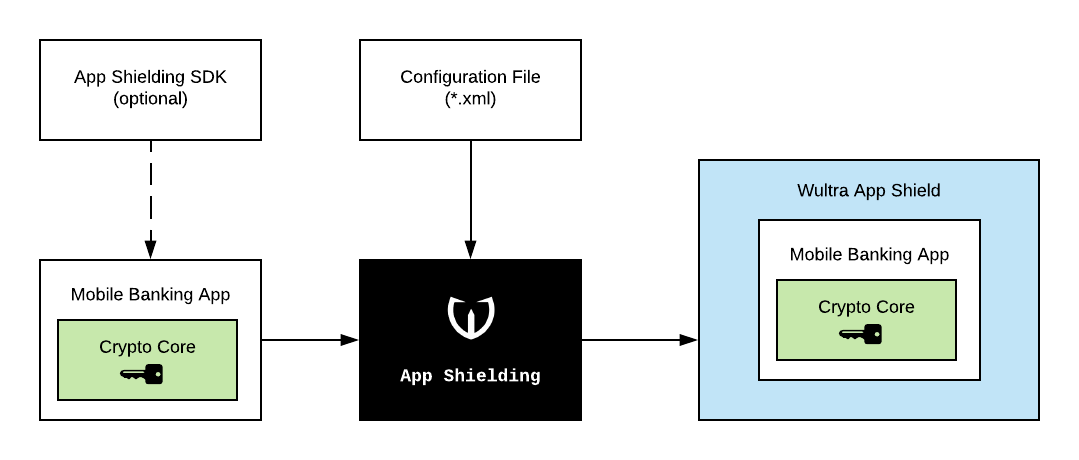

Afin de stopper cette activité, les sociétés de sécurité n'ont pas eu recours à une technique avancée connue sous le nom de « blindage applicatif ». Ce n'est rien d'autre qu'un processus visant à compliquer le code binaire de l'application mobile afin de rendre plus difficile la rétro-ingénierie pour les pirates.

Dans les sections à venir de cet article, nous avons essayé de faire la lumière sur les différents aspects du blindage d'applications dans le monde pratique qui peuvent améliorer les sociétés de développement d'applications mobiles pendant qu'elles fournissent les services de développement d'applications mobiles. Nous vous promettons qu'après avoir lu ce contenu, vous disposerez d'informations pertinentes concernant le blindage d'applications pendant le processus de développement d'applications mobiles.

Avant de passer à la partie commerciale de cet article, il est extrêmement important de comprendre où exactement le blindage des applications peut être utile dans la vie pratique. À l'aide du « blindage d'applications », il est possible de protéger la propriété intellectuelle et de s'assurer qu'il n'y a pas de piratage, ce qui est devenu un grand casse-tête de nos jours.

Le processus commence par la modification du code d'application d'un service, ce qui rend extrêmement difficile toute altération par quelqu'un. Avec l'aide du « blindage d'applications », il devient extrêmement difficile pour les pirates informatiques d'accéder aux verrous des droits numériques et de voler facilement les médias.

Maintenant que vous avez compris le concept de blindage d'applications, détournons notre attention vers l'application pratique du blindage d'applications lors du développement mobile.

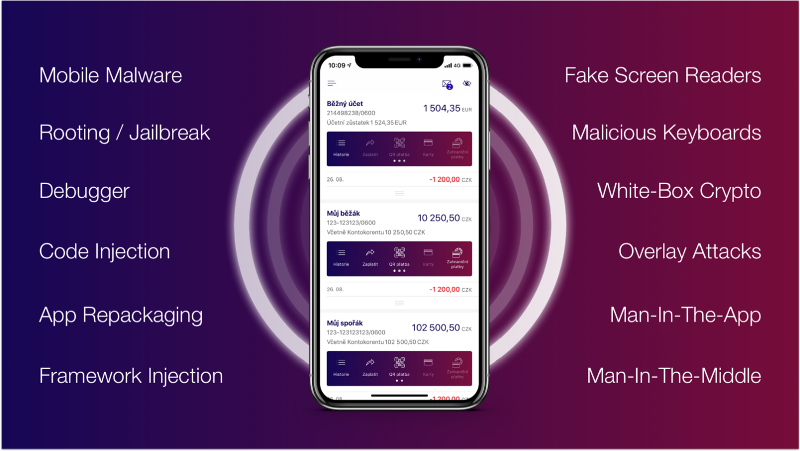

Au fil du temps, le terme « protection d'applications » a évolué. Il comprend désormais également diverses autres fonctionnalités. Elle est également connue sous le nom de « protection binaire ». À l'aide de ce blindage, il est possible d'effectuer des contrôles de validité et d'intégrité qui garantissent que l'application mobile s'exécute dans un environnement sûr qui ne peut pas être altéré. Dans le monde pratique, vous pouvez le voir sous la forme de contrôles d'authentification biométrique. Ces vérifications rendent difficile pour les pirates d'analyser le binaire d'une application mobile afin de trouver des moyens de l'attaquer.

Bien que ces mécanismes puissent agir comme une aubaine pour renforcer les défenses des applications mobiles, le concept de « protection d'applications » évolue encore au moment où nous écrivons. Certains des avantages évidents qui prétendent arrêter les pirates en arrêtant le code binaire d'une application mobile peuvent être surestimés. Avec le temps, vous verrez ces techniques progresser, ce qui ferait apparaître de nouvelles menaces de sécurité pour les utilisateurs.

De cette façon, vous verrez de plus en plus d'entreprises financières et d'autres environnements à haute valeur ajoutée l'utiliser pour sécuriser leurs applications mobiles. Mais, d'autres tactiques comme confondre les pirates ne seront pas extrêmement utiles. Raison? Un attaquant pourra tout apprendre sur le système sans avoir la possibilité de l'exploiter à son avantage. Un code de blindage, c'est plus comme cacher un trésor derrière un tableau. Si vous avez un regard sécurisé, peu importe qui est capable de le voir.

Si vous regardez les banques, les sociétés de bourse et les banques de détail, la seule chose que vous constaterez est qu'elles ne mystifient pas leur code. Au cas où vous présenteriez une application mobile sur la boutique Google. Les pirates ont toutes les chances de l'exploiter à leur avantage. En raison du manque de recherche par les professionnels de la sécurité mobile, il existe toutes les chances de négligence qui entraîne des erreurs de sécurité que les développeurs mobiles doivent éviter à tout prix. Mais, il y a toutes les chances que les hackers soient suffisamment motivés pour passer outre l'obstruction que vous avez mis sur leur chemin en termes de codes. Donc, si vous avez un hacker habile, il a toutes les chances d'atteindre son objectif.

Vous pouvez même utiliser le blindage dans le contexte de la cybersécurité. Par exemple, vous avez aujourd'hui la possibilité de stocker vos informations critiques, y compris les données et les applications dans des environnements cloud tiers.

De cette façon, vous pouvez obtenir la flexibilité nécessaire et protéger les accès non autorisés contre l'accès à votre stockage cloud. Avec l'aide du « blindage d'applications », il deviendra plus facile de protéger vos données contre les environnements cloud non fiables. Bien que ce soit encore à un stade infantile, vous pouvez vous attendre à un développement ultérieur à cet égard dans un proche avenir.

Vous pouvez même utiliser le blindage des applications comme couche de gestion des droits numériques afin de pouvoir satisfaire aux exigences réglementaires ou aux formalités de licence. Il est fortement recommandé aux entreprises qui travaillent sur des services de streaming vidéo. Il y a des moments où ne pas obscurcir le code n'est pas un gros problème dans le cas des applications financières. Raison? Il n'ajoute aucune dimension à la sécurité et est accessible sans trop de problèmes.

Un problème avec l'obscurcissement binaire est qu'il est simplement utilisé pour permettre aux développeurs d'applications mobiles de masquer les composants de ce que fait leur application mobile. Plusieurs fois, les pirates informatiques utilisent des logiciels malveillants pour se faufiler derrière le filtrage des magasins d'applications mobiles par Apple et Google. En brouillant le code, un développeur mobile pourrait penser qu'il a protégé en toute sécurité ses informations sensibles intégrées dans l'application. Mais ce n'est pas vrai. Par exemple, mettre un tableau devant ne signifie pas que vous pouvez le laisser déverrouillé.

Lors de l'exécution du blindage de l'application pendant le développement de l'application mobile, utilisez les meilleures pratiques pour authentifier l'utilisateur. Contrôlez l'intégrité du système d'exploitation, utilisez des contrôles cryptographiques tels que la confirmation de l'identité de l'appareil ou la signature des transactions, ce qui peut améliorer les défenses de vos applications mobiles pendant la phase de développement. Mais, avec le temps à mesure que la technologie évolue, rappelez-vous toujours qu'il ne s'agit pas d'un plan de protection d'applications de sécurité à toute épreuve auquel on peut faire confiance pendant longtemps. Vous ne pouvez pas simplement vous asseoir sur le laurier et penser que la technologie ne s'améliorera pas. Avec le temps, les pirates deviendront également plus intelligents.

Le compte à rebours final

Bien que nous pensons que les applications mobiles sont beaucoup plus faciles à exécuter sur les plates - formes de développement d'applications Android ou iOS en raison de la formation plus simple de codes, ce n'est guère le cas. La plupart des applications mobiles fonctionnent comme des sites Web. Ils fonctionnent en partie sur téléphone et en partie dans le cloud. Avec l'aide du « blindage d'applications », il devient difficile pour les pirates de pirater les parties de l'application qui s'exécutent sur votre téléphone. La future ligne de conduite pour les développeurs mobiles consiste à penser aux parties des applications qui se trouvent sur le cloud.