أهمية حماية التطبيقات أثناء تطوير تطبيقات الأجهزة المحمولة

نشرت: 2022-01-02غالبية الناس في جميع أنحاء العالم لديهم اليوم أجهزة هواتف ذكية في جيوبهم. نظرًا لهذه الشعبية المتزايدة ، فقد أصبح هدفًا سهلاً للمتسللين. نتيجة لذلك ، أصبح أمان التطبيق مشكلة منتشرة للغاية. اليوم ، أصبح أمان تطبيقات الأجهزة المحمولة قضية ذات صلة على مستوى العالم. يمكنك رؤيته في الأخبار حيث توجد حالات من المتسللين يستغلون النهايات السائبة في برامج الهاتف المحمول لإساءة استخدام المعلومات الهامة أو التجسس على المستخدمين أو حتى سرقة الأموال.

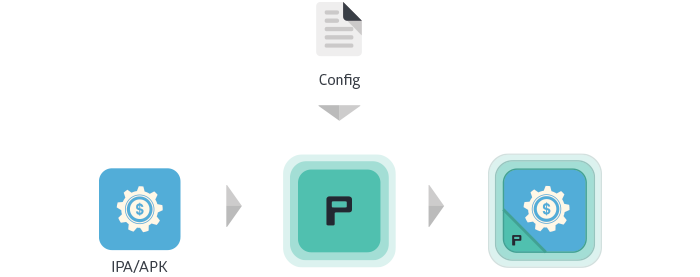

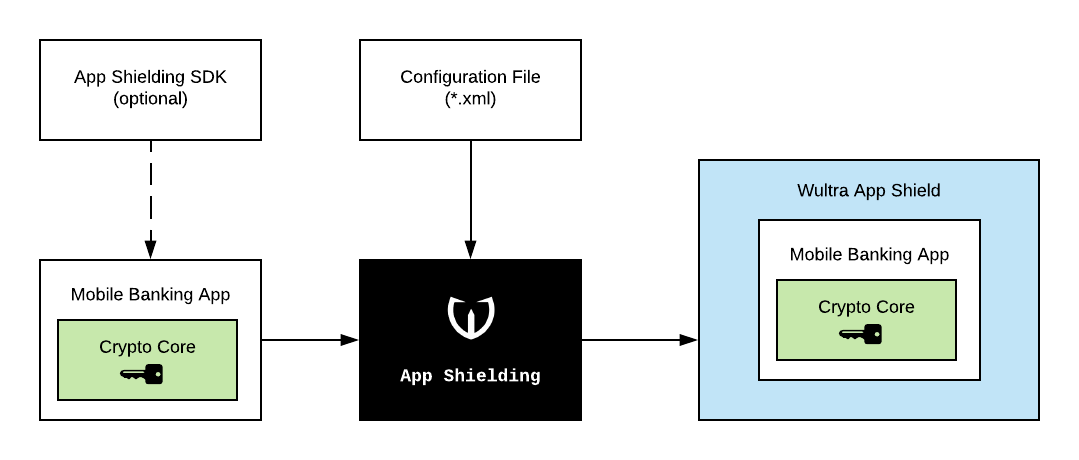

لوقف هذا النشاط ، لم تلجأ الشركات الأمنية إلى تقنية متقدمة تعرف باسم "حماية التطبيقات". إنها ليست سوى عملية لتعقيد الشفرة الثنائية لتطبيق الهاتف المحمول من المفترض أن تجعل من الصعب على المتسللين إجراء هندسة عكسية.

في الأقسام القادمة من هذا المقال ، حاولنا إلقاء الضوء على الجوانب المختلفة لحماية التطبيقات في العالم العملي التي يمكن أن تعمل من أجل تحسين شركات تطوير تطبيقات الأجهزة المحمولة أثناء تقديمها لخدمات تطوير تطبيقات الأجهزة المحمولة. نعدك بعد قراءة هذا الجزء من المحتوى أنه سيكون لديك معلومات ذات صلة تتعلق بحماية التطبيق أثناء عملية تطوير تطبيق الهاتف المحمول.

قبل أن ننتقل إلى نهاية العمل لهذه الكتابة ، من المهم للغاية فهم المكان الذي يمكن أن يكون فيه تطبيق التدريع مفيدًا في الحياة العملية. بمساعدة "حماية التطبيقات" ، من الممكن حماية الملكية الفكرية والتأكد من عدم وجود قرصنة ، والتي أصبحت مصدر إزعاج كبير في الوقت الحاضر.

تبدأ العملية بتعديل كود تطبيق الخدمة مما يجعل من الصعب للغاية على أي شخص التلاعب بها. بمساعدة "حماية التطبيقات" ، يصبح من الصعب للغاية على المتسللين الوصول إلى أقفال الحقوق الرقمية وسرقة الوسائط بسهولة.

الآن بعد أن فهمت مفهوم حماية التطبيقات ، دعنا نحول انتباهنا إلى التطبيق العملي لحماية التطبيقات أثناء تطوير الأجهزة المحمولة.

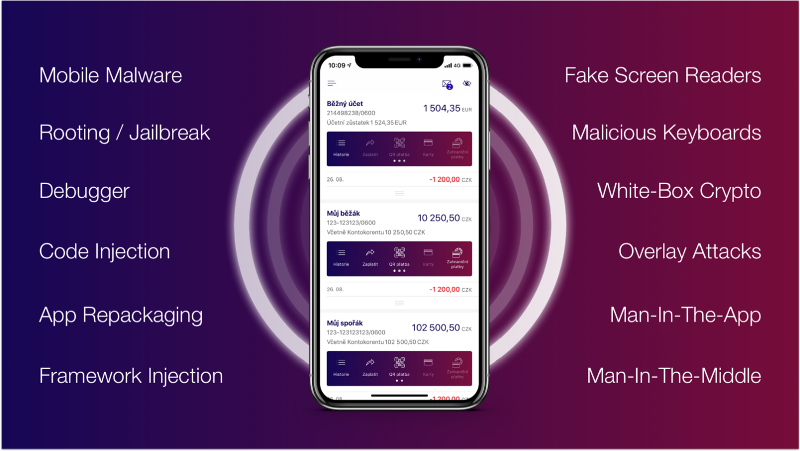

مع مرور الوقت ، تطور مصطلح "حماية التطبيقات". يتضمن الآن العديد من الميزات الأخرى أيضًا. ومن المعروف أيضا باسم "الحماية الثنائية". بمساعدة هذا التدريع ، من الممكن إجراء عمليات التحقق من الصلاحية والتكامل والتي تضمن تشغيل تطبيق الهاتف المحمول في بيئة آمنة لا يمكن تشويهها. في العالم العملي ، يمكنك رؤيته في شكل فحوصات المصادقة البيومترية. تجعل هذه الفحوصات من الصعب على المتسللين تحليل البيانات الثنائية لتطبيق جوال من أجل إيجاد طرق لمهاجمته.

في حين أن هذه الآليات يمكن أن تكون بمثابة نعمة لتقوية دفاعات تطبيقات الجوال ، فإن مفهوم "حماية التطبيقات" لا يزال يتطور أثناء الكتابة. قد يكون هناك مبالغة في بعض الفوائد الواضحة التي تدعي إيقاف المتسللين عن طريق إيقاف الشفرة الثنائية لتطبيق جوال. بمرور الوقت ، سترى هذه التقنيات تتقدم والتي من شأنها أن تبرز تهديدات أمنية جديدة تمامًا للمستخدمين.

بهذه الطريقة ، سترى المزيد والمزيد من المؤسسات المالية وغيرها من البيئات عالية القيمة التي تستخدمها لتأمين تطبيقات الأجهزة المحمولة الخاصة بهم. لكن التكتيكات الأخرى مثل إرباك المتسللين لن تكون مفيدة للغاية. سبب؟ سيتمكن المهاجم من تعلم كل شيء عن النظام دون أن تتاح له فرصة استغلاله لصالحه. رمز التدريع أشبه بإخفاء كنز خلف لوحة. إذا كان لديك نظرة آمنة ، فلا يهم من يمكنه رؤيتها.

إذا نظرت إلى البنوك وشركات السمسرة في الأوراق المالية والخدمات المصرفية للأفراد ، ستجد أن الشيء الوحيد الذي ستجده لا يحير كودهم. في حالة تقديمك لتطبيق جوال على متجر Google. هناك كل فرصة للمتسللين لاستغلالها لصالحهم. نظرًا لنقص البحث من قِبل متخصصي أمان الأجهزة المحمولة ، هناك فرصة للإهمال مما يؤدي إلى أخطاء أمنية يحتاج مطورو الأجهزة المحمولة إلى تجنبها بأي ثمن. ولكن ، هناك فرصة كبيرة لأن يكون لدى المتسللين الدافع الكافي لتجاوز العوائق التي وضعتها في طريقهم من حيث الأكواد. لذلك ، إذا كان لديك مخترق ماهر ، فهناك كل الاحتمالات بالنسبة له لتحقيق هدفه.

يمكنك حتى استخدام الحماية في سياق الأمن السيبراني. على سبيل المثال ، لديك اليوم خيار تخزين معلوماتك المهمة ، بما في ذلك البيانات والتطبيقات في بيئات السحابة الخارجية.

بهذه الطريقة يمكنك الحصول على المرونة اللازمة وحماية الوصول غير المصرح به من الدخول إلى وحدة التخزين السحابية الخاصة بك. بمساعدة "حماية التطبيقات" ، ستصبح حماية بياناتك من البيئات السحابية غير الموثوق بها أسهل. على الرغم من أنه لا يزال في مرحلة الطفولة ، إلا أنه يمكنك توقع المزيد من التطوير في هذا الصدد في المستقبل القريب.

يمكنك حتى استخدام حماية التطبيق كطبقة من إدارة الحقوق الرقمية حتى تتمكن من تلبية المتطلبات التنظيمية أو إجراءات الترخيص. يوصى بشدة للشركات التي تعمل على خدمات بث الفيديو. هناك أوقات لا يكون فيها التعتيم على الكود أمرًا مهمًا في حالة التطبيقات المالية. سبب؟ لا يضيف أي بعد للأمن ويمكن الوصول إليه دون الكثير من المتاعب.

تتمثل إحدى مشكلات التعتيم الثنائي في أنه يتم استخدامه ببساطة لتمكين مطوري تطبيقات الأجهزة المحمولة من إخفاء مكونات ما يفعله تطبيق الهاتف المحمول الخاص بهم. يستخدم المتسللون في كثير من الأحيان البرامج الضارة للتسلل إلى فحص متجر تطبيقات الأجهزة المحمولة من قبل Apple و Google. من خلال التشويش على الكود ، قد يفكر مطور الأجهزة المحمولة في أنه قد قام بحماية معلوماته الحساسة المضمنة في التطبيق بأمان. ولكن هذا ليس صحيحا. على سبيل المثال ، لا يعني وضع لوحة في المقدمة أنه يمكنك تركها بدون قفل.

أثناء تنفيذ حماية التطبيق أثناء تطوير تطبيقات الأجهزة المحمولة ، استخدم أفضل الممارسات لمصادقة المستخدم. تحقق من سلامة نظام التشغيل ، واستخدم فحوصات التشفير مثل تأكيد هوية الجهاز أو توقيع المعاملة مما قد يؤدي إلى تعزيز دفاعات تطبيقات الهاتف المحمول الخاصة بك أثناء مرحلة التطوير. ولكن مع مرور الوقت مع تطور التكنولوجيا ، تذكر دائمًا أن هذه ليست خطة حماية لتطبيق الأمان الكامل يمكن الوثوق بها لفترة طويلة. لا يمكنك ببساطة أن تجلس على الغار وتعتقد أن التكنولوجيا لن يتم تحديثها. مع مرور الوقت ، سيصبح المتسللون أكثر ذكاءً.

بدء العد التنازلي النهائي

على الرغم من أننا نشعر أن تشغيل تطبيقات الأجهزة المحمولة أسهل بكثير على أنظمة تطوير تطبيقات Android أو أنظمة تطوير تطبيقات iOS نظرًا لتشكيل أبسط للرموز ، فإن هذا ليس هو الحال. تعمل معظم تطبيقات الأجهزة المحمولة على قدم المساواة مثل مواقع الويب. تعمل جزئيًا على الهاتف وجزئيًا في السحابة. بمساعدة "حماية التطبيقات" ، يصبح من الصعب على المتسللين اختراق أجزاء التطبيق التي يتم تشغيلها على هاتفك. يتمثل مسار العمل المستقبلي لمطوري الأجهزة المحمولة في التفكير في تلك الأجزاء من التطبيقات الموجودة على السحابة.