Importancia del blindaje de aplicaciones durante el desarrollo de aplicaciones móviles

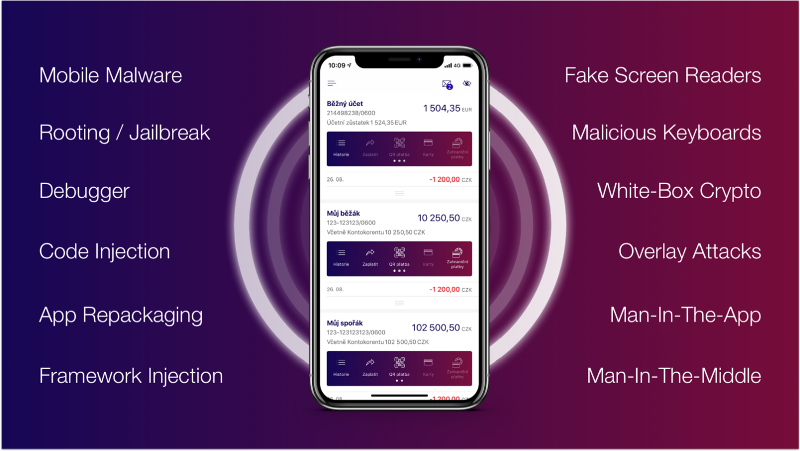

Publicado: 2022-01-02La mayoría de las personas en todo el mundo tienen hoy en día dispositivos de teléfonos inteligentes en el bolsillo. Debido a esta creciente popularidad, se ha convertido en un objetivo fácil para los piratas informáticos. Como resultado, la seguridad de las aplicaciones se ha convertido en un problema muy frecuente. Hoy en día, la seguridad de las aplicaciones móviles se ha convertido en un tema pertinente a nivel mundial. Puede verlo en las noticias donde ha habido casos de piratas informáticos que explotan cabos sueltos en el software móvil para hacer un mal uso de información crítica, espiar a los usuarios o incluso robar dinero.

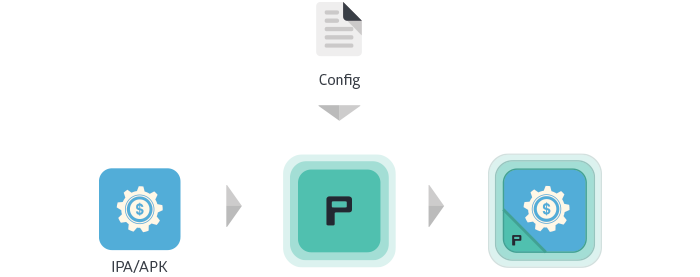

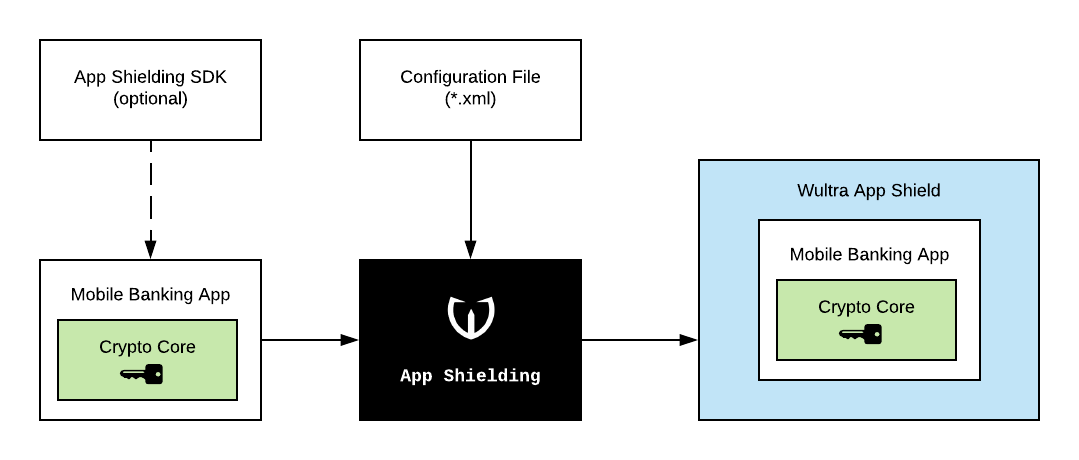

Para frenar esta actividad, las empresas de seguridad no han recurrido a una técnica avanzada conocida como “blindaje de aplicaciones”. No es más que un proceso para complicar el código binario de la aplicación móvil y, supuestamente, hacer más difícil para los piratas informáticos realizar ingeniería inversa.

En las próximas secciones de este artículo, hemos tratado de arrojar luz sobre los diversos aspectos del blindaje de aplicaciones en el mundo práctico que pueden funcionar para la mejora de las empresas de desarrollo de aplicaciones móviles mientras brindan los servicios de desarrollo de aplicaciones móviles. Prometemos que después de leer este contenido, tendrá información relevante relacionada con el blindaje de la aplicación durante el proceso de desarrollo de la aplicación móvil.

Antes de pasar al extremo comercial de este artículo, es extremadamente importante comprender exactamente dónde puede ser útil el blindaje de aplicaciones en la vida práctica. Con la ayuda del “blindaje de aplicaciones” es posible proteger la propiedad intelectual y asegurar que no haya piratería, que se ha convertido en un gran dolor de cabeza en la actualidad.

El proceso comienza con la modificación del código de aplicación de un servicio, lo que hace que sea extremadamente difícil para alguien manipularlo. Con la ayuda de la "protección de aplicaciones" se vuelve extremadamente difícil para los piratas informáticos obtener acceso a los bloqueos de derechos digitales y robar medios fácilmente.

Ahora que ha entendido el concepto de protección de aplicaciones, permítanos desviar nuestra atención a la aplicación práctica de protección de aplicaciones durante el desarrollo móvil.

Con el paso del tiempo, el término "protección de aplicaciones" ha evolucionado. Ahora también incluye varias otras características. También se conoce como "protección binaria". Con la ayuda de este blindaje, es posible ejecutar comprobaciones de validez e integridad que garantizan que la aplicación móvil se esté ejecutando en un entorno seguro que no se pueda contaminar. En el mundo práctico, puede verlo en forma de comprobaciones de autenticación biométrica. Estas comprobaciones dificultan que los piratas informáticos analicen el binario de una aplicación móvil para encontrar formas de atacarla.

Si bien estos mecanismos pueden actuar como una bendición para fortalecer las defensas de las aplicaciones móviles, el concepto de "protección de aplicaciones" aún está evolucionando mientras escribimos. Algunos de los beneficios obvios que pretenden detener a los piratas informáticos al detener el código binario de una aplicación móvil pueden ser exagerados. Con el tiempo, verá que estas técnicas avanzan, lo que provocaría un surgimiento de amenazas de seguridad completamente nuevas para los usuarios.

De esta manera, verá más y más empresas financieras y otros entornos de alto valor que lo emplean para proteger sus aplicaciones móviles. Pero otras tácticas, como confundir a los piratas informáticos, no serán de gran ayuda. ¿Razón? Un atacante podrá aprender todo sobre el sistema sin tener la oportunidad de explotarlo en su beneficio. Un código de protección es más como esconder un tesoro detrás de una pintura. Si tiene una mirada segura, no importa quién pueda verla.

Si observa a los bancos, las empresas de corretaje de valores y la banca minorista, lo único que encontrará es que no están confundiendo su código. En caso de que esté presentando una aplicación móvil en la tienda de Google. Los piratas informáticos tienen todas las oportunidades para explotarlo en su beneficio. Debido a la falta de investigación por parte de los profesionales de la seguridad móvil, existe la posibilidad de un descuido que resulte en pasos en falso de seguridad que los desarrolladores de dispositivos móviles deben evitar a toda costa. Pero, existe la posibilidad de que los piratas informáticos estén lo suficientemente motivados para superar la obstrucción que ha puesto en su camino en términos de códigos. Por lo tanto, si tiene un hacker habilidoso, existe la posibilidad de que logre su objetivo.

Incluso puede utilizar el blindaje en el contexto de la ciberseguridad. Por ejemplo, hoy tiene la opción de almacenar su información crítica, incluidos datos y aplicaciones en entornos de nube de terceros.

De esta manera, puede obtener la flexibilidad necesaria y proteger el acceso no autorizado para que no ingrese a su almacenamiento en la nube. Con la ayuda del "blindaje de aplicaciones" será más fácil proteger sus datos de entornos de nube que no son de confianza. Aunque todavía se encuentra en una etapa infantil, se puede esperar un mayor desarrollo en este sentido en un futuro próximo.

Incluso puede utilizar el blindaje de aplicaciones como una capa de gestión de derechos digitales para poder cumplir con los requisitos reglamentarios o las formalidades de concesión de licencias. Es muy recomendable para empresas que trabajan en servicios de transmisión de video. Hay ocasiones en las que no ofuscar el código no es un gran problema en el caso de las aplicaciones financieras. ¿Razón? No agrega ninguna dimensión a la seguridad y se accede sin muchos problemas.

Un problema con la ofuscación binaria es que simplemente se usa para permitir a los desarrolladores de aplicaciones móviles enmascarar componentes de lo que hace su aplicación móvil. Muchas veces, los piratas informáticos utilizan malware para escabullirse del control de la tienda de aplicaciones móviles por parte de Apple y Google. Al confundirse con el código, un desarrollador móvil podría pensar que ha protegido de forma segura su información confidencial que está incrustada en la aplicación. Pero esto no es cierto. Por ejemplo, poner un cuadro delante no significa que puedas dejarlo desbloqueado.

Mientras realiza el blindaje de la aplicación durante el desarrollo de la aplicación móvil, utilice las mejores prácticas para autenticar al usuario. Examine la integridad del sistema operativo, utilice controles criptográficos como confirmar la identidad del dispositivo o la firma de transacciones, lo que puede mejorar las defensas de sus aplicaciones móviles durante la fase de desarrollo. Pero, con el tiempo a medida que evoluciona la tecnología, recuerde siempre que este no es un plan de protección de aplicaciones de seguridad a prueba de todo en el que se pueda confiar durante mucho tiempo. No puede simplemente sentarse en el laurel y pensar que la tecnología no se actualizará. Con el tiempo, los piratas informáticos también se volverán más inteligentes.

La cuenta atrás final

Aunque creemos que las aplicaciones móviles son mucho más fáciles de ejecutar en las plataformas de desarrollo de aplicaciones de Android o iOS debido a la formación más simple de códigos, ese no es el caso. La mayoría de las aplicaciones móviles funcionan a la par como sitios web. Se ejecutan parcialmente en el teléfono y parcialmente en la nube. Con la ayuda de la "protección de aplicaciones", a los piratas informáticos les resulta difícil piratear las partes de la aplicación que se ejecutan en su teléfono. El curso de acción futuro para los desarrolladores de dispositivos móviles es pensar en las partes de las aplicaciones que están en la nube.