4 способа защитить ваш вход в WordPress

Опубликовано: 2019-09-18

Хакерам не нужно быть хитрыми или изощренными, чтобы получить то, что они хотят. Часто они просто взламывают входную дверь. Использование правильных инструментов может помочь, но вы можете сделать больше, чтобы защитить свой сайт и безопасный вход в WordPress .

В этом отчете Натана Финча из Aussie Hosting они рассмотрели и сравнили различные хостинговые компании на основе их эффективности. Они обнаружили, что компании с большим временем простоя также имеют плохо обслуживаемые серверы, что увеличивает риск проблем с безопасностью.

- Что делает логины WordPress уязвимыми?

- 4 способа защитить вход в WordPress

- Удалите номер версии WP

- Измените свой URL-адрес для входа

- Уменьшите количество попыток входа в систему

- Ограничьте доступ и используйте двухфакторную аутентификацию

Сообщается, что Google вносит в черный список около 70 000 веб-сайтов в неделю из-за проблем безопасности входа в WordPress, таких как вредоносное ПО и фишинг. Ваша первая линия защиты от проникновения - это защита вашего входа в WordPress. Эта форма контроля доступа кажется простой задачей, но вы будете удивлены, узнав, как часто простейшие меры безопасности игнорируются или откладываются на второй план.

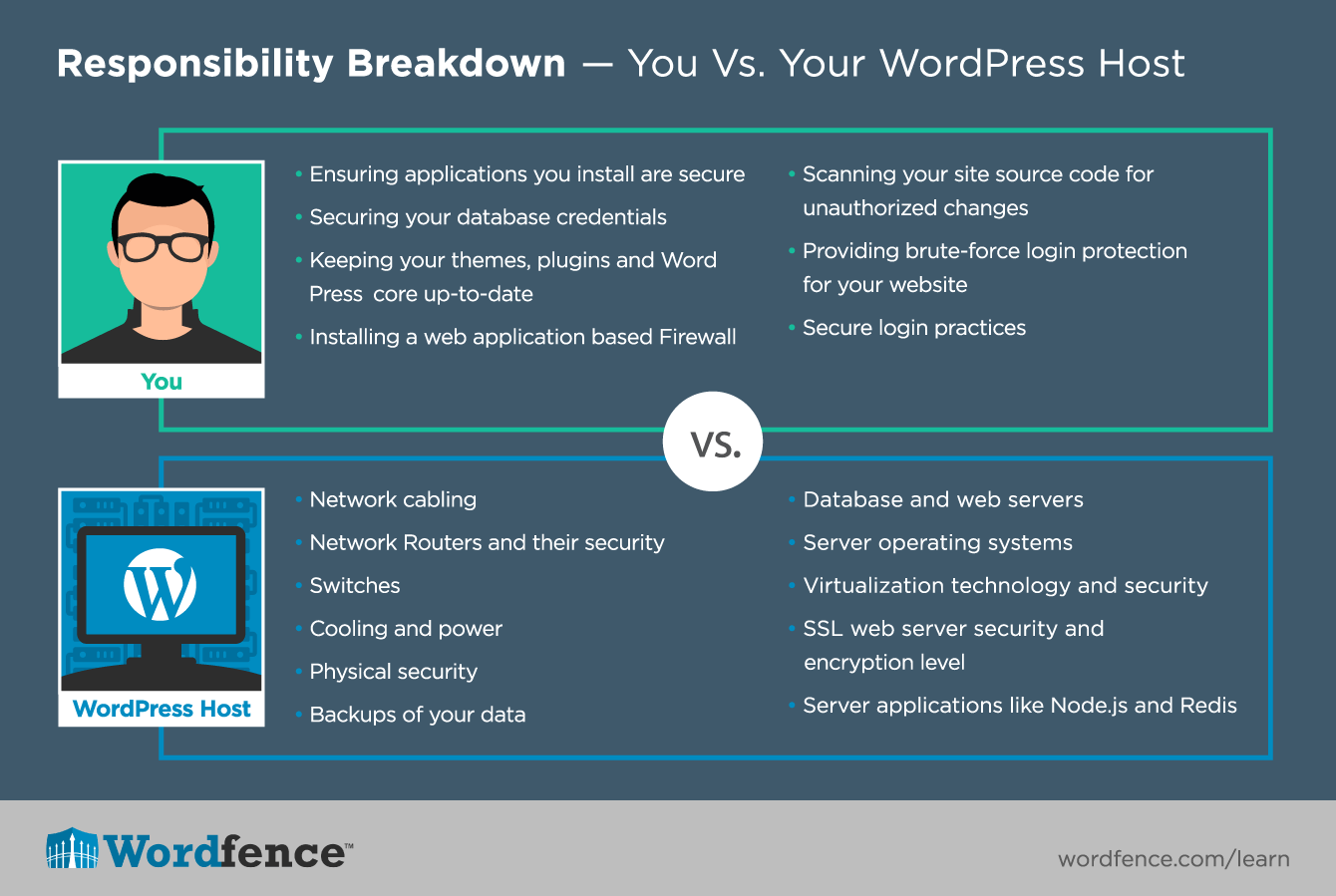

Независимо от функций безопасности, предлагаемых вашей хостинговой службой на серверной стороне, как владелец веб-сайта, деньги останутся на вас.

- Источник: Wordfence.

Что делает логины WordPress уязвимыми?

Популярность WordPress - вот что делает его легкой и привлекательной целью. Но что делает платформу уязвимой для атак и эксплойтов?

Во-первых, хакеры проводят большую разведку, прежде чем взломать систему. Они знают, что одни версии WP имеют больше уязвимостей, чем другие, и платформа существует достаточно давно, чтобы профессионалы знали, что они из себя представляют. Номер версии находится на ваших веб-страницах и в вашем URL-адресе, если вы его не удалите.

Просмотр вашего каталога также предоставляет много полезной информации, такой как тип установленных вами плагинов и тем. Поскольку он работает с открытым исходным кодом, оставляя неиспользуемые или неподдерживаемые плагины в вашем каталоге, даже если они отключены, это простой способ для хакеров получить доступ к вашему коду. Оказавшись внутри, они могут запускать эксплойты, изменять кодировку, перехватывать сеансы или блокировать доступ к вашему собственному веб-сайту.

Хакеры могут проверить индексирование вашего каталога, просмотрев расположение папок и проверив ответ «Индексировать» следующим образом:

/ wp-content /

/ wp-content / plugins /

/ wp-content / themes /

/ uploads /

/изображений/

Они могут искать уязвимые плагины в вашем каталоге с помощью активного поиска с использованием инструментов сценариев или пассивного поиска с обычными запросами HTML. Это достигается путем просмотра исходного кода HTML и поиска установленных плагинов с помощью таблиц стилей CSS, комментариев и ссылок JS.

Еще один способ доступа хакеров к веб-сайтам WordPress - это перечисление пользователей . Это простая прелюдия к атаке методом грубой силы, которая включает раскрытие имен пользователей и угадывание их паролей с помощью атаки по словарю или попытки входа через механизмы по умолчанию. Например, пользователей можно обнаружить, перебирая их идентификаторы и добавляя их к URL-адресу следующим образом:

wordpressexample.com/?author=1

wordpressexample.com/?author=2

wordpressexample.com/?author=3

Если это сработает, идентификатор входа будет показан через 303 редирект.

Инструмент под названием WPScan, который используется для тестирования уязвимостей, может проанализировать сотни возможных паролей менее чем за минуту. Он смог вернуть следующий вывод из дешевой темы в течение нескольких секунд:

ruby wpscan.rb -u 192.241.xx.x68 --threads 20 --wordlist 500worst.txt --username testadmin ********* СНиП ****************** [+] Запуск перебора паролей Грубая форсировка пользователя testadmin с помощью 500 паролей ... 100% завершено. [+] Завершено в чт, 18 июля, 03:39:02 2013 [+] Прошедшее время: 00:01:16

4 способа защитить ваш вход в WordPress

К счастью, разработчики WP и сообщество пользователей стараются оказать поддержку. Благодаря этому есть инструменты, которые находятся в свободном доступе, и передовые методы, которые вы можете изучить и развернуть, чтобы обеспечить безопасность своего веб-сайта.

Вот четыре метода, которые вы можете реализовать для повышения безопасности входа в WordPress.

1. Удалите номер версии WP.

Поскольку хакеры обычно сначала ищут номер версии при проверке уязвимостей, это первое, что вам следует изменить при настройке своего веб-сайта. Это должно быть сделано таким образом, чтобы оно было удалено со страниц, URL-адресов и метатегов, не удаляя ловушку заголовка или другие плохие методы, рекламируемые в Интернете.

Лучший способ удалить номер версии WP - добавить этот фрагмент кода в файл functions.php :

Чтобы удалить из заголовка:

remove_action ('wp_head', 'wp_generator');Чтобы удалить из RSS-канала:

function remove_version_info () {

возвращение '';

}

add_filter ('the_generator', 'remove_version_info');Чтобы удалить номер версии из скриптов и стилей:

function remove_version_from_style_js ($ src) {

если (strpos ($ src, 'ver ='. get_bloginfo ('версия')))

$ src = remove_query_arg ('вер', $ src);

return $ src;

}

add_filter ('style_loader_src', 'remove_version_from_style_js', 9999);

add_filter ('script_loader_src', 'remove_version_from_style_js', 9999);Независимо от того, когда вы устанавливаете WP, вы всегда должны обновлять свой WordPress до последней версии, как только она будет выпущена. То же самое и с плагинами и темами.

Подробнее: обновления имеют решающее значение для безопасности WordPress !

2. Измените URL-адрес для входа.

Адрес входа по умолчанию для администраторов WP - yourwebsite.com/wp-admin, и это известно почти всем, кто знаком с платформой. Все, что нужно, - это добавить /wp-login.php после имени домена, и вы вошли. Простое изменение URL-адреса - это все, что нужно, чтобы хакеры не могли угадать вашу страницу входа.

Вы можете использовать такой плагин, как iThemes Security, чтобы добиться этого эффективно.

3. Уменьшите количество попыток входа в систему.

Еще одна ошибочная функция WP по умолчанию - неограниченное количество попыток входа в систему. Это позволяет использовать словарные атаки и другие методы подбора пароля. Плагин iThemes Security имеет функцию, которая блокирует ваш веб-сайт после определенного количества неудачных попыток входа в систему и отправляет вам предупреждение.

Если вам нужна только функция входа в систему и выхода из системы, вы можете установить плагин под названием Limit Login Attempts Reloaded и войти в его настройки, чтобы настроить количество разрешенных входов в систему.

4. Ограничьте доступ и используйте двухфакторную аутентификацию.

К настоящему времени вы должны знать, как выбрать безопасный пароль с помощью плагина двухфакторной аутентификации. Следующим шагом к ограничению доступа является ограничение количества людей, имеющих доступ к внутренней работе вашего веб-сайта. В-третьих, используйте двухфакторную аутентификацию, которая использует комбинацию пароля и зашифрованного ключа для входа в систему.

Последние мысли!

Хотя эти меры безопасности и превентивные меры, описанные в этом посте, не защитят ваш сайт на 100%, они обеспечат огромную меру безопасности.

Важно помнить, что хакеры и третьи злоумышленники ищут самые простые лазейки на вашем веб-сайте. В большинстве случаев для поиска этих бэкдоров используются автоматизированные решения.

Защита вашего входа в WP сохраняет эти двери закрытыми и гарантирует, что единственный человек, имеющий доступ к вашему сайту, - это вы сами.

Отказ от ответственности: это гостевой пост, предоставленный Натаном Голдфинчем из AussieHosting .