4 sposoby na zabezpieczenie loginu WordPress

Opublikowany: 2019-09-18

Hakerzy nie muszą być podstępni ani wyrafinowani, aby uzyskać to, czego chcą. Często po prostu włamują się przez frontowe drzwi. Korzystanie z odpowiednich narzędzi może pomóc, ale możesz zrobić więcej, aby chronić swoją witrynę i bezpieczne logowanie WordPress .

W tym raporcie Nathana Fincha z Aussie Hosting dokonali przeglądu i porównania różnych firm hostingowych na podstawie ich wyników. Odkryli, że firmy z dłuższymi przestojami mają również źle utrzymane serwery, co zwiększa ryzyko problemów z bezpieczeństwem.

- Co sprawia, że logowanie do WordPressa jest podatne na ataki?

- 4 sposoby na bezpieczne logowanie do WordPressa

- Usuń numer wersji WP

- Zmień adres URL logowania

- Zmniejsz liczbę prób logowania

- Ogranicz dostęp i używaj uwierzytelniania dwuetapowego

Doniesiono, że Google umieszcza na czarnej liście około 70 000 witryn tygodniowo pod kątem problemów z bezpieczeństwem logowania WordPress, takich jak złośliwe oprogramowanie i phishing. Twoją pierwszą linią obrony przed infiltracją jest ochrona Twojego loginu WordPress. Ta forma kontroli dostępu wydaje się być oczywista, ale zdziwiłbyś się, jak często najprostsze środki bezpieczeństwa są pomijane lub odkładane na dalszy plan.

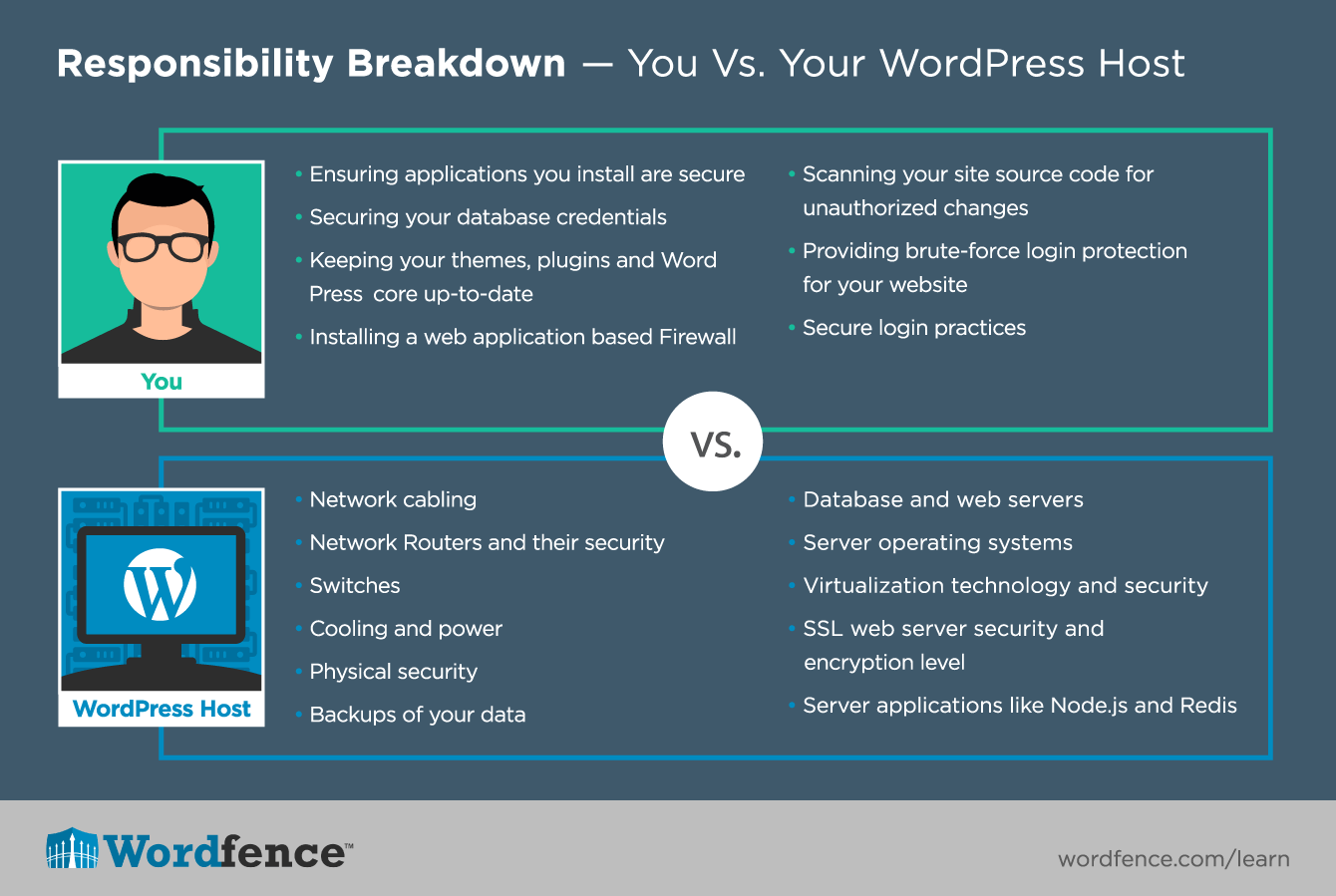

Niezależnie od funkcji bezpieczeństwa oferowanych przez Twoją usługę hostingową na zapleczu, jako właściciel strony internetowej, pieniądze zatrzymują się na Tobie.

– Źródło: Wordfence

Co sprawia, że logowanie do WordPressa jest podatne na ataki?

Popularność WordPressa sprawia, że jest to łatwy i atrakcyjny cel. Ale co sprawia, że platforma jest podatna na ataki i exploity?

Po pierwsze, przed złamaniem systemu hakerzy robią dużo rozpoznania. Wiedzą, że niektóre wersje WP mają więcej luk w zabezpieczeniach niż inne, a platforma istnieje wystarczająco długo, aby profesjonaliści wiedzieli, czym one są. Numer wersji znajduje się na Twoich stronach internetowych i w adresie URL, chyba że go usuniesz.

Przeglądanie katalogu zapewnia również wiele przydatnych informacji, takich jak rodzaj zainstalowanych wtyczek i motywów. Ponieważ działa na kodowaniu open source, pozostawianie nieużywanych lub nieobsługiwanych wtyczek w katalogu, nawet jeśli są wyłączone, jest prostym sposobem na uzyskanie dostępu do kodu przez hakerów. Będąc w środku, mogą uruchamiać exploity, zmieniać kodowanie, przejmować sesje lub blokować dostęp do własnej witryny.

Hakerzy mogą sprawdzić indeksowanie katalogu, przeglądając lokalizacje folderów i sprawdzając odpowiedź „Index Of” w następujący sposób:

/treść-wp/

/wp-treść/wtyczki/

/wp-treść/motywy/

/przesyłane/

/obrazy/

Mogą szukać podatnych na ataki wtyczek w twoim katalogu poprzez aktywne wyszukiwanie za pomocą narzędzi skryptowych lub pasywne wyszukiwanie za pomocą normalnych żądań HTML. Osiąga się to poprzez przeglądanie kodu źródłowego HTML i wyszukiwanie zainstalowanych wtyczek za pomocą arkuszy stylów CSS, komentarzy i linków JS.

Innym sposobem, w jaki hakerzy uzyskują dostęp do witryn WordPress, jest wyliczanie użytkowników . Jest to proste preludium do ataku typu brute force, który polega na odkrywaniu nazw użytkowników i odgadywaniu ich haseł poprzez atak słownikowy lub próbę wejścia przez domyślne mechanizmy. Na przykład użytkowników można wykryć, iterując ich identyfikatory i dodając je do adresu URL w następujący sposób:

wordpressexample.com/?autor=1

wordpressexample.com/?autor=2

wordpressexample.com/?autor=3

Jeśli to zadziała, identyfikator logowania zostanie ujawniony za pośrednictwem przekierowania 303.

Narzędzie o nazwie WPScan, które jest używane do testowania luk w zabezpieczeniach, może przeszukiwać setki możliwych haseł w mniej niż minutę. Był w stanie w ciągu kilku sekund zwrócić następujące dane wyjściowe z taniego motywu:

ruby wpscan.rb -u 192.241.xx.x68 --wątki 20 --lista słów 500worst.txt --nazwa użytkownika testadmin ********** SNIP ******************** [+] Uruchamianie hasła brute force Brutalne wymuszanie użytkownika „testadmin” z 500 hasłami... Ukończono w 100%. [+] Zakończono w czwartek 18 lipca 03:39:02 2013 [+] Upływający czas: 00:01:16

4 sposoby na zabezpieczenie loginu WordPress

Na szczęście programiści i społeczność użytkowników WP są sumienni, jeśli chodzi o zapewnianie wsparcia. Z tego powodu istnieją narzędzia, które są dostępne bezpłatnie i najlepsze praktyki, których możesz się nauczyć i wdrożyć, aby zapewnić bezpieczeństwo swojej witryny.

Oto cztery techniki, które możesz wdrożyć, aby poprawić bezpieczeństwo logowania do WordPressa.

1. Usuń numer wersji WP

Ponieważ hakerzy zazwyczaj szukają najpierw numeru wersji podczas sprawdzania luk w zabezpieczeniach, jest to pierwsza rzecz, którą należy zmienić podczas konfigurowania witryny. Należy to zrobić w taki sposób, aby usunąć go ze stron, adresów URL i metatagów bez usuwania haka nagłówka lub innych złych metod, które są reklamowane w Internecie.

Najlepszym sposobem na usunięcie numeru wersji WP jest dodanie tego fragmentu kodu do pliku functions.php :

Aby usunąć z nagłówka:

remove_action ('wp_head', 'wp_generator');Aby usunąć z kanału RSS:

function remove_version_info() {

powrót '';

}

add_filter('generator', 'remove_version_info');Aby usunąć numer wersji ze skryptów i stylów:

function remove_version_from_style_js( $src ) {

if ( strpos( $src, 'ver=' . get_bloginfo( 'wersja' ) ) )

$src = usuń_zapytanie_arg( 'wer', $src );

return $źródło;

}

add_filter( 'style_loader_src', 'remove_version_from_style_js',9999);

add_filter( 'script_loader_src', 'remove_version_from_style_js',9999);Bez względu na to, kiedy zainstalujesz WP, zawsze powinieneś aktualizować WordPress do najnowszej wersji, gdy tylko zostanie wydana. To samo dotyczy wtyczek i motywów.

Czytaj więcej: Aktualizacje są kluczowe dla bezpieczeństwa WordPressa !

2. Zmień adres URL logowania

Domyślny adres logowania dla administratorów WP to yourwebsite.com/wp-admin i jest to coś, o czym wie prawie każdy, kto zna platformę. Wystarczy dodać /wp-login.php po nazwie domeny i już jesteś. Wystarczy prosta zmiana adresu URL, aby uniemożliwić hakerom odgadnięcie Twojej strony logowania.

Możesz użyć wtyczki, takiej jak iThemes Security, aby skutecznie to osiągnąć.

3. Zmniejsz liczbę prób logowania

Kolejną wadliwą domyślną funkcją WP jest umożliwienie nieograniczonej liczby prób logowania. Umożliwia to ataki słownikowe i inne techniki odgadywania haseł. Wtyczka iThemes Security ma funkcję, która blokuje Twoją witrynę po określonej liczbie nieudanych prób logowania i wysyła alert.

Jeśli chcesz tylko funkcję wylogowania logowania, możesz zainstalować wtyczkę o nazwie Ogranicz liczbę przeładowanych prób logowania i przejdź do jej ustawień, aby skonfigurować liczbę dozwolonych logowań.

4. Ogranicz dostęp i korzystaj z uwierzytelniania dwuskładnikowego

Do tej pory powinieneś wiedzieć, aby wybrać bezpieczne hasło za pomocą wtyczki uwierzytelniania dwuskładnikowego. Następnym krokiem do ograniczenia dostępu jest ograniczenie liczby osób, które mają dostęp do wewnętrznych funkcji Twojej witryny. Po trzecie, użyj uwierzytelniania dwuskładnikowego, które wykorzystuje kombinację hasła i zaszyfrowanego klucza do logowania.

Końcowe przemyślenia!

Chociaż te środki ostrożności i środki zapobiegawcze wyjaśnione w tym poście nie ochronią Twojej witryny w 100%, zapewnią ogromny poziom bezpieczeństwa.

Należy pamiętać, że hakerzy i złośliwe strony trzecie szukają najłatwiejszych tylnych drzwi do Twojej witryny. W większości przypadków do znalezienia tych tylnych drzwi używane są zautomatyzowane rozwiązania.

Zabezpieczenie loginu WP utrzymuje te drzwi zamknięte i zapewnia, że jedyną osobą, która ma dostęp do Twojej witryny, jesteś Ty.

Zastrzeżenie: To jest post gościnny nadesłany przez Nathana Goldfincha z AussieHosting .