Comment repérer un e-mail de phishing ? [Un guide définitif]

Publié: 2019-07-11Table des matières

Qu'est-ce que l'hameçonnage ?

6 attaques de phishing courantes

10 conseils pour repérer un e-mail d'hameçonnage

Emballer

Chaque année, des milliers de personnes perdent leur argent durement gagné à cause d'attaques de phishing, qui sont principalement menées par e-mail.

Si vous ne savez pas comment repérer un e - mail de phishing , vous avez du rattrapage à faire. De telles escroqueries touchent tout le monde et sont maintenant plus répandues que jamais.

Le saviez-vous…?

- L'utilisateur moyen reçoit 16 e-mails malveillants par mois.

- Plus de 75 % des entreprises ont été victimes d'une attaque de phishing par e-mail.

- La violation numérique coûte en moyenne 1,6 million de dollars aux entreprises de taille moyenne.

- Le phishing est une industrie de 5 milliards de dollars.

- 97% des personnes ne peuvent pas identifier un e-mail de phishing, selon un récent sondage.

Comme vous pouvez le constater, le phishing est une menace sérieuse pour les particuliers comme pour les entreprises, et une petite erreur peut coûter très cher.

Cela pose la question :

Comment pouvez-vous vous protéger?

La clé est de comprendre comment fonctionne ce type d'arnaque et ses signes avant-coureurs. Cela vous permettra de repérer les e - mails frauduleux à un kilomètre de distance.

Ne vous inquiétez pas, vaincre les cybercriminels est plus facile que vous ne le pensez - et à la fin de l'article, vous découvrirez comment cela se fait.

Alors, allons-y.

Qu'est-ce que l'hameçonnage ?

Le phishing est similaire à la pêche dans un étang, mais au lieu d'attacher l'hameçon à une canne à pêche, le hameçonneur le met dans un e-mail. De cette façon, ils peuvent voler des informations personnelles.

Maintenant, vous vous demandez peut-être :

Comment est-ce fait?

Eh bien, le hameçonneur se fait passer pour une personne ou une entreprise authentique et convainc les utilisateurs de cliquer sur un lien vers un site Web, qui ressemble à la vraie affaire. C'est en fait un faux, conçu pour être le « crochet » de toute l'opération. Une fois que les utilisateurs ont saisi leurs informations, celles-ci sont effectivement volées.

Alternativement, les pirates peuvent amener les gens à télécharger un fichier qui semble inoffensif mais qui est en fait un logiciel malveillant ou un ransomware.

Un malware est un logiciel malveillant conçu pour voler des données. En revanche, le ransomware crypte tous les fichiers sur un ordinateur infecté. Le pirate peut alors exiger une rançon pour décrypter les données.

Maintenant que nous savons ce qu'est le phishing, découvrons les types d'attaques de phishing les plus courants.

6 attaques de phishing courantes

Les attaques de phishing sont de toutes formes et de toutes tailles :

1. Hameçonnage trompeur

L'hameçonnage trompeur est le type d' escroquerie par hameçonnage par courrier électronique le moins sophistiqué et le plus courant . Il utilise une approche « pulvériser et prier », où des e-mails en masse sont envoyés à des millions d'utilisateurs.

Ce sont les messages « Vous avez gagné un prix » et « Message URGENT de votre banque » qui tentent de tromper les utilisateurs en leur insufflant la peur ou en les aveuglant par la cupidité.

Le plus souvent, une fausse page Web est impliquée, qui ressemble beaucoup à la vraie.

Par exemple, les escrocs PayPal peuvent envoyer un e-mail, demandant aux utilisateurs de cliquer sur un lien pour résoudre un problème avec leur compte. Le lien les mènera à une fausse page PayPal, où leurs informations de connexion seront collectées et envoyées vers un autre site.

Parfois, les pirates jouent sur la curiosité des utilisateurs en envoyant des e-mails vides avec une pièce jointe malveillante.

C'est exactement ainsi que le ransomware Locky, considéré comme l'un des logiciels malveillants de cryptage de fichiers les plus efficaces, s'est propagé en 2017.

En seulement 24 heures, les acteurs malveillants ont envoyé 23 millions d'e-mails avec un fichier zip qui masquait la charge utile malveillante – et une ligne d'objet indiquant « numériser », « imprimer » ou « télécharger ».

Une fois que quelqu'un a cliqué sur le fichier, le ransomware Locky a chiffré tous ses fichiers sur ledit ordinateur. Pour récupérer les données, les malheureuses victimes ont dû payer 0,5 bitcoin (2 300 $ à l'époque).

Au fil du temps, ces escroqueries sont devenues encore plus sophistiquées. Si vous voulez vous protéger, vous devez savoir identifier un email de phishing .

La prévention est la seule approche viable ici. Une fois que vous exécutez un logiciel malveillant, vous ne pouvez plus faire grand-chose.

2. Harponnage

Contrairement au phishing trompeur, ce type d'arnaque est beaucoup plus personnalisé.

Les acteurs de la menace personnalisent les e-mails d'attaque avec le nom de la cible et d'autres détails pour les amener à croire que l'e-mail est authentique.

L'objectif du spear phishing est le même que celui du phishing trompeur : amener la victime à télécharger un fichier malveillant ou à saisir des informations personnelles sur une fausse page Web.

Sur le plan personnel, les attaquants pourraient se faire passer pour une entreprise en laquelle vous avez confiance, comme votre banque.

Ils peuvent envoyer des e-mails indiquant qu'il y a un écart dans votre compte. Pour le réparer, prétendument, vous devez cliquer sur le lien spécifié et remplir les champs requis.

Bien que ces escroqueries ciblent les individus, le plus souvent, elles visent les entreprises.

Les messages d'hameçonnage qui ciblent les entreprises peuvent se présenter sous différentes formes, comme un faux bon de commande d'un client ou une fausse requête client.

Cependant, le thème central reste le même : faire croire aux destinataires que l'e-mail provient d'une source fiable.

3. Fraude au PDG

Il s'agit d'un type très spécifique d'escroquerie par hameçonnage.

Cela fonctionne comme ceci :

Le pirate informatique se déguise en PDG d'une entreprise et envoie un message électronique à un employé de haut niveau, demandant un transfert d'argent vers un compte particulier.

La clé de telles campagnes malveillantes est d'avoir suffisamment d'informations sur le PDG de l'entreprise et de vous présenter comme lui.

C'est la seule chose (et c'est une grande) qui les distingue d'une campagne de phishing « spray and priez ».

4. Hameçonnage Dropbox

Certains hameçonneurs ciblent les utilisateurs d'une entreprise ou d'un service spécifique.

Prenez Dropbox, par exemple. Des millions de personnes l'utilisent chaque jour pour partager des fichiers et créer des sauvegardes.

Compte tenu de sa popularité, il n'est pas étonnant que les pirates informatiques ciblent à plusieurs reprises ses utilisateurs.

Lors d'une de ces attaques, les utilisateurs de Dropbox ont appris que quelqu'un leur avait envoyé un fichier, mais il était trop volumineux pour être envoyé en pièce jointe d'un e-mail. Les hameçonneurs avaient "commodément" fourni un lien, d'où accéder audit fichier.

Naturellement, le lien menait à une fausse page de connexion Dropbox, à partir de laquelle les cybercriminels pouvaient voler les identifiants de connexion des utilisateurs.

5. Hameçonnage de Google Docs

Les pirates ciblent les utilisateurs de Google Docs à peu près de la même manière qu'ils s'attaquent aux utilisateurs de Dropbox.

À savoir, ils créent une fausse page de connexion au compte Google, puis l'utilisent pour collecter les informations d'identification des utilisateurs.

D'accord, ce ne sont que quelques exemples d'e-mails d'hameçonnage . Il existe de nombreux autres types d'escroqueries.

Bien que l'objectif et la mécanique de ces attaques puissent varier, elles visent toutes à persuader l'utilisateur de télécharger un fichier malveillant ou de saisir des informations personnelles sur une fausse page Web.

Maintenant, apprenons à identifier de telles attaques.

10 conseils pour repérer un e-mail d'hameçonnage

Saviez-vous que 135 millions de tentatives d'attaques de phishing ont lieu chaque jour ? Ou que près de 25 % des victimes ne récupèrent jamais complètement leurs pertes ?

La menace d'attaque par e-mail de phishing est réelle.

Ceci est dû au fait:

Les hameçonneurs ciblent aussi bien les entreprises que les particuliers.

Si vous utilisez le courrier électronique, vous êtes techniquement à risque.

Alors, que pouvez-vous faire pour vous protéger ?

Eh bien, jetez un œil aux conseils suivants la prochaine fois que vous ouvrirez votre boîte de réception.

1. Ne faites pas confiance aveuglément au nom d'affichage.

La modification du nom d'affichage d'un e-mail est un stratagème classique utilisé par les hameçonneurs.

Voilà comment cela fonctionne:

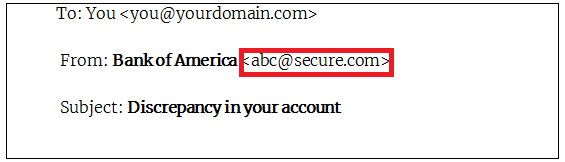

Un attaquant usurpe l'identité d'une entreprise en utilisant son nom tout en vous envoyant un e-mail à partir d'un e-mail complètement différent.

Par exemple, disons qu'un pirate informatique veut usurper la marque « Bank of America ». Elle pourrait l'utiliser avec un nom de domaine inédit, comme secure.com .

L'e-mail qui vous est envoyé ressemblera donc à ceci :

Une fois livré, l'e-mail semble authentique, car la plupart des boîtes de réception n'affichent que le nom d'affichage.

Cependant, faire confiance aveuglément au nom d'affichage peut vous causer des ennuis, comme le montre l'exemple ci-dessus.

Alors quelle est la solution ?

Tout d'abord, vérifiez l'adresse e-mail dans le champ « de » de l'en-tête de l'e-mail.

S'il ne correspond pas au nom affiché, vous pouvez parier qu'il s'agit d'une arnaque.

Cela dit, même si l'adresse e-mail semble authentique, ce n'est pas suffisant ! Les pirates informatiques sont également connus pour modifier les adresses e-mail.

La bonne nouvelle, c'est que c'est tout ce qu'ils peuvent faire semblant.

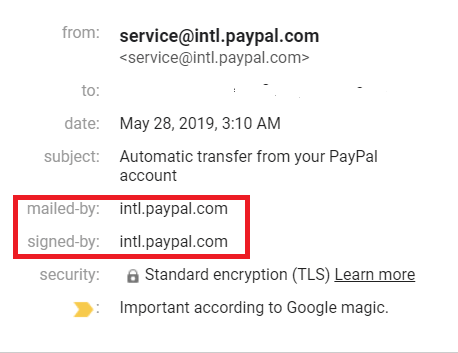

Les autres champs de l'en-tête de l'e-mail peuvent vous raconter toute l'histoire. À savoir – les champs « expédié par » et « signé par ».

Les e-mails d'entreprises légitimes auront ces sections. Plus important encore, les champs « posté par » et « signé par » auront le nom de la même entreprise.

Voici un exemple :

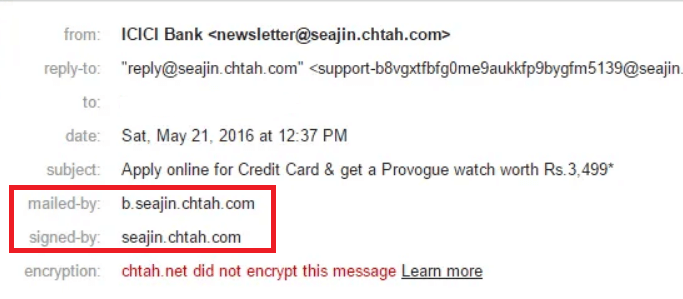

En cas de non-concordance entre l'envoi par la poste et l'envoi par signature, l'e-mail peut être une arnaque.

Voici un exemple d'hameçonnage, où bien que les champs posté par et signé par soient présents, ils ne correspondent pas.

2. Vérifiez les URL pour un nom de domaine trompeur.

Supposons que vous ayez reçu un e-mail de cette adresse :

Apple.Infocenter.com

Maintenant, pensez-vous que ce domaine appartient à Apple ?

Si vous avez dit oui, vous vous trompez. Les pirates exploitent souvent le manque de connaissances des gens sur la façon dont cela fonctionne.

Vous voyez, dans un nom de domaine, la dernière partie est la plus importante, alors que celle de gauche est fondamentalement insignifiante.

Ainsi, dans l'exemple susmentionné, « Infocenter » est le nom de domaine réel. Cela signifie qu'une société obscure appelée Infocenter - et non Apple - vous a envoyé l'e-mail.

L'utilisation d'un nom connu comme domaine enfant est l'un des signes révélateurs du phishing .

Les pirates informatiques utilisent souvent cette tactique pour faire croire aux utilisateurs que l'e-mail provient d'une source fiable.

Heureusement, vous savez maintenant mieux et ne tomberez pas dans le piège de ces astuces bon marché.

3. Vérifiez un lien avant de cliquer dessus.

Personne ne peut falsifier un nom de domaine – ce n'est tout simplement pas possible.

Cependant, n'importe quel pirate informatique ordinaire peut le déguiser en un lien – c'est aussi simple que du gâteau.

Cela nous amène à la question principale :

Comment les cybercriminels dissimulent-ils les liens malveillants ?

Eh bien, ils utilisent généralement l' une des trois tactiques que nous allons mentionner maintenant.

D'une part , ils peuvent utiliser un service de raccourcissement de lien pour dissimuler la véritable destination d'un lien. Donc, si vous voyez un lien raccourci dans un e-mail non sollicité, soyez prudent.

Ne cliquez pas sur de tels liens. Au lieu de cela, commencez par découvrir en quoi consiste le lien à l'aide d'un outil d'extension d'URL gratuit, tel que CheckShortURL ou LinkExpander .

Une autre tactique courante consiste à utiliser le codage d'URL pour masquer la destination d'un site de phishing. Par exemple, lorsque la lettre « A » est codée en URL, elle se lit sous la forme %41 .

Voici un exemple de lien codé : http%3A%2F%2Ftiny.cc%3F712q431bca

Le lien semble étrange - et c'est souvent un signe d'avertissement fiable que quelque chose ne va pas.

Voici l'essentiel :

Si un lien contient un tas de %, ne cliquez pas dessus.

Enfin , la dernière manœuvre pour masquer une URL est de mettre le lien en texte. Heureusement, il est facile d' identifier de tels e - mails de phishing .

Passez simplement la souris sur le texte du lien hypertexte et vous verrez le lien réel.

4. Il y a une pièce jointe non sollicitée.

Les e-mails contenant des pièces jointes non sollicitées sentent la fraude :

Habituellement, les entreprises légitimes n'envoient pas d'e-mails aléatoires avec des pièces jointes. S'ils veulent que vous téléchargiez quelque chose, ils préfèrent vous diriger vers leur propre site Web.

Si l'expéditeur est une personne physique et que vous connaissez quelqu'un, faites attention aux types de fichiers joints à haut risque tels que .zip, .exe et .scr.

Si vous n'êtes pas sûr, la meilleure chose à faire est de contacter directement l'expéditeur et de confirmer si c'est bien lui qui a envoyé l'e-mail.

5. Vérifiez les fautes d'orthographe.

Si un e-mail est rempli de fautes de frappe, de mauvaise grammaire, d'erreurs de formatage ou de langage maladroit, il est très probablement frauduleux.

Les entreprises légitimes font attention lorsqu'elles rédigent des e-mails pour leurs clients.

Alors que les pirates informatiques sont devenus plus sophistiqués, ils commettent parfois encore des erreurs de base. Vous pouvez toujours identifier facilement un e-mail suspect la plupart du temps.

6. Lisez attentivement la salutation.

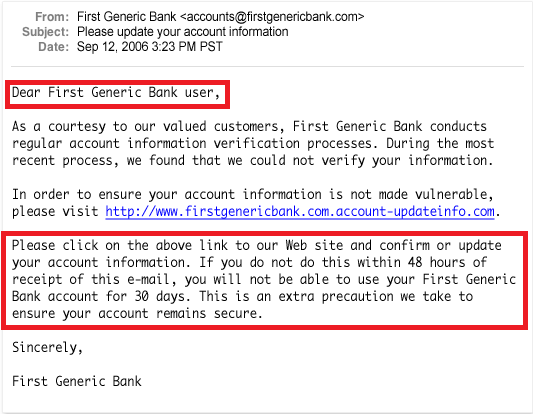

A qui s'adresse l'email ? Est-il abordé de manière vague, comme dans « Cher client estimé » ?

Si oui, il s'agit probablement d'une arnaque.

Le plus souvent, les entreprises légitimes utilisent votre prénom et votre nom.

7. L'e-mail vous demande d'envoyer de l'argent.

C'est un cadeau mort.

Après tout, votre argent est ce que recherchent les hameçonneurs. S'ils vous écrivent, ils vous le demanderont tôt ou tard.

Ne répondez pas à un e-mail vous demandant d'envoyer de l'argent pour couvrir des frais, des dépenses, des taxes ou quelque chose de similaire. C'est une arnaque à coup sûr.

8. L'e-mail demande des informations personnelles

C'est toujours un mauvais signe lorsqu'un e-mail demande des informations personnelles, comme un numéro de carte de crédit ou des coordonnées bancaires.

Votre banque ne vous demandera pas les détails de votre compte. Il les a déjà.

De même, d'autres entreprises ou agences gouvernementales réputées ne vous enverront pas d'e-mails pour partager des informations confidentielles. Ce n'est pas comme ça qu'ils fonctionnent.

Si vous recevez un tel e-mail, vous pouvez être sûr qu'il s'agit d'une arnaque par hameçonnage.

9. L'e-mail fait une offre ou une menace irréaliste.

Les hameçonneurs incitent souvent les gens à leur donner de l'argent ou des informations sensibles en leur promettant une récompense ou tout simplement en leur faisant peur.

Voici un exemple :

Vous recevez un e-mail qui vous demande de remplir rapidement un formulaire (qui demande les détails de votre compte.) C'est, prétendument, si vous ne voulez pas que votre compte bancaire soit annulé et que vos actifs soient saisis.

Eh bien, c'est évidemment une arnaque.

Vous n'avez pas besoin d'être Sherlock Holmes pour comprendre que les banques ne ferment pas les comptes et ne saisissent pas les actifs simplement parce que quelqu'un n'a pas répondu à un e-mail.

De même, si un e-mail offre une récompense qui semble trop belle pour être vraie, faites attention.

10. Vérifiez la ligne de signature.

Vous pouvez identifier une attaque de phishing à partir de la ligne de signature.

L'e-mail donne-t-il des informations sur l'expéditeur ? Répertorie-t-il les coordonnées de l'entreprise ?

Sinon, il y a de fortes chances que l'e-mail soit une tentative d'hameçonnage.

Les entreprises réputées fournissent toujours ces informations dans leurs e-mails.

Néanmoins, obtenir une bonne solution antivirus peut également vous aider à rester en sécurité.

Emballer

L'hameçonnage est un type d'attaque d'ingénierie sociale, dans laquelle les pirates tentent de voler les informations personnelles des utilisateurs.

Au fil du temps, ces attaques sont devenues plus fréquentes, les recherches montrant que 135 millions d'attaques par e-mail de phishing sont menées quotidiennement.

Le meilleur moyen de contrecarrer de telles escroqueries est de découvrir comment repérer un e-mail de phishing .

Cet article a mis en lumière ce qu'il faut rechercher lorsque vous ouvrez un e-mail. Faites attention à cela - et tout ira bien.

D'accord, c'était donc le guide complet pour savoir comment repérer un e-mail d'hameçonnage .

Prends soin!

FAQ

Si vous avez été victime d'une escroquerie par hameçonnage, suivez ces étapes immédiatement pour prévenir ou atténuer les dommages.

Étape 1 - Déconnectez votre appareil d'Internet.

Si vous utilisez le Wi-Fi, éteignez simplement le routeur.

Dans le cas d'un réseau filaire, déconnectez le câble Internet de votre ordinateur portable ou de bureau.

Étape 2 - Sauvegardez tous vos fichiers.

Une attaque de phishing peut facilement entraîner une perte de données. Par conséquent, ne perdez pas de temps à créer une sauvegarde de données hors ligne (hors ligne car vous n'êtes plus connecté à Internet).

Utilisez un disque dur externe, une clé USB ou un DVD pour sauvegarder vos fichiers.

Étape 3 - Exécutez une analyse des logiciels malveillants.

Effectuez une analyse complète du système à l'aide de votre logiciel antivirus/anti-malware pour supprimer ou mettre en quarantaine les logiciels malveillants qui peuvent s'être infiltrés dans votre système.

Étape 4 - Modifiez votre mot de passe de messagerie.

Enfin, changez le mot de passe de votre compte de messagerie. Vous pouvez envisager d'activer l'authentification à deux facteurs, qui offre une couche de défense supplémentaire. Vous pouvez également envisager d'utiliser un gestionnaire de mots de passe, qui génère des mots de passe forts pour vous.

Pour savoir si un e-mail est authentique ou non, vérifiez d'abord l'adresse e-mail indiquée dans la section « de » de l'en-tête de l'e-mail.

S'il ne correspond pas au nom de l'expéditeur ou semble suspect, il s'agit d'une escroquerie par hameçonnage.

Si l'adresse dans le champ "de" semble authentique, approfondissez votre enquête en vérifiant les sections "Envoyé par" et "Signé par".

Assurez-vous que l'e-mail est signé par la même société qui a envoyé l'e-mail.

Voici quelques éléments à rechercher dans un e-mail de phishing :

Message d'accueil générique – Les escrocs envoient généralement un e-mail frauduleux à des milliers, voire des millions de personnes à la fois. Par conséquent, ces e-mails ont tendance à avoir des salutations génériques, comme « Notre précieux client ». Si votre nom n'apparaît pas dans l'e-mail, méfiez-vous.

Lien forgé – Ce n'est pas parce qu'un lien a un nom que vous reconnaissez qu'il est authentique. Passez votre souris sur le lien pour voir s'il renvoie réellement à la véritable entreprise. Un décalage ici indique une fraude.

Demandes de transfert d'argent ou d'informations personnelles – Les escrocs envoient des e-mails de phishing pour vous soutirer de l'argent. Ils peuvent demander de l'argent d'emblée ou ils peuvent d'abord essayer de voler vos informations personnelles. Si vous recevez un e-mail qui vous demande l'un ou l'autre de ces éléments, n'agissez pas en conséquence.

Sentiment d'urgence – Promouvoir la peur ou un sentiment d'urgence est une tactique courante utilisée par les cybercriminels. Par exemple, ils peuvent vous demander de vérifier vos informations bancaires « immédiatement » pour éviter la suspension de votre compte.

Voici un exemple d'hameçonnage :

Comme vous pouvez le constater, l'e-mail trahit certains des signes les plus évidents de phishing : une salutation générique, une demande d'informations personnelles et l'utilisation d'un langage menaçant.

Si vous avez reçu un e-mail d'hameçonnage, signalez-le en le transmettant à la Federal Trade Commission (FTC) à l'adresse [email protected] et au groupe de travail anti-hameçonnage à l'adresse [email protected].

Les e-mails de phishing sont des messages frauduleux envoyés par des cybercriminels pour inciter les utilisateurs à partager leurs informations personnelles. Cela peut inclure des numéros de compte bancaire, un mot de passe et des détails de carte de crédit.

De tels e-mails demandent souvent aux utilisateurs de cliquer sur un lien intégré et de remplir leurs informations personnelles sur une fausse page Web, où leurs informations sont finalement collectées et transmises aux pirates.

Parfois, les acteurs malveillants tentent de convaincre des utilisateurs peu méfiants de télécharger une pièce jointe malveillante, conçue pour voler des données confidentielles de leurs systèmes.