دليل أمان الويب يجب على كل مُحسنات محركات البحث قراءته

نشرت: 2018-05-09

أمان الويب هو مشكلة رئيسية تجعل رجال الأعمال مستيقظين في الليل. تخيل الاستيقاظ على حقيقة اختراق موقع العميل الخاص بك. لا يعني ذلك أن عملك كخبير في تحسين محركات البحث يختفي فحسب ، بل يعني أيضًا أن إعادة موقع الويب إلى المسار الصحيح ستكون مهمة شاقة.

تقليديًا ، تم الاحتفاظ بأمان موقع الويب منفصلاً عن مُحسّنات محرّكات البحث ، بصرف النظر عن بعض المسؤوليات الأساسية من جانب خبراء خدمة تحسين محركات البحث (مثل عدم إنشاء روابط من وإلى مواقع الويب الضارة). نظرًا لأن الخطوط التي تفصل بين الجوانب المختلفة لشبكة الويب العالمية والأعمال تتضاءل ، لا يمكن لأي خبير تحسين محركات البحث تجاهل أمان موقع الويب بعد الآن. هذا الدليل هو محاولة لتجاوز سطح هذه المناقشة وإخراج بعض الأفكار القيمة في العملية.

لماذا تهتم؟

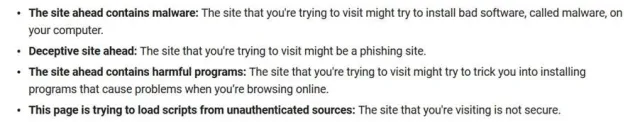

حسنًا ، تخيل وجود موقع الويب الخاص بك أو موقع عميلك مصحوبًا بتحذير بغيض من Google ، إلى جانب نتيجة البحث.

يحدث هذا بشكل عام عندما تعتقد روبوتات Google أن موقع الويب الخاص بك قد يحتوي على شفرة ضارة يمكنها ، على سبيل المثال ، تثبيت برامج ضارة على أجهزة كمبيوتر الزوار. ومع ذلك ، يمكن أن تكون الأسباب أعمق. ستجد إشعارًا مكافئًا في حسابك على Google Search Console أيضًا.

هذا مجرد أحد التحذيرات المحتملة المتعلقة بالأمان والتي يمكن أن تنشرها Google جنبًا إلى جنب مع نتائج البحث. تحتوي بوابة دعم Google على قائمة موسعة من الرسائل الأخرى ؛ هنا توضيح.

لن أخاطر أبدًا بأمان جهاز الكمبيوتر الخاص بي من خلال زيارة موقع ويب تم الإبلاغ عنه ؛ سوف تفعل؟ لا أحد سيفعل ذلك ، وسيأخذ كل أعمال تحسين محركات البحث (SEO) الخاصة بك في حفرة عميقة! بدلاً من ذلك ، تحكم بشكل كامل في كل جانب من جوانب أمان الموقع التي ترتبط ارتباطًا وثيقًا بـ SEO.

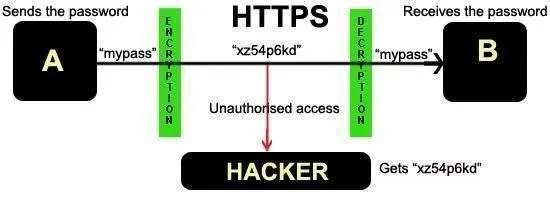

امتلك موقعًا آمنًا عبر HTTPS

من الواضح أن Google تتعامل مع مواقع HTTPS على أنها أكثر أمانًا من غيرها. هذه هي الطريقة التي يجعل بروتوكول HTTPS تبادل معلومات الويب أكثر أمانًا.

منذ عام 2016 ، يحدد متصفح Chrome صراحة مواقع الويب التي لا تستخدم بروتوكول HTTPS

المواقع على أنها غير آمنة. هذا سبب كافٍ لكل خبير تحسين محركات البحث لدفع عملائه إلى القيام بكل ما هو ضروري للانتقال على الفور إلى نظام HTTPS البيئي.

الآن ، هل موقع العميل الخاص بك آمن؟ إليك فحص من خطوتين:

ط) تأكد من تثبيت شهادة SSL بشكل صحيح على الخادم

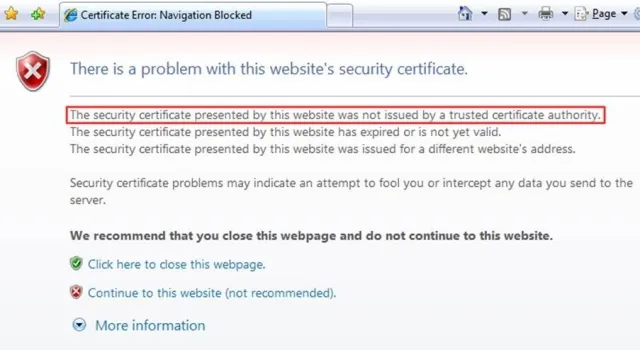

اكتب https: // www. [yourwebsitename] .com واضغط على Enter. إذا رأيت رمز قفل يظهر في شريط المهام ، فهذا يدل على أنه تم التعرف على SSL. وإلا ، فسترى رسالة خطأ مثل هذا:

ب) تأكد من دفع عنوان URL لموقع الويب إلى إصدارات HTTPS الخاصة بهم

اكتب http: // www. [yourwebsitename] .com واضغط على Enter. إذا تم إعداد تكوين الخادم الخاص بك من حيث قواعد إعادة التوجيه بشكل صحيح ، فسيتم إعادة توجيه الصفحة تلقائيًا إلى https: // www. [yourwebsitename] .com. إذا لم يحدث ذلك ، فهناك مشكلة تحتاج إلى معالجة فورية.

ملاحظة: على الرغم من أن WordPress يعتبر آمنًا للغاية ، فقد تم اختراق عدد كبير جدًا من مواقع الويب القائمة على النظام الأساسي في الماضي القريب. ضمان تنشيط بروتوكول HTTPS لمواقع WordPress الخاصة بك ، وبالتالي ، لا يمكن أن تنتظر أكثر من ذلك. باستخدام المكونات الإضافية مثل Really Simple SSL ، تصبح العملية المكونة من خطوتين أعلاه أسهل في إدارتها لـ WP ، كما هو موضح في هذا البرنامج التعليمي الوصفي للغاية حول كيفية استخدام HTTPS على WordPress .

نهج أمان المحتوى

يتعامل مشرفو المواقع مع الكثير من حيث الحاجة إلى تأمين موقع الويب ضد الهجمات المحتملة خاصةً عندما يتم تحديث المحتوى بشكل متكرر كما هو الحال في حالة إعادة توجيه المحتوى أو إضافة منتجات جديدة بشكل منتظم كما هو الحال في مواقع التجارة الإلكترونية. اثنان من أكثر أشكال الهجمات التي يمكن أن تحدث شيوعًا هما هجمات حقن البيانات وهجمات البرمجة النصية عبر المواقع. أي طبقة أمان إضافية يمكن أن تساعد في التخفيف من مثل هذا الهجوم أو الإبلاغ عنه تستحق الجهد المبذول. سياسة أمان المحتوى (CSP) هي تلك الطبقة بالضبط. يمكنه منع البرامج النصية الخارجية وكذلك البرامج النصية المضمنة من مصادر غير موثوق بها بشكل فعال.

بصفتك خبيرًا في تحسين محركات البحث (SEO) ، يمكنك بسهولة الخروج عن الطريق والتحقق مما إذا كان CSP موجودًا لموقع الويب الخاص بعميلك. يتم تنفيذ CSP عبر رأس HTTP يحتوي على قواعد لجميع أنواع أصول البيانات. على سبيل المثال ، سيبدو رأس HTTP للسماح لـ CSS والبرامج النصية فقط من المصدر الافتراضي (ذاتي) (السماح لبرنامج Google Analytics النصي كاستثناء):

سياسة أمن المحتوى: الافتراضي- src "الذات" ؛ script-src 'self' https://www.google-analytics.com ؛

كيف تمنع اختراق موقع؟

لا تلوم عملائك إذا كانوا يريدون مساعدتك في إبعاد المتسللين ، على الرغم من أن هذه ليست مسؤولية أساسية لكبار المسئولين الاقتصاديين. فكر في الأمر كفرصة ؛ تضع 5٪ إضافية ، وبالتالي تحسن بشكل كبير من حصانة مواقع العميل على الويب ضد المتسللين ، والتي تستمر في النهاية في جعلك تحصل على أعمالهم.

فيما يلي قائمة سريعة بأفضل ممارسات أمان الموقع التي تساعدك في جعل موقع عملائك دليلًا على مخترق مواقع الويب.

- تحقق مما إذا كان برنامج CMS ، أو رمز منشئ موقع الويب ، قد تمت ترقيته إلى أحدث إصدار.

- قم بتثقيف عميلك / مسؤولي مواقع الويب الخاصة بهم حول البريد العشوائي ، وهجمات القوة الغاشمة ، والبرمجة النصية عبر المواقع ، وحقن SQL ، وما إلى ذلك.

- تغيير كلمات المرور في كثير من الأحيان.

- عدم استخدام أي أدوات طرف ثالث غير مؤمنة أو غير مثبتة للربط بموقع العميل للتحليل ، إلخ.

- لا تنشر المعلومات الفنية على مستوى الخادم في صفحات الخطأ ؛ يجب أن تذكر صفحات الخطأ شيئًا مثل "الصفحة غير موجودة".

- قم بتمكين التحقق من صحة المدخلات على جانب المتصفح وكذلك جانب الخادم ، للتأكد من أن الرموز الضارة لا تلحق الضرر بالخادم.

- إذا كان موقع العميل الخاص بك يسمح للمستخدمين بتحميل الملفات ، فنوصي بضوابط الحفظ لضمان عدم تحميل أي نصوص برمجية جنبًا إلى جنب.

- استخدم مزيجًا من أدوات أمان الويب لحماية مواقع عملائك ؛ المزيد عن هذا لاحقًا في الدليل.

ماذا تفعل إذا تم اختراق موقع العميل الخاص بك؟

على ما يرام؛ لقد حدث الأسوأ ، ماذا الآن؟ سيعتمد ردك على طبيعة الثغرة الأمنية ، والتي يمكن الإشارة إليها من خلال رسالة التحذير التي تلحقها Google بنتيجة البحث على موقع الويب الخاص بك.

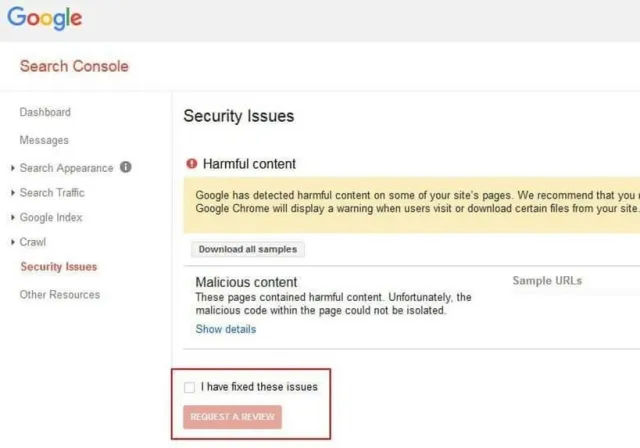

للتحقق من التفاصيل ، سجّل الدخول إلى Search Console ، وانتقل إلى قسم مشكلات الأمان ، وتحقق من تفاصيل عناوين URL التي يبدو أنها تعرضت للاختراق ، جنبًا إلى جنب مع تفاصيل نوع خرق الأمان لكل عنوان URL.

هنا ، ستحتاج إلى التواصل بوضوح مع عملائك حتى يعلموا أنهم بحاجة إلى جلب مطوري الويب والمبرمجين للتعامل مع مشاكل الأمان مع موقع الويب. أيضًا ، أوصهم بالاتصال بموفر استضافة الويب أيضًا ، والذي يمكنه تقديم رؤى وجهات اتصال قيّمة ، بناءً على معرفة مواقع الويب الأخرى التي ربما واجهت مشكلات مماثلة.

توصي Google ، في فيديو المساعدة الرسمي لمشرفي المواقع الذين ربما تم اختراق موقع الويب الخاص بهم ، بالسعي للحصول على الخبرة الفنية لحل المشكلات الفنية. يعتمد مقدار الوقت المستغرق للتغلب على الاختراق على:

- مستوى الخبرة التقنية لفريق عملائك

- مقدار المحتوى المتأثر (البريد العشوائي على مستوى الموقع ، على سبيل المثال ، يحتاج إلى مزيد من الوقت للإزالة)

- مدى الضرر / مدى تعقيد الاختراق

كيف تحافظ على تصنيفاتك آمنة في حالة تعرض موقع العميل للاختراق؟

إجراءات سريعة وشاملة - هذه هي القاعدة الذهبية التي يجب تذكرها للتأكد من أن الاختراق لا يتسبب في كابوس تحسين محركات البحث لموقع الويب.

ملاحظة: إذا تم اختراق الموقع بالكامل ، فاخرجه في وضع عدم الاتصال عن طريق مطالبة مضيف الويب بتكوينه بحيث يتم إرجاع صفحة خطأ 503 للوصول خارج الدليل المصاب. لا تذهب إلى ملف robots.txt disallow ، لأن ذلك لن يحظر موقع الويب للمستخدمين الذين يزورون باستخدام عنوان URL الخاص بك (يوقف فقط برامج زحف الويب).

إذا كنت على علم بعناوين URL التي تم اختراقها ، فستكون المهمة أسهل:

- أولاً ، قم بإزالة عناوين URL المصابة من الفهرس باستخدام خيار إزالة عناوين URL في Search Console.

- بعد ذلك ، قم بإجراء مسح سريع لأخطاء الزحف ، وأعد إرسال خريطة موقع الويب الخاصة بك.

- بمجرد قيام مسؤول موقع الويب وفريق الأمان بإزالة البرامج الضارة والتصرف بناءً على المشكلات التي تم إبرازها في Search Console ، أوصيك بإرسال موقع الويب الخاص بك إلى تقرير مشكلات أمان Search Console للمراجعة.

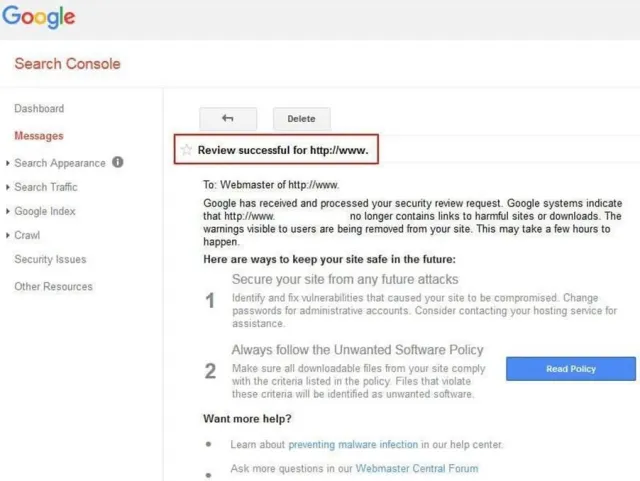

- ستتم الإشارة إلى المراجعة الناجحة من خلال هذه الرسالة في Search Console:

أيضًا ، اعتمادًا على طبيعة خرق الأمان ، ستحتاج إلى استعادة موقع WordPress الخاص بك إلى إصدار أقدم ، أو حتى التفكير في نقل موقع الويب إلى مزود استضافة أكثر أمانًا.

أفضل الأدوات لتقوية أمن الويب

يمكن للأدوات أتمتة مراقبة أمان مواقع الويب لعملائك وتساعد في تجنب الانتهاكات الأمنية الكبيرة. فيما يلي بعض الأدوات التي أوصي بها:

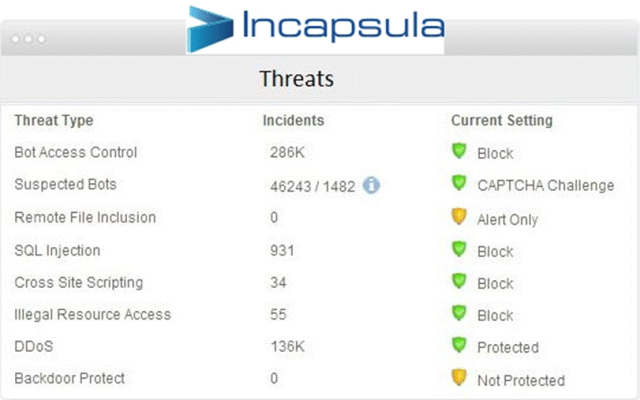

إنكابسولا : شركة لأمن الشبكات وتحسينها تقدم مجموعة من الأدوات مثل CDN (شبكة توصيل المحتوى) ، جدار حماية تطبيقات الويب (WAF) والتهديدات المستمرة المتقدمة (APT) التي تساعد على تأمين موقع الويب الخاص بك من سرقة كلمات المرور ، وهجمات DDoS وهجمات القرصنة.

كومودو كاتش : لمراقبة مواقع الويب على مدار 24 ساعة طوال أيام الأسبوع ، والمسح المتوافق مع PCI ، واكتشاف البرامج الضارة وإزالتها بشكل موثوق.

المنتزع : بديل مفتوح المصدر إذا كنت لا تريد إنفاق أي شيء ؛ يكتشف ويبلغ عن البرمجة النصية عبر المواقع وحقن SQL ، بصرف النظر عن تقديم تحليل كود مصدر JS وفحوصات ملفات النسخ الاحتياطي.

وكيل Zed Attack (ZAP) : أداة اختبار الاختراق تسمح لك بمحاكاة الأنشطة "الشبيهة بالقرصنة" بشكل استباقي على موقع الويب ، لكشف عيوبه الأمنية ، ولإجراء تصحيحي استباقي.

ملاحظات ختامية

يعتمد خبراء تحسين محركات البحث (SEO) على دعم ونمو مواقع الويب الخاصة بالعملاء لتنمية أنفسهم ، وهذا يجعل الأمن مصلحة راسخة لجميع مُحسّنات محرّكات البحث. لن يتصاعد أي أمان قريبًا إلى انخفاض في حركة المرور ، مما سيطرح أسئلة حول فعاليتك كخبير في تحسين محركات البحث. يعني تحسين أمان الموقع مزيدًا من الحركة لمواقع عملائك ، مما يعني المزيد من الأعمال بالنسبة لك.