วิธีค้นหาและแก้ไข BlackHat SEO SPAM ในเว็บไซต์ WordPress ของคุณ (2022)

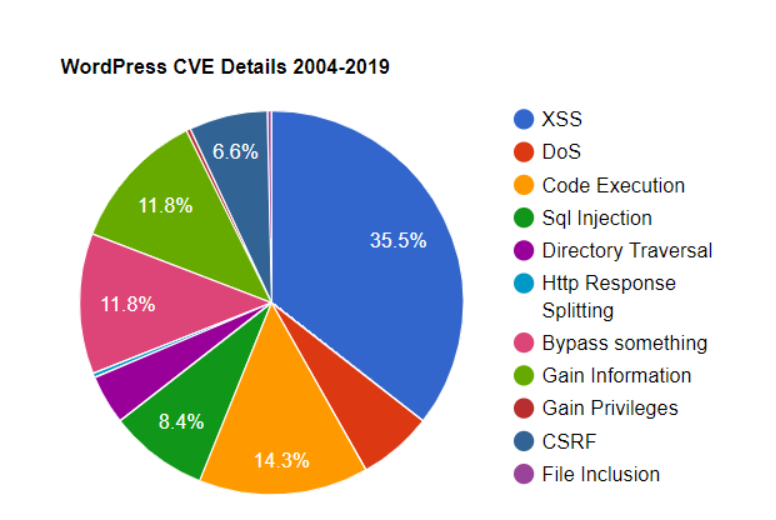

เผยแพร่แล้ว: 2022-09-01CMS ส่วนใหญ่เช่น WordPress ถูกแฮ็กโดยแฮกเกอร์ ดังนั้นพวกเขาจึงสามารถทำ SEO สแปมไซต์และเพิ่มการเข้าชมไซต์ของตนเองได้ บอทและสคริปต์อัตโนมัติสามารถใช้ประโยชน์จาก CVE ยอดนิยมสำหรับไซต์ WordPress ของคุณและ SEO สแปมไซต์ของคุณภายในไม่กี่นาที

ในบล็อกนี้ เราจะพูดถึง SEO Spam และผลกระทบต่อการจัดอันดับเว็บไซต์ WordPress ของคุณ นอกจากนี้ วิธีที่คุณสามารถตรวจจับการโจมตีดังกล่าวและหยุดการโจมตีก่อนที่จะสร้างความเสียหาย

สารบัญ

ค้นหาและแก้ไข BlackHat SEO SPAM ในเว็บไซต์ WordPress ของคุณใน (2022)

SEO SPAM คืออะไร?

เว็บไซต์ที่แสดงโดยเครื่องมือค้นหาในผลลัพธ์มีการจัดอันดับตามปัจจัยต่างๆ ปัจจัยเหล่านี้อาจขึ้นอยู่กับความเกี่ยวข้อง ความน่าเชื่อถือ ปริมาณการใช้เครือข่ายผู้ใช้ ฯลฯ แต่ปัจจัยที่สำคัญที่สุดประการหนึ่งคือ จำนวนและคุณภาพของลิงก์ขาเข้าที่เว็บไซต์ มี

ตอนนี้ พฤติกรรมของอัลกอริธึมของเครื่องมือค้นหานี้ถูกใช้ใน SEO Spam

SEO Spammers ใช้วิธีการและเทคนิคที่หลากหลายในการโจมตีไซต์ของคุณ พวกเขาพยายามแทรกลิงก์และเนื้อหาที่ชี้ไปยังไซต์ของตนในเว็บไซต์อันดับสูงอื่น ๆ (ไซต์ของคุณ) เพื่อให้เว็บไซต์ของตนได้รับการจัดอันดับสูง วิธีการใช้ประโยชน์จากอัลกอริธึมของเครื่องมือค้นหานี้มักเรียกว่าสแปมเด็กซ์

แฮกเกอร์ทำการโจมตีในลักษณะนี้เพื่อเพิ่มการเข้าชมไซต์ของตน หรือจัดอันดับไซต์ของตนให้สูงขึ้นในเครื่องมือค้นหา ซึ่งส่งผลให้ผู้ใช้เข้าชมไซต์ของตนมากขึ้น

เนื่องจากการกำหนดค่าที่ผู้ใช้กำหนดผิดพลาดและช่องโหว่หลักบางประการ ไซต์ WordPress จึงเป็นเป้าหมายที่ง่ายสำหรับ SEO Spam เราจะหารือเกี่ยวกับพวกเขาและการแก้ไขเพิ่มเติม

Pharma Hack

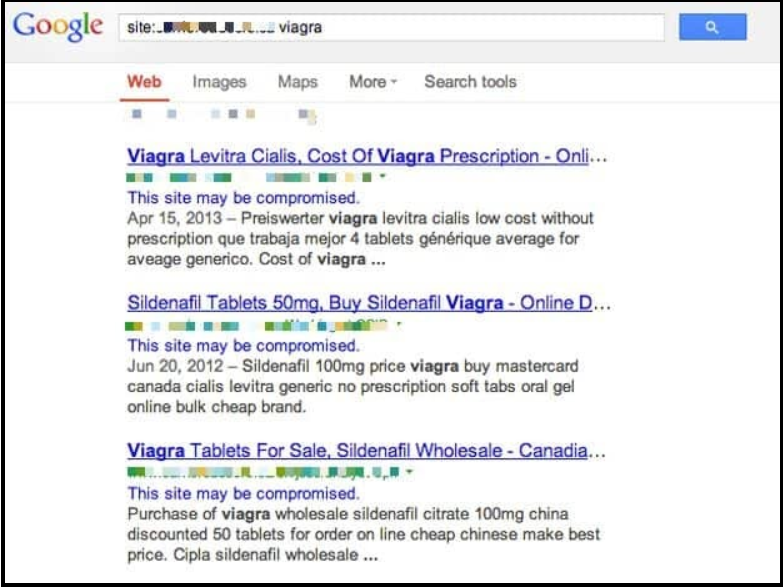

ตัวอย่างหนึ่งของการโจมตี SEO Spamming คือ Pharma Hack ในการโจมตีนี้ แฮ็กเกอร์จะแทนที่แท็กชื่อและแทรกลิงก์สแปมลงในเนื้อหาของหน้า การเปลี่ยนแปลงเหล่านี้ที่ทำโดยแฮ็กเกอร์จะ ไม่ ปรากฏแก่คุณหรือใครก็ตามที่เข้าชมไซต์ของคุณ ยกเว้นเครื่องมือค้นหา เทคนิคนี้เรียกว่าการปิดบัง

บอทของเครื่องมือค้นหาเช่น Googlebot อ่านแท็กที่แทรกเหล่านี้และจัดอันดับเว็บไซต์ WordPress ของคุณอย่างเหมาะสมโดยพิจารณาจากแท็กเหล่านี้

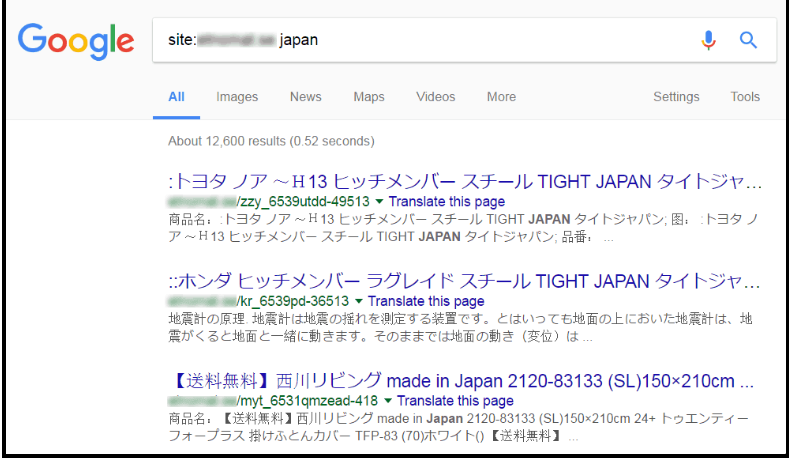

การแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น

อีกตัวอย่างหนึ่งที่ได้รับความนิยมของการโจมตีนี้คือ Japanese Keyword Hack การโจมตีเหล่านี้มักจะสร้างหน้าใหม่ด้วยข้อความภาษาญี่ปุ่นที่สร้างขึ้นโดยอัตโนมัติบนไซต์ของคุณ พวกมันถูกสร้างขึ้นแบบสุ่มและในชื่อไดเร็กทอรีสุ่มเช่น:

https://example.com/asdfg/45/qwerhtml

หน้าเหล่านี้มักประกอบด้วยคำหลักและเนื้อหาที่ชี้ไปยังไซต์ที่เป็นอันตรายอื่น ๆ ซึ่งทำให้อันดับ SEO ของพวกเขาพุ่งสูงขึ้น ในการโจมตีนี้ แฮ็กเกอร์มักถูกพบว่าเพิ่มตนเองเป็นเจ้าของทรัพย์สินใน Search Console นี่คือการใช้ประโยชน์อย่างเต็มที่จากการแฮ็กเหล่านี้โดยจัดการการตั้งค่าไซต์ของคุณ

ดังนั้น หากคุณได้รับการแจ้งเตือนจาก Google ที่ระบุว่ามีคนที่คุณไม่รู้จักได้ยืนยันเว็บไซต์ของคุณใน Search Console มีความเป็นไปได้สูงที่เว็บไซต์ของคุณจะถูกโจมตี

การตรวจจับ SEO Spam

หากคุณสังเกตพฤติกรรมของไซต์ของคุณอย่างรอบคอบ คุณจะพบสัญญาณที่บ่งชี้ว่ามีสแปม SEO สีดำบนเว็บไซต์ของคุณ ต่อไปนี้เป็นบางส่วนของพวกเขาที่กล่าวถึง

คำเตือนของ Google Search Console

Google มีประโยชน์มากในขณะที่มองหาสแปม SEO สีดำ

หากการติดตั้ง WordPress ของคุณได้รับการยืนยันด้วย Google Search Console คุณจะได้รับการแจ้งเตือนหากตรวจพบลิงก์หรือกิจกรรมของหน้าที่ผิดปกติบนเว็บไซต์ WordPress ของคุณ

คำเตือนเหล่านี้บางส่วนอาจเป็นดังนี้:

- บทลงโทษสแปมที่ผู้ใช้สร้างขึ้น

- ลิงก์ที่ผิดธรรมชาติไปยังบทลงโทษเว็บไซต์ของคุณ

- ลิงก์ผิดธรรมชาติจากบทลงโทษเว็บไซต์ของคุณ

- บทลงโทษเว็บไซต์ที่ถูกแฮ็ก

- บทลงโทษมาร์กอัปที่มีโครงสร้างเป็นสแปม

- ข้อความที่ซ่อนอยู่หรือบทลงโทษการบรรจุคำหลัก

- บทลงโทษการปิดบังหรือการแอบเปลี่ยนเส้นทาง

- เนื้อหาบางที่มีบทลงโทษมูลค่าเพิ่มต่ำหรือไม่มีเลย

Google Search Console เป็นเครื่องมือที่มีประโยชน์ในขณะที่ดูแลเว็บไซต์ของคุณ

กิจกรรมที่เป็นอันตรายใน Google Analytics

อีกครั้งที่เครื่องมือตรวจสอบเว็บไซต์ของ Google จะช่วยเราที่นี่

หากคุณสังเกตเห็นสิ่งต่าง ๆ เช่น ปริมาณการใช้เครือข่ายของคุณเพิ่มขึ้นอย่างกะทันหัน ฯลฯ อาจเป็นสัญญาณบ่งบอกถึง SEO Spam แฮกเกอร์อาจโจมตีไซต์ของคุณ และขณะนี้กำลังพยายามเพิ่มอันดับ SEO ของไซต์ของตนเอง ซึ่งทำให้ไซต์ของคุณมีแรงกระตุ้นชั่วคราว

เยี่ยมชมหน้าเป็น Google bot / กำลังตรวจสอบ Pharma Hack

เนื่องจากหน้า SEO Spam ได้รับการออกแบบเพื่อให้บอทของเครื่องมือค้นหาเท่านั้นที่สามารถดูได้ ดังนั้นเราจะทำการร้องขอคล้ายกับบอทของเครื่องมือค้นหาเช่น Google Bot เพื่อดูพวกเขา

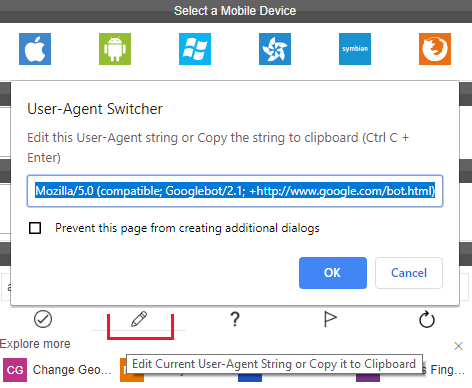

ติดตั้งส่วนเสริมที่เกี่ยวข้องตามเว็บเบราว์เซอร์ Chrome User-Agent Switcher หรือ Firefox User-Agent Switcher

เมื่อติดตั้งแล้ว ให้ไปที่ไซต์ของคุณและเปลี่ยนส่วนหัว User-Agent เป็นอย่างใดอย่างหนึ่งต่อไปนี้:

Mozilla/5.0 (เข้ากันได้ Googlebot/2.1; +http://www.google.com/bot.html)

Googlebot/2.1 (+http://www.googlebot.com/bot.html)

Googlebot/2.1 (+http://www.google.com/bot.html)

ตอนนี้คุณจะดึงข้อมูลไซต์ตามที่ GoogleBot ต้องการ ตรวจสอบหน้าใหม่หรือการเปลี่ยนแปลงในลิงก์

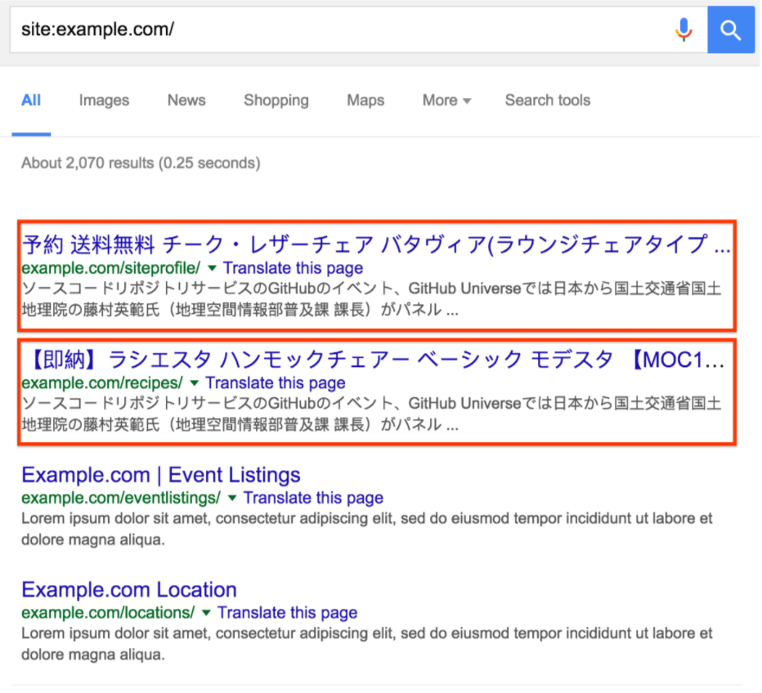

Dorking เว็บไซต์ของคุณ / การตรวจจับการแฮ็กคำสำคัญภาษาญี่ปุ่น

การใช้ข้อความค้นหาที่กำหนดเองในแถบค้นหาของ Google เพื่อให้ได้ผลลัพธ์ที่เฉพาะเจาะจงเรียกว่า Google เราจะใช้เพื่อดูว่ามีการสร้างหน้าสุ่มในไดเร็กทอรีสุ่มหรือไม่ ซึ่งบ่งชี้ว่ามีแฮ็กคีย์เวิร์ดภาษาญี่ปุ่น

ป้อนข้อความค้นหาต่อไปนี้ใน Google Search Bar มันจะแสดงหน้าทั้งหมดของไซต์ของคุณการติดตั้ง WordPress ที่แยกวิเคราะห์บน Google ตอนนี้คุณควรตรวจสอบหน้าเว็บที่ดูเป็นอันตรายหรือทำให้เข้าใจผิด

เว็บไซต์:your-site-here.com/

การกำจัดสแปม SEO ใน WordPress

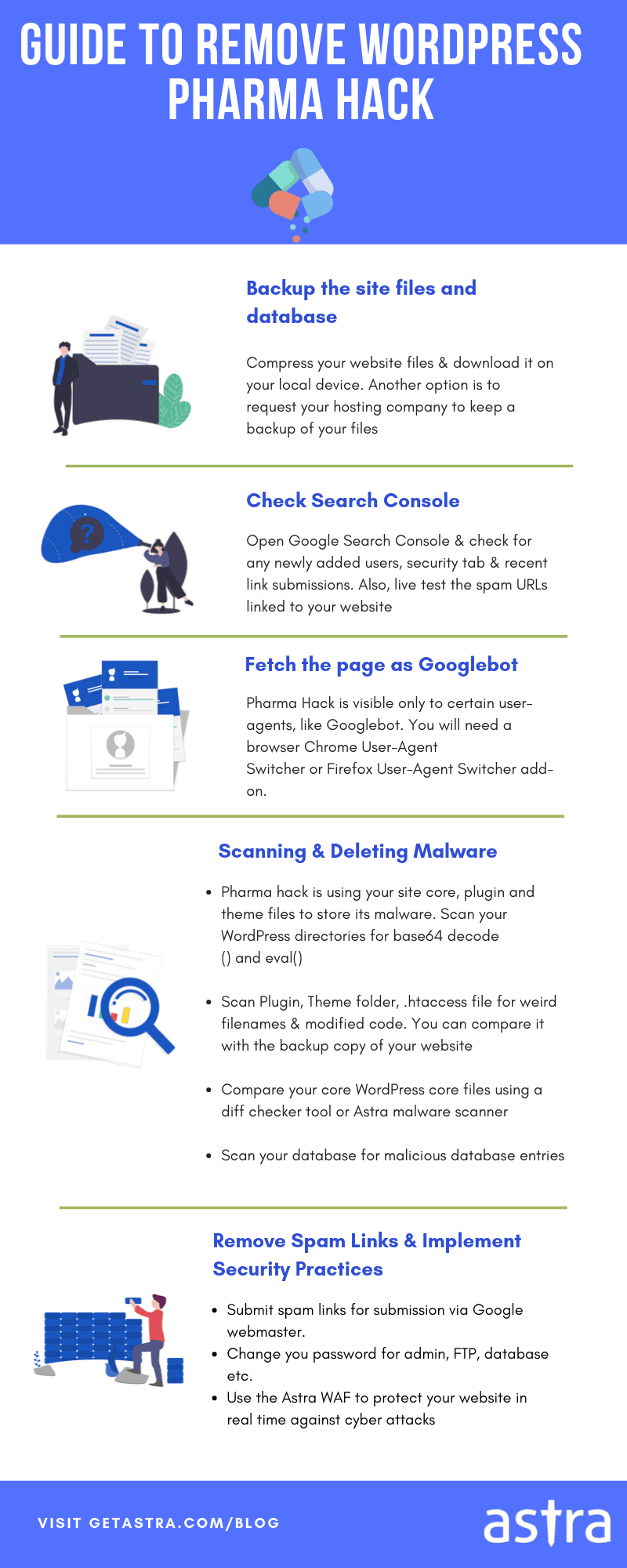

สแปม SEO ส่วนใหญ่นั้นไม่ยากที่จะลบออกเมื่อพบ เราพูดถึงรายละเอียดเกี่ยวกับขั้นตอนทั่วไปของวิธีลบ SEO SPAM ขั้นตอนในการลบ Pharma Hack และ Japanese Keyword Hack จะยังคงมีอยู่ทั่วไป

การลบไฟล์ที่เป็นอันตรายทั้งหมดที่สร้างขึ้นระหว่างการแฮ็ก

เชื่อมต่อกับเซิร์ฟเวอร์ WordPress ของคุณในเครื่องหรือผ่าน ssh เพื่อค้นหาและลบไฟล์ที่เป็นอันตรายทั้งหมด เมื่อเชื่อมต่อผ่าน SSH หรือในเครื่องแล้ว ให้ทำตามคำสั่งต่อไปนี้

ไปที่ไดเร็กทอรีรากของ WordPress หรือที่คุณพบ Blackhat Seo Spam

ซีดี ผบ./

ตอนนี้ป้อน cmd นี้เพื่อแสดงรายการไฟล์ทั้งหมดในไดเร็กทอรี (รวมถึง Hidden Ones)

ls -la

ตรวจสอบเนื้อหาของแต่ละไฟล์เพื่อหาโค้ดหรือลิงก์ที่เป็นอันตราย ลบออก

rm file_name

ทำซ้ำขั้นตอนเดียวกันสำหรับแต่ละไดเร็กทอรีจนกว่าจะเสร็จสิ้น

ตรวจสอบ ไฟล์ .htaccess ของคุณ

ผู้ส่งอีเมลขยะ SEO ของ BlackHat ใช้ไฟล์ .htaccess เพื่อแก้ไขเนื้อหาและใช้เพื่อประโยชน์ของตน ดังนั้นการตรวจสอบไฟล์ .htaccess แทนที่ด้วยเวอร์ชันที่สะอาดจึงเหมาะสม

ขั้นตอนที่ 1

ค้นหาไฟล์ .htaccess สำหรับการติดตั้ง WordPress ของคุณ ใน WordPress จะต้องอยู่ในไดเร็กทอรีรากของการติดตั้ง

นอกจากนี้ โปรดทราบว่าไฟล์ .htaccess เป็นไฟล์ที่ซ่อนอยู่ใน Linux ดังนั้น คุณจะต้องใช้คำสั่งต่อไปนี้จึงจะดูได้

ls -la

ขั้นตอนที่ 2

แทนที่ไฟล์ .htaccess ด้วยเวอร์ชันเริ่มต้น หรือคุณเป็นเจ้าของเวอร์ชันใหม่ทั้งหมดและเวอร์ชันที่แก้ไขแล้ว คุณสามารถดาวน์โหลด . htaccess ของ WordPress เวอร์ชันเริ่มต้นได้จาก ที่นี่

อัปโหลดแผนผังเว็บไซต์ใหม่

เมื่อคุณกำหนดค่าไซต์ของคุณอย่างปลอดภัยแล้ว คุณต้องใช้ Google และเครื่องมือค้นหาอื่นๆ เพื่อแยกวิเคราะห์การติดตั้ง WordPress ที่กำหนดค่าใหม่ของคุณ ซึ่งสามารถทำได้โดยการผลักดันผ่านแผนผังเว็บไซต์ใหม่

แผนผังไซต์มีรายการหน้าและไดเรกทอรีทั้งหมดของไซต์ของคุณ การอัปโหลดและส่งแผนผังเว็บไซต์ใหม่ช่วยให้เครื่องมือค้นหาสามารถจัดทำดัชนีเว็บไซต์ของคุณใหม่ได้ ดังนั้น มันจะลบเนื้อหาสแปม SEO ทั้งหมดที่มีอยู่ในเว็บไซต์ของคุณที่จัดทำดัชนีโดยเครื่องมือค้นหา

ลิงค์ด่วน

- รีวิว Astra Security Suite: คูปองส่วนลดประหยัดมากถึง 25%

- ทำไม Google เกลียด BlackHat SEO และคุณจะโดนลงโทษได้อย่างไร

- 7 เหตุผลที่คุณควรเรียนหลักสูตรความปลอดภัยของ WordPress ของ Astra

- ความปลอดภัยของ WordPress & 20 วิธีในการรักษาบล็อก WordPress ของคุณให้ปลอดภัย

สรุป: แก้ไข BlackHat SEO SPAM ของเว็บไซต์ WordPress

ดังนั้นเว็บไซต์ WordPress ของคุณสามารถใช้ประโยชน์จาก SEO Spammers เหล่านี้โดยที่คุณไม่รู้ตัว การโจมตี SEO Spam เหล่านี้จะลดคุณภาพเนื้อหาโดยรวมและอันดับของเครื่องมือค้นหาของเว็บไซต์ของคุณ

คุณสามารถใช้เทคนิคที่กล่าวถึงในบทความนี้เพื่อตรวจจับและแก้ไขการโจมตี BlackHat SEO Spam และปกป้องเว็บไซต์ WordPress ของคุณจากการโจมตีเหล่านี้

อยู่อย่างปลอดภัย!