Proteger as caixas de entrada é um dever cívico

Publicados: 2020-03-17Desde as eleições de 2016, houve um foco crítico nos mecanismos que usamos para nos envolver com o processo político, discutir questões, ler notícias e, finalmente, participar da atividade constitucionalmente consagrada de votar. Embora o e-mail seja tangencial ao processo de votação, não deixa de ser um componente crítico de nossas vidas cotidianas, tanto pessoal quanto profissional, e muitas vezes a primeira salva de um ataque cibernético. O phishing é, obviamente, um ataque de engenharia social via e-mail, no entanto, as ramificações de um ataque de phishing bem-sucedido podem ser de longo alcance e infinitamente devastadoras.

David Ingram colocou melhor em um artigo recente focado em ataques de phishing contra Burisma e candidatos presidenciais democratas: “Crackear sistemas de computador é difícil. Quebrando as pessoas? Não tão difícil.” Os candidatos presidenciais foram alertados não apenas sobre golpes financeiros, mas também sobre as tentativas de hackers patrocinados pelo Estado que buscam atrapalhar as eleições de 2020.

Em 2016 vimos como 29 e-mails conseguiram interferir em nossas eleições. O phishing continua sendo o principal vetor que leva a violações de dados em larga escala e outras formas de hackers mal-intencionados. No ano passado, analisamos como os candidatos presidenciais estavam usando o e-mail como parte de suas campanhas. O campo de candidatos era muito maior, então tivemos vários exemplos e sabores de e-mails para examinar. A partir dessa pesquisa, determinamos que quase 50% das campanhas não tinham um registro de Relatório e Conformidade de Autenticação de Mensagens de Domínio (DMARC) ou falharam em uma verificação DMARC de seus e-mails.

Como lembrete, o DMARC é uma política que os remetentes podem publicar no Domain Name System (DNS) que informa aos domínios de recebimento, como Gmail e outros, o que fazer com suas mensagens caso falhem em outras verificações de autenticação de e-mail. A política é prescritiva e pode instruir esses domínios a não entregar mensagens fraudulentas que se passam por remetentes legítimos. Esta é uma ferramenta incrivelmente poderosa que pode frustrar os esforços de back-makers que dependem de spoofing como parte de seus ataques.

A falta de foco no DMARC e no envio de segurança de domínio/endereço de envio não se restringe apenas a remetentes políticos. Muito pelo contrário, o setor privado não adotou ativamente o DMARC na aplicação – a grande maioria do mundo emissor não publicou um registro DMARC ou não o fez na aplicação. Essa falta de adoção ilustra ainda mais a importância de plataformas, como Twilio SendGrid, investindo fortemente em nosso trabalho de conformidade e antiabuso, especialmente durante um período tão crítico na América.

Uma Abordagem Holística

Com as eleições de 2020 em andamento, e e-mail sob o microscópio por causa do papel que desempenhou em 2016, dar uma breve olhada em como o Twilio SendGrid impede que e-mails abusivos deixem nosso sistema parece estar em ordem.

Durante o quarto trimestre de 2019, o Twilio SendGrid manteve uma taxa de proteção de caixa de entrada de 99,99% enquanto definia novos recordes de volume durante os feriados. A taxa de proteção da caixa de entrada é uma medida do e-mail não-phishing processado pelo Twilio SendGrid trimestralmente.

Plataformas SAAS de autoatendimento de escala, independentemente de sua função ou mercado, todas enfrentam a perspectiva de armamento por parte de agentes mal-intencionados. Quanto maior a escala, mais desafiador se torna identificar e impedir os agentes mal-intencionados por usar as ferramentas nas quais os usuários legítimos confiam como parte de seus negócios. Não podemos enfatizar o suficiente como é importante abordar as questões de conformidade com soluções escaláveis que são capazes de se adaptar à velocidade das ameaças em constante transformação. Perdendo apenas para realmente parar as ameaças, está medindo e comparando a eficácia dessas soluções na esperança de melhorá-las perpetuamente e criar transparência e conscientização no mercado.

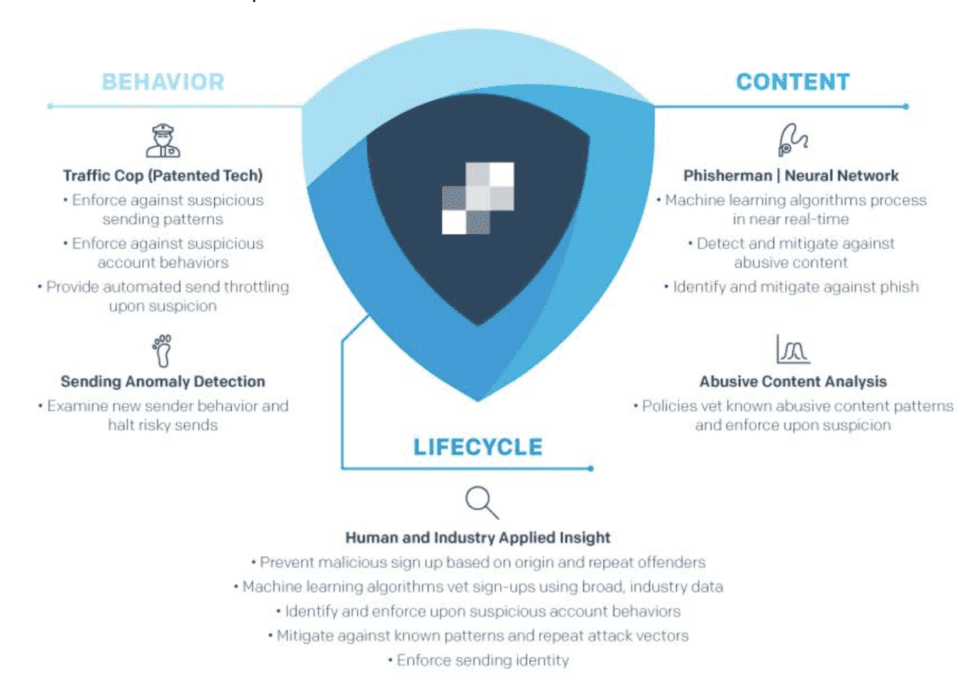

Temos uma visão de 360 graus do tráfego e dos remetentes para entender como as novas contas se inscrevem e se comportam. Quando necessário, aplicamos limites de aceleração e taxa até que nossos sistemas determinem que os padrões de envio são legítimos.

Os processos de aprendizado de máquina (ML), quase em tempo real, verificam o conteúdo em busca de vetores de abuso que são indicativos de phishing. Lembremos que o spam é subjetivo: o spam de uma pessoa é o presunto de outra. No entanto, o phishing é objetivamente horrendo e não tem negócios em nossa plataforma, portanto, treinamos ativamente nossos algoritmos para procurá-lo e impedir que ele seja enviado.

Apoiados em uma estrutura comportamental e ML criado especificamente, há humanos capazes de revisar os resultados da máquina, investigar padrões, manter o controle sobre infratores reincidentes, introduzir novos atritos quando apropriado e implantar contramedidas porque, sejamos sinceros: os maus atores evoluem seus vetores de ataque com velocidade assustadora . Eles não apenas evoluem seus ataques e gastam tempo sondando cautelosamente as plataformas em busca de lacunas em suas defesas, como também mudam de plataforma ou aplicam táticas de distribuição para aproveitar o maior número possível de plataformas para dificultar a identificação da origem de um ataque.

Além do civismo

Como as entidades estrangeiras estão dobrando os e-mails de phishing como forma de interferir em nosso sistema eleitoral atual, é extremamente importante manter um fluxo de e-mails livre de phishing para evitar que os maus atores aproveitem o “barulho” eleitoral para bombardear pessoas inocentes com redes sociais. ataques planejados. Essa é a única maneira de escalar nossos negócios com segurança e proteger nossos clientes. Assim, nosso foco em conformidade não é apenas uma prevenção contra as piores tendências de maus atores, mas parte de um plano de continuidade de negócios que garante que as comunicações de negócios de nossos clientes não sejam restringidas pelas tentativas de maus atores de abusar de suas marcas e de nossos clientes. clientes.

O que você pode fazer para fazer a diferença

O caminho para isolar os clientes de nossos clientes do phishing é claro: devemos sempre manter a conformidade como prioridade à medida que dimensionamos nossa plataforma. Da mesma forma, devemos defender e fornecer aos nossos clientes ferramentas para tornar a publicação do DMARC mais simples, porque é uma armadura massivamente potente que protegerá sua marca e seus clientes contra falsificação e ataques maliciosos. E devemos continuar trabalhando com organizações como o Messaging Malware Mobile Anti-Abuse Working Group (M3AAWG) e outras organizações com ideias semelhantes que reúnem autoridades públicas, privadas e policiais na mesma mesa para combater um inimigo comum. Mas há coisas definidas que você pode fazer para garantir que não seja vítima de um ataque de phishing, incluindo:

- Implante o Sender Policy Framework (SPF) em seus domínios de envio para associar IPs permitidos a um domínio de envio de saída específico.

- Configure e publique um registro Domain Keys Identified Mail (DKIM) para seus domínios de envio para garantir a integridade do seu e-mail, aproveitando os pares de chaves públicas/privadas.

- Certifique-se de que seus servidores de e-mail estejam aproveitando o STARTTLS para garantir que as mensagens em trânsito sejam criptografadas.

- Alinhe seus registros de autenticação de e-mail para criar continuidade na forma como você envia e-mails

- Limite quem pode enviar e-mail em seu nome — a dispersão de mensagens é comum em grandes organizações que possuem vários departamentos que utilizam o e-mail para fins de marketing em um caso, transacional em outro.

- Publique um registro DMARC (Domain-based Messaging Authentication Reporting and Conformance) na aplicação que instruirá os domínios de recebimento a rejeitar mensagens que falham em uma verificação SPF ou DKIM, ou ambas.

- Use a autenticação multifator em todas as suas contas de internet (quando disponíveis) e especialmente em suas contas de e-mail, tanto pessoais quanto comerciais. A autenticação multifator provou ser 99,9% eficaz na interrupção de aquisições de contas. Voltando ao conselho de David Ingram, decifrar sistemas é difícil, decifrar pessoas não é, portanto, exigir várias formas de autenticação para acessar sistemas é como fazer backup de sua própria curiosidade e garantir que ela não leve a melhor sobre você.

- Se parece bom demais para ser verdade, ou um pouco fora do limite, não tenha medo de confirmar usando outros canais. Isso mesmo, se você receber um e-mail que soa um pouco suspeito de alguém que você conhece, ou está pedindo para você fazer algo que formigamento em seu senso de aranha, não hesite em pegar o telefone. A conta do remetente pode ser comprometida, portanto, usar um método alternativo para contatá-lo é uma maneira de garantir que a confirmação venha do titular da conta real e não de um mau ator à espreita dentro dela.