Proteggere le caselle di posta è un dovere civico

Pubblicato: 2020-03-17Dalle elezioni del 2016 c'è stata un'attenzione critica sui meccanismi che utilizziamo per impegnarci nel processo politico, discutere questioni, leggere notizie e, infine, impegnarci nell'attività costituzionalmente sancita del voto. Sebbene l'e-mail sia tangenziale al processo di voto, è comunque una componente critica della nostra vita quotidiana, sia personale che professionale, e spesso la prima salva di un attacco informatico. Il phishing è, ovviamente, un attacco socialmente ingegnerizzato via e-mail, tuttavia le ramificazioni di un attacco di phishing riuscito possono essere di vasta portata e infinitamente devastanti.

David Ingram lo ha espresso al meglio in un recente articolo incentrato sugli attacchi di phishing contro Burisma e i candidati presidenziali democratici: “Decifrare i sistemi informatici è difficile. Gente incrinata? Non così difficile. I candidati alla presidenza sono stati avvertiti non solo delle truffe finanziarie, ma anche dei tentativi di hacker sponsorizzati dallo stato che cercano di far deragliare le elezioni del 2020.

Nel 2016 abbiamo visto come 29 email sono riuscite a interferire con le nostre elezioni. Il phishing rimane il vettore principale che porta a violazioni dei dati su larga scala e altre forme di hacking dannoso. L'anno scorso abbiamo dato un'occhiata a come i candidati presidenziali utilizzavano la posta elettronica come parte delle loro campagne. Il campo dei candidati era molto più ampio, quindi abbiamo avuto numerosi esempi e tipi di e-mail da esaminare. Da tale ricerca, abbiamo determinato che quasi il 50% delle campagne mancava di un record DMARC (Domain Messaging Authentication Reporting and Conformance) o non superava un controllo DMARC delle loro e-mail.

Come promemoria, DMARC è un criterio che i mittenti possono pubblicare in Domain Name System (DNS) che informa i domini riceventi, come Gmail e altri, cosa fare con i loro messaggi se non superano altri controlli di autenticazione e-mail. La politica è prescrittiva e può istruire questi domini a non inviare messaggi fraudolenti che impersonano mittenti legittimi. Questo è uno strumento incredibilmente potente che potrebbe vanificare gli sforzi degli attori secondari che fanno affidamento sullo spoofing come parte dei loro attacchi.

La mancanza di attenzione su DMARC e sulla sicurezza del dominio/indirizzo di invio non è isolata solo per i mittenti politici. Al contrario, il settore privato non ha adottato attivamente DMARC al momento dell'applicazione: la stragrande maggioranza del mondo di invio non ha pubblicato un record DMARC o non lo ha fatto al momento dell'applicazione. Questa mancanza di adozione illustra ulteriormente l'importanza di piattaforme, come Twilio SendGrid, che investono molto nel nostro lavoro di conformità e anti-abuso, soprattutto durante un periodo così critico in America.

Un approccio olistico

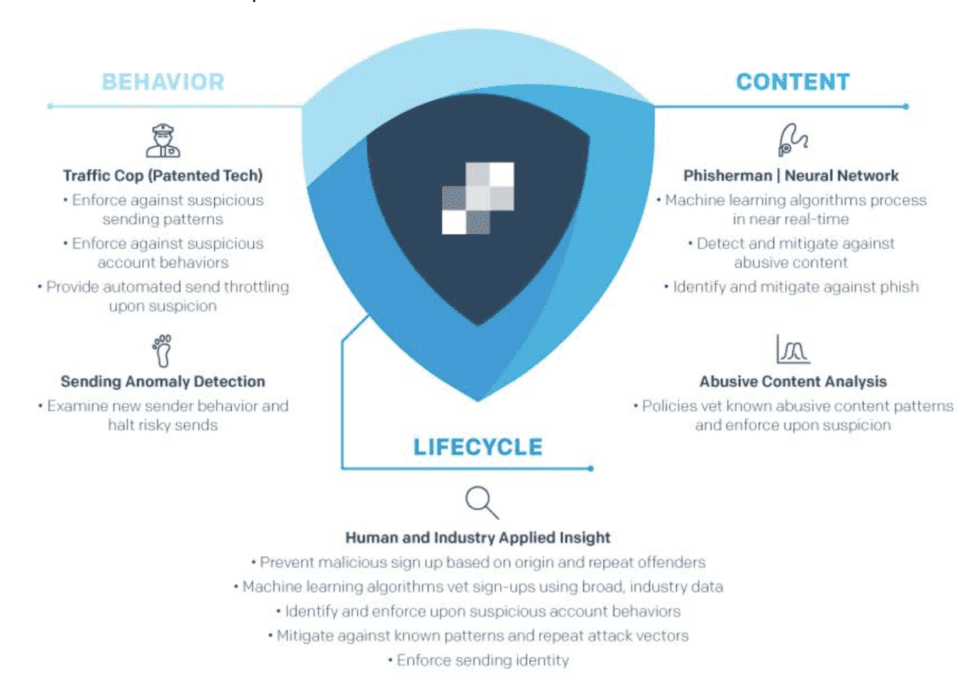

Con le elezioni del 2020 in corso e l'e-mail al microscopio per via del ruolo svolto nel 2016, dare una breve occhiata a come Twilio SendGrid impedisce alle e-mail abusive di lasciare il nostro sistema sembra in ordine.

Durante il quarto trimestre del 2019, Twilio SendGrid ha mantenuto un tasso di protezione della posta in arrivo del 99,99%, stabilendo nuovi record di volume durante le vacanze. Il tasso di protezione della posta in arrivo è una misura dell'e-mail non di phishing elaborata da Twilio SendGrid su base trimestrale.

Le piattaforme SAAS self-service di vasta portata, indipendentemente dalla loro funzione o mercato, affrontano tutte la prospettiva dell'armamento da parte di attori malintenzionati. Maggiore è la scala, più difficile diventa identificare e fermare i malintenzionati per l'utilizzo degli strumenti su cui gli utenti legittimi fanno affidamento come parte delle loro attività. Non possiamo sottolineare abbastanza quanto sia importante affrontare i problemi di conformità con soluzioni scalabili in grado di adattarsi alla velocità delle minacce in costante mutamento. Seconda solo per fermare effettivamente le minacce è misurare e confrontare l'efficacia di queste soluzioni nella speranza di migliorarle continuamente e creare trasparenza e consapevolezza nel mercato.

Prendiamo una visione a 360 gradi del traffico e dei mittenti per capire come si registrano e si comportano i nuovi account. Quando necessario, applichiamo limiti di velocità e velocità fino al momento in cui i nostri sistemi determinano che i modelli di invio sono legittimi.

I processi di machine learning (ML), quasi in tempo reale, scansionano il contenuto alla ricerca di vettori di abusi che sono indicativi di phishing. Ricordiamoci che lo spam è soggettivo: lo spam di una persona è il prosciutto di un'altra persona. Tuttavia, il phishing è oggettivamente orrendo e non ha attività sulla nostra piattaforma, quindi formiamo attivamente i nostri algoritmi per cercarlo e impedirne l'invio.

Sostenuti contro un framework comportamentale e un ML appositamente costruito ci sono esseri umani in grado di rivedere i risultati della macchina, indagare sui modelli, tenere d'occhio i recidivi, introdurre nuovi attriti ove appropriato e implementare contromisure perché ammettiamolo: i cattivi attori evolvono i loro vettori di attacco con una velocità spaventosa . Non solo evolvono i loro attacchi e trascorrono del tempo a sondare con cautela le piattaforme per rilevare eventuali lacune nelle loro difese, ma spesso cambiano piattaforma o applicano tattiche di distribuzione per sfruttare quante più piattaforme possibili per rendere più difficile individuare la fonte di un attacco.

Oltre l'Educazione Civica

Poiché le entità straniere stanno raddoppiando le e-mail di phishing come un modo per interferire con il nostro attuale sistema elettorale, è di fondamentale importanza mantenere un flusso di posta privo di phishing per impedire ai malintenzionati di sfruttare il "rumore" elettorale per bombardare persone innocenti con socialmente attacchi ingegnerizzati. Questo è l'unico modo in cui possiamo scalare in sicurezza la nostra attività e proteggere i nostri clienti. Pertanto, la nostra attenzione alla conformità non è solo una prevenzione contro le peggiori tendenze dei malintenzionati, ma parte di un piano di continuità aziendale che garantisce che le comunicazioni commerciali dei nostri clienti non siano ostacolate dai tentativi dei malintenzionati di abusare dei loro marchi e dei nostri clienti i clienti.

Cosa puoi fare per fare la differenza

Il percorso per isolare i clienti dei nostri clienti dal phishing è chiaro: dobbiamo sempre mantenere la conformità una priorità mentre espandiamo la nostra piattaforma. Allo stesso modo, dobbiamo sostenere e fornire ai nostri clienti gli strumenti per rendere più semplice la pubblicazione di DMARC al momento dell'applicazione, perché è un'armatura estremamente potente che proteggerà il loro marchio e i loro clienti da spoofing e attacchi dannosi. E dobbiamo continuare a lavorare con organizzazioni come il Messaging Malware Mobile Anti-Abuse Working Group (M3AAWG) e altre organizzazioni che la pensano allo stesso modo che riuniscono allo stesso tavolo pubbliche, private e forze dell'ordine per combattere un nemico comune. Ma ci sono cose precise che puoi fare per assicurarti di non cadere preda di un attacco di phishing, tra cui:

- Distribuisci Sender Policy Framework (SPF) sui tuoi domini di invio per associare gli IP consentiti a uno specifico dominio di invio in uscita.

- Imposta e pubblica un record DKIM (Domain Keys Identified Mail) per i tuoi domini di invio per garantire l'integrità della tua email sfruttando le coppie di chiavi pubblica/privata.

- Assicurati che i tuoi server di posta stiano sfruttando STARTTLS per garantire che i messaggi in corso siano crittografati.

- Allinea i record di autenticazione e-mail per creare continuità nel modo in cui invii e-mail

- Limita chi può inviare e-mail per tuo conto: l'espansione incontrollata dei messaggi è comune nelle grandi organizzazioni che hanno più dipartimenti che sfrutteranno la posta elettronica per scopi di marketing in un caso, transazionale in un altro.

- Pubblicare un record DMARC (Domain-based Messaging Authentication Reporting and Conformance) all'applicazione che indicherà ai domini riceventi di rifiutare i messaggi che non superano un controllo SPF o DKIM o entrambi.

- Utilizza l'autenticazione a più fattori su tutti i tuoi account Internet (ove disponibile) e in particolare sui tuoi account e-mail, sia personali che aziendali. È stato dimostrato che l'autenticazione a più fattori è efficace al 99,9% nel fermare le acquisizioni di account. Riprendendo il consiglio di David Ingram, il cracking dei sistemi è difficile, il cracking delle persone no, quindi richiedere più forme di autenticazione per accedere ai sistemi è come sostenere la propria curiosità e assicurarsi che non abbia la meglio su di te.

- Se sembra troppo bello per essere vero, o leggermente fuori limite, non aver paura di confermare usando altri canali. Esatto, se ricevi un'e-mail che suona anche minimamente sospetta da qualcuno che conosci, o ti chiede di fare qualcosa che formichi i tuoi sensi da ragno, non esitare ad alzare il telefono. L'account del mittente potrebbe essere compromesso, quindi l'utilizzo di un metodo alternativo per contattarlo è un modo per garantire che la conferma provenga dall'effettivo titolare dell'account e non da un cattivo attore in agguato al suo interno.