Jak chronić swoją witrynę WordPress przed atakami DDoS?

Opublikowany: 2018-03-28

Najprawdopodobniej słyszałeś o atakach DDoS, jeśli od jakiegoś czasu zajmujesz się biznesem online. DDoS (Distributed Denial of Service) nie jest nowym terminem. Termin DDoS jest znany od wczesnych lat 90. i jest używany do psucia usług sieciowych poprzez wysyłanie wielu żądań do serwera ofiary.

Atak DDoS to metoda, w której atakujący wysyła ruch (w niektórych przypadkach nazywany „żądaniami”) przez zhakowane sieci i komputery do jednego celu, co sprawia, że docelowy system jest tak zajęty, że przestaje odpowiadać na wszelkie inne żądania pochodzące z legalnych użytkowników. Te taktyki są wykorzystywane przez atakujących do celowania i szantażowania określonych witryn oraz żądania okupu.

- Jak działa atak DDoS?

- Ataki wolumetryczne

- Ataki na poziomie aplikacji

- Poproś o ataki powodziowe

- Ataki asymetryczne

- Powtarzające się ataki jednym strzałem

- Ataki wykorzystujące luki w aplikacjach

- Ochrona przed atakami DDoS

- Przełączniki i routery

- Systemy zapobiegania włamaniom (IPS)

- Szorowanie i Blackholing

- Napraw luki w WordPress

- Blokuj funkcjonalność XML-RPC w WordPress

- Regularnie aktualizuj swoją wersję WordPress

- Skontaktuj się ze swoim hostem internetowym

- Korzystanie z wtyczek bezpieczeństwa

- Sugestie analityka bezpieczeństwa na Quora

Jak działa DDoS?

Podczas ataku DDoS docelowy serwer lub sieć odbiera żądania z zaatakowanych systemów. Żądania są tak częste, że limit przepustowości sieci lub zasobów serwera jest maksymalny. Spowalnia to odpowiedź serwera, aw poważnych przypadkach staje się bezużyteczny.

Istnieją różne rodzaje ataków DDoS i będziesz potrzebować trochę czasu, aby zrozumieć każdy z nich. W tym poście na blogu pokrótce wyjaśnię dwa najczęstsze typy ataków DDoS, którymi są ataki wolumetryczne i ataki na poziomie aplikacji.

Ataki wolumetryczne

W przypadku tego typu ataku docelowa strona lub sieć jest bombardowana ruchem i żądaniami z botnetów i zainfekowanych systemów zombie. Typy ataków, które należą do tej kategorii, to zalania połączeń, zalania TCP SYN i zalania ICMP/UDP, których celem jest głównie warstwa trzecia i czwarta, czyli odpowiednio warstwa sieciowa i warstwa transportowa.

Tego typu ataki wykorzystują zainfekowane systemy do generowania ruchu o dużej przepustowości. Systemy są rozmieszczone geograficznie z przepustowością przekraczającą znacznie ponad 10 TBPS, a ataki te stają się jeszcze bardziej wyrafinowane.

Ataki na poziomie aplikacji

Ataki DDoS na poziomie aplikacji są również znane jako ataki DDoS warstwy 7. Ataki te zwykle celują w luki w aplikacjach internetowych, wysyłając ruch do określonych sekcji witryny. Zwiększa to również zużycie przepustowości, ale ataki DDoS na poziomie aplikacji zwykle nie powodują wyłączenia witryny internetowej. Jednak znacznie je spowalnia.

Ataki te są znacznie trudniejsze do wykrycia, ponieważ ruch wygląda tak, jakby pochodził od prawdziwych ludzi. Ataki te zwykle wykorzystują żądania HTTP, DNS i SMTP. Główne typy ataków DDoS na poziomie aplikacji to:

1. Poproś o ataki powodziowe

W tego typu ataku warstwa aplikacji otrzymuje dużą liczbę żądań HTTP i DNS.

2. Ataki asymetryczne

W przypadku tego typu ataku warstwa aplikacji otrzymuje żądania o dużym obciążeniu, które zużywają zasoby serwera, takie jak pamięć RAM i procesor.

3. Powtarzające się ataki jednym strzałem

Ataki te są skierowane zarówno do warstwy aplikacji, jak i sieci, wysyłając żądania o dużym obciążeniu do aplikacji w połączeniu z sesjami TCP.

4. Ataki wykorzystujące luki w aplikacjach

Ten rodzaj ataków dotyczy luk w zabezpieczeniach aplikacji, które przejmują lub manipulują aplikacją, aby spowodować awarię serwera lub systemu operacyjnego. Najczęstsze z nich to wstrzykiwanie SQL, zatruwanie plików cookie i cross-site scripting

Nawet potężne ofiary ataków DDoS

Przy tak wielu złożonościach i rodzajach ataków DDoS całkowite zabezpieczenie serwerów i aplikacji stało się prawie niemożliwe.

Właśnie w lipcu przeczytałem, że „ Ataki DDoS mogą zakłócić negocjacje w sprawie Brexitu ”. Inny charakter ataków jest niepokojący, ponieważ pokazuje, że ataki DDoS stały się biznesem.

Założyciel Moz, Rand Fishkin, również napisał o tym na Twitterze, aby poinformować społeczność.

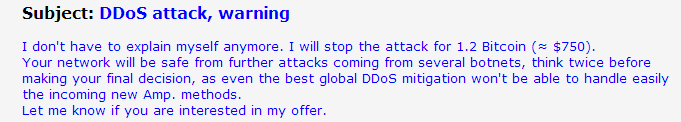

Śmiały atak DDoS na Moz dziś rano. Sprawca wysłał do nas e-mail z żądaniem okupu w zamian za wycofanie się. Niezwykle wyrafinowany atak.

— Rand Fishkin (@randfish) 25 kwietnia 2014 r. Ochrona przed atakami DDoS

Istnieją środki ostrożności i metody, aby zmniejszyć skutki ataków DDoS, a w wielu przypadkach mniejsze ataki DDoS można całkowicie ominąć.

Istnieją metody, które można zastosować na poziomie sieci do wykrywania i blokowania nielegalnego ruchu. Większość nowoczesnego sprzętu sieciowego ma wyspecjalizowany sprzęt wraz z oprogramowaniem, które może wykrywać i filtrować ruch.

Przełączniki i routery

Obecnie inteligentne routery i przełączniki są wyposażone w oprogramowanie umożliwiające ograniczanie szybkości. Dzięki temu sprzęt sieciowy może identyfikować fałszywe adresy IP, które wysyłają nielegalne żądania i blokować je przed dalszym zużywaniem zasobów systemowych i sieciowych. Ataki typu SYN flood oraz ataki z „ciemnych adresów” mogą być przez nie łatwo blokowane.

W większości przypadków nie masz możliwości inwestowania w sprzęt sieciowy używany przez dostawcę usług hostingowych. Najlepiej jest wybrać zarządzany hosting WordPress, który jest hostowany w renomowanych centrach danych wyposażonych w wysokiej klasy sprzęt sieciowy i zapewnia początkowy poziom bezpieczeństwa przed atakami DDoS.

Jednym z powodów, dla których w Cloudways nawiązaliśmy współpracę z DigitalOcean, Amazon, Vultr, Google i Kyup, jest to, że ich centra danych są w pełni utrzymywane i wyposażone w inteligentny sprzęt z najnowszym oprogramowaniem. Bez dodatkowych kosztów dla swoich klientów, Cloudways zapewnia ochronę przed atakami DDoS w swoim rdzeniu sieciowym.

Systemy zapobiegania włamaniom (IPS)

Istnieją systemy wykrywające zachowanie ataków DDoS. Są one oferowane przez wiele firm zajmujących się bezpieczeństwem, które opracowały systemy wykrywające legalne i nielegalne wzorce ruchu i filtrujące je. Systemy te wykrywają kieszenie danych w sieci i blokują wszelką złośliwą aktywność.

Szorowanie i Blackholing

Cały ruch przychodzący jest przepuszczany przez „centrum czyszczenia” przed uzyskaniem dostępu do sieci lub aplikacji. Są one utrzymywane przez firmy, które świadczą usługi łagodzenia ataków DDoS i dlatego kosztują dużo. Ale jeśli jesteś ofiarą dużych ataków DDoS wpływających na Twoją firmę, nie masz innego wyjścia, jak zainwestować w usługę łagodzenia ataków DDoS.

Cloudways zapewnia swoim klientom początkowy poziom bezpieczeństwa. Otrzymują w pełni zaktualizowane serwery z zaporami ogniowymi na poziomie aplikacji i serwera, które pomagają w wykrywaniu nietypowego zachowania ruchu i powstrzymywaniu prób włamań na poziomie aplikacji.

Napraw luki w WordPress

Muszę przyznać, że boli mnie, gdy słyszę wieści, że osoby atakujące DDoS wykorzystują witryny oparte na WordPressie do przeprowadzania dużych ataków DDoS.

Wiem, że WordPress jest jednym z najlepszych rozwiązań CMS i jest wspierany przez ogromną społeczność programistów, projektantów i blogerów.

Problemem pozostaje jednak to, że WordPress jest podatny na luki, a niektóre exploity są bardzo łatwo wykorzystywane przez osoby atakujące DDoS. Jednym z powodów jest to, że WordPress ma 28 procent udziału w całej sieci i dlatego jest atrakcyjnym celem. Jednak duża część winy spoczywa na operatorach witryn WordPress. Większość użytkowników nawet nie wie, że ich witryna jest wykorzystywana jako zombie do ataku na inną witrynę.

Zabezpieczenie witryny przed atakiem DDoS to ciężka praca. Ale mówią, że lepiej być bezpiecznym niż żałować. Najlepsze, co możesz zrobić, aby zmniejszyć zagrożenie atakami DDoS, to naprawianie luk w zabezpieczeniach witryn WordPress.

Szukasz lepszej wydajności i bezpieczeństwa?

Przenieś swoją witrynę WordPress do Cloudways bez żadnych kosztów.

1. Zablokuj funkcjonalność XML-RPC na WordPress

Ta funkcja jest domyślnie włączona od WordPress 3.5 i zapewnia między innymi usługi takie jak pingback i trackback. Można je łatwo wykorzystać do wysyłania żądań HTTP do docelowej witryny internetowej. Jeśli tysiące witryn WordPress zostanie zhakowanych i zaczną równolegle wysyłać żądania do docelowej witryny, może wystąpić duży atak DDoS warstwy aplikacji.

Lepiej jest wyłączyć funkcjonalność XML-RPC na wszystkich swoich witrynach WordPress, aby nie można było ich użyć do uruchomienia ataku DDoS wykorzystującego pingbacki i trackbacki.

Po prostu dodaj następujący kod do pliku .htaccess.

# ROZPOCZNIJ BLOKOWANIE RPC XML <Pliki xmlrpc.php> Zamów Odmów, Zezwól Odmowa od wszystkich </Pliki> # ZAKOŃCZ BLOKOWANIE RPC XML

Alternatywnie możesz użyć wtyczki, takiej jak Disable XML-RPC Pingback, aby wyłączyć funkcję pingback i trackback oraz zachować nienaruszone inne funkcje XML-RPC.

2. Regularnie aktualizuj swoją wersję WordPress

Jedną z rzeczy, które otrzymujemy, korzystając z WordPressa, jest to, że jest on regularnie aktualizowany dzięki lepszym ulepszeniom bezpieczeństwa dzięki współpracownikom i żywej społeczności.

Rzeczy do aktualizacji:

- Instalacja WordPress

- Motywy WordPress

- Wtyczki WordPress

- Wersja PHP na serwerze

- Wersja Apache

- Wersja MySQL

- Wersja systemu operacyjnego

- Każdy inny skrypt lub oprogramowanie, z którego korzystasz

Oprócz aktualizacji WordPressa i powiązanych z nim elementów, Cloudways utrzymuje wszystkie aktualizacje po stronie serwera.

3. Skontaktuj się ze swoim hostem internetowym

Powinieneś skontaktować się z hostami internetowymi i omówić, czy serwery i sprzęt sieciowy są zaktualizowane do najnowszych wersji oprogramowania. Powinieneś również omówić, jakie środki bezpieczeństwa zapewniają hosty internetowe.

Cloudways zapewnia swoim klientom wiele funkcji bezpieczeństwa bez żadnych dodatkowych kosztów:

- Dostęp SFTP i SSH

- Zapora na poziomie aplikacji

- Zapora systemu operacyjnego

- Automatyczne kopie zapasowe, klonowanie serwerów i automatyczne naprawianie

- Dedykowany adres IP na serwerze Cloud

- Automatyczne aktualizacje i poprawki systemu operacyjnego i usług

- Aktualizacje aplikacji i powiadomienia

4. Korzystanie z wtyczek bezpieczeństwa

Skonfigurowanie wtyczki zabezpieczającej może dodać warstwę ochronną do Twojej witryny WordPress. Wolę używać WordFence, ponieważ aktywnie monitorują i zapobiegają atakom DDoS na całym świecie w witrynach WordPress.

Wtyczki WordPress Security zajmują część serwerów internetowych, ponieważ ich skrypty wykorzystują wiele zasobów do monitorowania różnych zagrożeń bezpieczeństwa, z którymi boryka się Twoja witryna WordPress. Serwer utrzymywany przez Cloudways jest w pełni zdolny do obsługi zasobów wymaganych przez wtyczki bezpieczeństwa, takie jak WordFence.

5. Sugestie analityka bezpieczeństwa na Quora

Meinton Navas , analityk ds. bezpieczeństwa informacji, miał to do powiedzenia na pytanie, jak chronić witryny WordPress przed atakami DDoS. Przeczytaj jego wątek „ Jak chronić witryny WordPress przed atakami DDoS? ” na Quorze.

Wzmocnienie bezpieczeństwa naszych witryn, zwłaszcza tych, które korzystają z WordPressa, powinno być teraz naszym najwyższym priorytetem. Pomoże to w zmniejszeniu poziomu zagrożenia DDoS, ponieważ zmniejsza liczbę podatnych na ataki zasobów WordPress dostępnych dla atakującego.

P. Co to jest atak DDoS?

Distributed Denial-of-Attack to skoordynowany i wielowęzłowy atak, w którym zasoby serwera są przeciążone/zużyte i nie można obsłużyć uzasadnionych żądań/użytkowników.

P. Dlaczego dochodzi do ataku DDOS?

DDoS zdarzają się, ponieważ łatwo jest przeprowadzić te ataki za pomocą złośliwego oprogramowania. Hakerzy mogą tworzyć sieć zainfekowanych systemów i używać jej do wysyłania ogromnej liczby żądań do docelowego serwera. Ponieważ koszt jest niski, a potencjalne obrażenia wysokie, wielu hakerów preferuje DDoS jako pierwszą linię ataku. preferowana metoda ataku.

P. Jak zabezpieczyć witrynę przed DDOS?

Możesz chronić swoje serwery, odfiltrowując ruch, który odpowiada znanym kryteriom ataku DDoS. Funkcja ochrony przed botami jest teraz niezbędna dla każdej platformy hostingowej. Ponadto powinieneś rozważyć budowanie nadmiarowości w swoim systemie, aby serwer nie uległ całkowitej awarii.