ปลอดภัยเท่ากับ Fort Knox: วิธีรักษาความปลอดภัยเว็บไซต์จากแฮกเกอร์

เผยแพร่แล้ว: 2021-10-05ในบทความนี้ เราขอเสนอคำแนะนำเกี่ยวกับวิธีการรักษาความปลอดภัยเว็บไซต์จากการถูกแฮ็กและใช้สำหรับกิจกรรมที่ผิดกฎหมาย

ความปลอดภัยทางออนไลน์เป็นธงสีแดงขนาดใหญ่ในท้องฟ้าสีฟ้าที่ไม่มีที่สิ้นสุดของอินเทอร์เน็ต และในขณะที่คำว่า "ความปลอดภัยออนไลน์" อาจนึกถึงการล่วงละเมิดและการป้องกันทางออนไลน์สำหรับผู้ใช้ในตอนแรก ความเสียหายที่ขาดการรักษาความปลอดภัยเว็บไซต์สามารถมีต่อธุรกิจก็มีความสำคัญเช่นกัน เจ้าของเว็บไซต์ที่ลดค่าใช้จ่ายในการรักษาความปลอดภัยด้วยชื่อเสียงและส่งผลให้สูญเสียทางการเงิน

สารบัญ:

- ทำไมเจ้าของเว็บไซต์ทุกคนต้องลงทุนด้านความปลอดภัย

- เรากำลังพูดถึงช่องโหว่อะไร?

- ข้อบกพร่องในการฉีด

- การเปิดเผยข้อมูลที่ละเอียดอ่อน

- การโจมตีแบบ Cross-site scripting (XSS)

- การตรวจสอบสิทธิ์ใช้งานไม่ได้

- การกำหนดค่าความปลอดภัยผิดพลาด

- การควบคุมการเข้าถึงที่ใช้งานไม่ได้

- การดีซีเรียลไลเซชันที่ไม่ปลอดภัย

- การบันทึกและการตรวจสอบไม่เพียงพอ

- เอนทิตีภายนอก XML (XXE)

- การใช้ส่วนประกอบที่มีช่องโหว่ที่รู้จัก

- วิธีสร้างเว็บไซต์ที่ปลอดภัย

- การรักษาความปลอดภัยเว็บไซต์มีค่าใช้จ่ายเท่าไร?

ทำไมเจ้าของเว็บไซต์ทุกคนต้องลงทุนด้านความปลอดภัย

เจ้าของเว็บไซต์บางคนมีความคิดเช่นนี้ ไม่มีอะไรต้องขโมยบนเว็บไซต์ของฉัน ฉันไม่เก็บข้อมูลผู้ใช้หรือรายละเอียดการชำระเงินใดๆ ฉันไม่ต้องการระบบรักษาความปลอดภัยที่มีราคาแพง

อย่างไรก็ตาม นั่นเป็นเพียงความไร้เดียงสาธรรมดาๆ มีสาเหตุหลายประการที่เว็บไซต์ของคุณอาจถูกแฮ็กแม้ว่าจะไม่ได้โฮสต์ข้อมูลส่วนบุคคลหรือข้อมูลทางการเงินก็ตาม ต่อไปนี้คือรายการการใช้งานที่แฮ็กเกอร์อาจมีสำหรับเซิร์ฟเวอร์ที่ไม่มีการป้องกัน:

- เพื่อเรียกค่าไถ่ แม้ว่าคุณจะไม่ได้เก็บข้อมูลผู้ใช้ไว้บนเซิร์ฟเวอร์ของคุณ แฮกเกอร์ก็สามารถยึดครองและเรียกร้องเงินจากคุณเพื่อเอากลับคืนมาได้

- เพื่อใช้เป็นรีเลย์ SMTP (simple mail transfer protocol) SMTP เป็นโปรโตคอลที่ใช้ในการส่งอีเมลจำนวนมาก ตัวอย่างเช่น จดหมายข่าว แฮกเกอร์สามารถใช้เซิร์ฟเวอร์ของคุณเพื่อส่งสแปมหรือแรนซัมแวร์

- เพื่อขุด Bitcoins

- เพื่อใช้ในการโจมตี DDoS โดยเป็นส่วนหนึ่งของบ็อตเน็ต

- เพื่อเปลี่ยนหรือลบข้อมูลบนเว็บไซต์ของคุณ เหตุผลที่ต้องการทำอาจแตกต่างกันไป

และนั่นเป็นเพียงการขีดข่วนพื้นผิว นอกจากภัยคุกคามจากบุคคลที่สาม (แฮ็กเกอร์และอาชญากรอื่นๆ) ยังมีภัยคุกคามที่เกิดจากความผิดพลาดที่อาจเกิดขึ้นในส่วนของพนักงานที่จัดการเว็บไซต์ของคุณ เป็นต้น อันที่จริง การรักษาความปลอดภัยภายในมีความสำคัญพอๆ กับภายนอก หากไม่มากกว่านั้น

ฉันจะรักษาความปลอดภัยเว็บไซต์จากแฮกเกอร์ได้อย่างไร คุณถาม.

คุณต้องพิจารณาและจัดการกับช่องโหว่จำนวนหนึ่ง

เรากำลังพูดถึงช่องโหว่อะไร?

หนึ่งในหน่วยงานที่มีชื่อเสียงมากที่สุดในอุตสาหกรรมที่เกี่ยวข้องกับความปลอดภัยทางไซเบอร์คือโครงการ Open Web Application Security หรือ OWASP โดยย่อ มูลนิธิ OWASP จะตรวจสอบและอัปเดตรายการปัญหาด้านความปลอดภัยของเว็บที่แพร่หลายอยู่เป็นประจำ ต่อไปนี้คือปัญหาด้านความปลอดภัยทั่วไปในรายการ (ไม่เรียงลำดับโดยเฉพาะ) ณ วันที่เขียนบทความนี้และเคล็ดลับบางประการในการลดความเสี่ยงต่อเว็บไซต์ของคุณ

ข้อบกพร่องในการฉีด

ข้อบกพร่องของการฉีดเกี่ยวข้องกับฐานข้อมูลและเกิดจากการตรวจสอบอินพุตที่ไม่ดี เมื่อระบบของคุณยอมรับอินพุตของผู้ใช้แต่ไม่สามารถกรองอินพุตนั้นได้อย่างเหมาะสม มันจะทำให้ระบบมีช่องโหว่ — แฮกเกอร์สามารถใช้ประโยชน์จากสิ่งนี้เพื่อฉีดโค้ดของพวกเขาลงในระบบของคุณ (จึงเป็นชื่อ) โค้ดที่ฉีดเข้าไปนี้อาจส่งผลให้เว็บไซต์ของคุณดำเนินการตามคำสั่งที่คุณไม่ได้ตั้งใจทำ ทำให้แสดงข้อมูลที่ละเอียดอ่อน หรือแม้กระทั่งให้แฮ็กเกอร์ควบคุมเว็บไซต์ได้

ช่องโหว่ประเภทการฉีดที่ได้รับความนิยมมากที่สุดนั้นเกี่ยวข้องกับฐานข้อมูล SQL แต่ช่องโหว่แบบฉีดไม่ได้จำกัดอยู่แค่เพียงช่องโหว่เท่านั้น เคียวรี XPath, คำสั่ง LDAP และสคริปต์ XML ยังสามารถเสี่ยงต่อการถูกแทรก

ทำอย่างไรให้เว็บไซต์ปลอดภัยจากจุดบกพร่องในการฉีด? แนวทางปฏิบัติที่ดีที่สุดสองประการ ได้แก่ การใช้การล้างคิวรี SQL และคิวรีแบบกำหนดพารามิเตอร์ มี API ที่ช่วยให้คุณทำเช่นนั้นได้

หากคุณไม่ต้องการใช้สิ่งเหล่านี้ด้วยตนเอง คุณสามารถใช้เครื่องมือ ORM (การแมปเชิงสัมพันธ์วัตถุ) สำหรับภาษาการเขียนโปรแกรมที่คุณต้องการ เราใช้ ActiveRecord เพราะมันเชื่อมโยงกับระบบนิเวศของ Rails อย่างแน่นหนา

ไม่มีตัวเลือกใดข้างต้นที่สามารถป้องกันการเข้าใจผิดได้ทั้งหมด แต่ก็ใกล้เคียงที่สุดเท่าที่จะได้รับการป้องกันอย่างแน่นหนาในทุกวันนี้

การเปิดเผยข้อมูลที่ละเอียดอ่อน

ข้อมูลที่ละเอียดอ่อนคือข้อมูลใด ๆ ที่สามารถนำมาใช้เพื่อใช้ประโยชน์จากบุคคลไม่ทางใดก็ทางหนึ่ง:

- ชื่อ

- หมายเลขประกันสังคม

- หมายเลขใบขับขี่

- ข้อมูลบัตรเครดิต

- ชื่อผู้ใช้และรหัสผ่าน

- วันเกิด

- ข้อมูลด้านสุขภาพ

- นามสกุลเดิม

- ชื่อผู้ปกครอง

อาจรวมถึงข้อมูลใดๆ ที่เป็นคำตอบสำหรับคำถามเพื่อความปลอดภัย เช่น บัญชีธนาคารของคุณ ใครจะคิดว่าชื่อสัตว์เลี้ยงตัวแรกของคุณสามารถถือเป็นข้อมูลที่ละเอียดอ่อนได้ ใช่ไหม

การรักษาความปลอดภัยเว็บไซต์จากการเปิดเผยข้อมูลที่ละเอียดอ่อนนั้นยาก เนื่องจากการเปิดเผยนี้ยากต่อการคาดการณ์และตรวจจับ แต่มี มาตรการป้องกันที่ คุณสามารถทำได้ ข้อมูลที่ละเอียดอ่อน หากจัดเก็บไว้ในเว็บไซต์ จะต้องไม่ถูกจัดเก็บเป็นข้อความธรรมดา ต้องเข้ารหัสด้วยเทคโนโลยีล่าสุดและส่งผ่านช่องทางที่ปลอดภัยเท่านั้น

หากเว็บไซต์ของคุณอำนวยความสะดวกในการทำธุรกรรมใดๆ หรือโดยทั่วไปเกี่ยวข้องกับข้อมูลที่ละเอียดอ่อน เว็บไซต์นั้นจำเป็นต้องใช้การเข้ารหัส SSL นี่คือเทคโนโลยีการเข้ารหัสล่าสุดและดีที่สุดที่มีอยู่ การเข้ารหัส SSL ช่วยให้คุณถ่ายโอนข้อมูลได้อย่างปลอดภัยระหว่างเบราว์เซอร์และเซิร์ฟเวอร์หรือระหว่างเซิร์ฟเวอร์ นอกจากนี้ ผู้ใช้จำนวนมากจะมองหา HTTPS ในที่อยู่เว็บไซต์ของคุณเพื่อดูว่าปลอดภัยหรือไม่ ส่วนหัวนั้นคือสิ่งที่คุณได้รับเมื่อคุณได้รับใบรับรอง SSL

ขอแนะนำให้จัดเก็บข้อมูลในระบบคลาวด์โดยทั่วไป อย่างไรก็ตาม อย่าทึกทักเอาเองว่าการจัดเก็บข้อมูลไว้ในระบบคลาวด์จะทำให้ข้อมูลปลอดภัยโดยอัตโนมัติ อย่างไรก็ตาม ต้องใช้มาตรการป้องกันทั้งหมด และคุณต้องตรวจสอบและปรับปรุงการรักษาความปลอดภัยอย่างสม่ำเสมอ

การโจมตีแบบ Cross-site scripting (XSS)

ช่องโหว่ XSS นั้นคล้ายกับการแทรกจุดบกพร่อง เนื่องจากทำให้แฮกเกอร์สามารถส่งผลกระทบต่อหน้าเว็บไซต์ของคุณโดยการฉีดโค้ดที่ไม่ใช่เจ้าของภาษา ในกรณีของ XSS เรากำลังพูดถึงการฉีด JavaScript JavaScript ที่แฮ็กเกอร์ฉีดเข้าไปสามารถเปลี่ยนเนื้อหาของหน้า แทรกลิงก์ไปยังเว็บไซต์ที่เป็นอันตราย และส่งข้อมูลที่ซ่อนอยู่ในตอนแรกกลับไปยังแฮ็กเกอร์ ส่งผลให้เกิดการเปิดเผยข้อมูลที่ละเอียดอ่อน

Ruby on Rails และ React มีการป้องกัน XSS ในตัว อีกทางเลือกหนึ่งสำหรับมาตรการต่อต้าน XSS และการป้องกันการฉีดคือการใช้ส่วนหัวตอบกลับ HTTP ของ Content-Security-Policy

การตรวจสอบสิทธิ์ใช้งานไม่ได้

เดิมเรียกว่า "การตรวจสอบสิทธิ์ที่เสียหายและการจัดการเซสชัน" ข้อบกพร่องนี้เกี่ยวข้องกับช่องโหว่ระหว่างการตรวจสอบผู้ใช้และการจัดการเซสชัน ดังที่เห็นได้ชัดจากชื่อ ซึ่งรวมถึงการเปิดเผยข้อมูลรับรองการเข้าสู่ระบบและปัญหาหลายประการเกี่ยวกับ ID เซสชัน:

- รหัสเซสชันที่อ่อนแอ

- รหัสเซสชันที่แสดงใน URLs

- รหัสเซสชันที่ไม่เปลี่ยนแปลงระหว่างการเข้าสู่ระบบ

- การส่ง ID เซสชันผ่านการเชื่อมต่อที่ไม่ปลอดภัย

รหัสเซสชันเชื่อมต่อโดยตรงกับข้อมูลระบุตัวตนของผู้ใช้ เช่นเดียวกับข้อมูลประจำตัว ดังนั้นการสกัดกั้นจึงอาจนำไปสู่การจี้บัญชีของผู้ใช้ได้ สิ่งนี้นำไปสู่ความเสียหายทุกประเภทสำหรับผู้ใช้ของคุณ ตั้งแต่การเงินและชื่อเสียงไปจนถึงเรื่องสุขภาพ

เพื่อให้เว็บไซต์ของคุณปลอดภัยจากการโจมตีการตรวจสอบสิทธิ์ ต้องมีการตรวจสอบสิทธิ์ แบบหลายปัจจัย : ตัวอย่างเช่น ต้องใช้รหัสผ่านคงที่และรหัสผ่านแบบใช้ครั้งเดียวที่ส่งไปยังอุปกรณ์มือถือของผู้ใช้

Google ใช้ตัวเลือกสำหรับการตรวจสอบสิทธิ์แบบสองปัจจัย : ในการเปิดบัญชี Google ของคุณในเว็บเบราว์เซอร์ คุณต้องป้อนรหัสผ่านก่อน หากถูกต้อง คุณต้องเปิดแอป Google บนโทรศัพท์ของคุณและเลือกหมายเลขที่แสดงในเว็บเบราว์เซอร์

วิธีการป้องกันเว็บไซต์ที่ชัดเจนมากขึ้นสำหรับการตรวจสอบสิทธิ์ที่ใช้งานไม่ได้ ได้แก่:

- การบังคับใช้ความซับซ้อนของรหัสผ่าน — “รหัสผ่านของคุณต้องมีความยาวอย่างน้อย 8 อักขระและประกอบด้วยตัวเลขอย่างน้อยหนึ่งตัว ตัวพิมพ์ใหญ่หนึ่งตัว และตัวพิมพ์เล็กหนึ่งตัว”

- จำกัดการพยายามเข้าสู่ระบบ ก่อนที่บัญชีจะถูกระงับ (ในช่วงเวลาที่กำหนดหรือจนกว่าผู้ใช้จะติดต่อผู้ดูแลเว็บไซต์) และแจ้งเตือนผู้ดูแลระบบ

การกำหนดค่าความปลอดภัยผิดพลาด

การกำหนดค่าความปลอดภัยผิดพลาดเป็นหัวข้อกว้าง เนื่องจากสิ่งนี้สามารถเกิดขึ้นได้ในทุกขั้นตอนและกับส่วนใดส่วนหนึ่งของเว็บไซต์ของคุณ: ฐานข้อมูล เครือข่าย เซิร์ฟเวอร์ เฟรมเวิร์ก พื้นที่เก็บข้อมูล หรืออะไรก็ได้ จุดอ่อนของการกำหนดค่าสามารถใช้เพื่อเข้าถึงฟังก์ชันการทำงานของระบบได้ การเข้าถึงดังกล่าวอาจเป็นบางส่วนหรือทั้งหมดทั้งนี้ขึ้นอยู่กับจุดอ่อน ตัวอย่างการกำหนดค่าผิดพลาด:

- คุณไม่ได้ปิดการใช้งานบัญชี/รหัสผ่านเริ่มต้น

- มีคุณสมบัติที่ไม่จำเป็นและไม่ได้ใช้

- สิทธิ์การเข้าถึงระบบคลาวด์ไม่ได้รับการกำหนดค่าอย่างปลอดภัย

- ข้อความแสดงข้อผิดพลาดของคุณจะแสดงข้อมูลที่ละเอียดอ่อน เช่น ชื่อผู้ใช้ รหัสผ่าน หรือที่อยู่อีเมล

สิ่งแรกที่ต้องทำเพื่อหลีกเลี่ยงการกำหนดค่าที่ไม่ถูกต้องคือการลบทั้งหมดที่ไม่ได้ใช้ — คุณสมบัติ ตัวอย่าง เฟรมเวิร์ก ฯลฯ ขั้นตอนต่อไปคือเพื่อให้แน่ใจว่าการกำหนดค่าเดียวกันสำหรับทุกสภาพแวดล้อม และตรวจสอบประสิทธิภาพอย่างสม่ำเสมอ สถาปัตยกรรมที่มีความคิดดีเป็นสิ่งจำเป็น

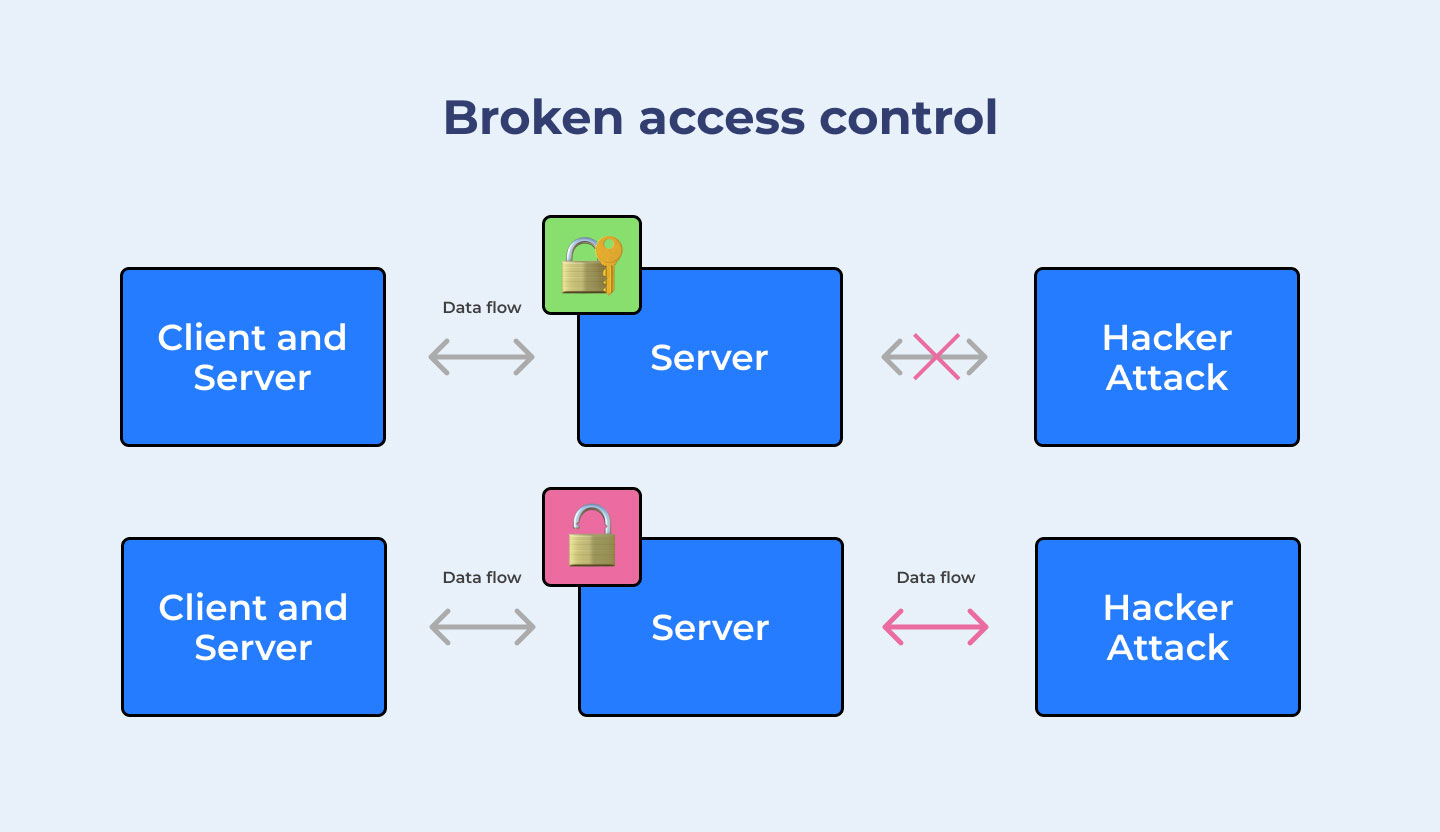

การควบคุมการเข้าถึงที่ใช้งานไม่ได้

การควบคุมการเข้าถึงคือการควบคุมสิ่งที่ผู้ใช้สามารถทำได้และไม่สามารถทำได้ เมื่อไม่มีการบังคับใช้อย่างถูกต้อง ผู้ใช้จะสามารถดำเนินการที่อาจส่งผลต่อเว็บไซต์ของคุณในลักษณะที่คาดเดาไม่ได้ วิธีหนึ่งในการใช้ประโยชน์จากการควบคุมการเข้าถึงที่ผิดพลาดคือการดูและแก้ไขโปรไฟล์และข้อมูลของผู้ใช้รายอื่น อีกวิธีหนึ่งคือการเข้าถึงคุณสมบัติพิเศษโดยไม่ต้องจ่ายเงินหรือรับ อีกวิธีหนึ่งคือการเข้าถึงหน้าผู้ดูแลระบบจากบัญชีที่ไม่ใช่ผู้ดูแลระบบ (หรือแย่กว่านั้นคือไม่มีบัญชีเลย)

วิธีที่ดีที่สุดเพื่อให้แน่ใจว่าการควบคุมการเข้าถึงเว็บไซต์ของคุณทำงานคือการทดสอบด้วยตนเอง ไม่มีเครื่องมือทดสอบอัตโนมัติใดที่สามารถรับประกันได้ว่าการควบคุมการเข้าถึงจะทำงานตามที่ตั้งใจไว้

การควบคุมการเข้าถึงที่ใช้งานไม่ได้อาจเป็นผลมาจากการใช้กลไกการแบ่งปันทรัพยากรข้ามต้นทาง (CORS) ในทางที่ผิด ซึ่งสามารถให้การเข้าถึง API ที่ถูกจำกัดอย่างอื่นได้ ด้วยเหตุนี้ ขอแนะนำให้ใช้ CORS น้อยที่สุด

การดีซีเรียลไลเซชันที่ไม่ปลอดภัย

การทำให้เป็นอนุกรมเป็นกระบวนการของการแปลงวัตถุให้เป็นรหัสไบนารี การดีซีเรียลไลเซชันเป็นสิ่งที่ตรงกันข้าม ทั้งสองเป็นกระบวนการที่ดำเนินการเป็นประจำในการพัฒนาเว็บไซต์ ซึ่งทำให้ต้องมีการป้องกันการใช้งานในการโจมตี

ข่าวดีก็คือการดีซีเรียลไลเซชันไม่ใช่สิ่งที่ผู้ใช้ทั่วไปหรือพนักงานของคุณทำได้ โดย ไม่ได้ ตั้งใจ ส่วนหนึ่งก็เป็นข่าวร้ายเช่นกัน — การโจมตีแบบดีซีเรียลไลเซชั่นมักเกิดขึ้นโดยเจตนาและด้วยเหตุนี้จึงเป็นเรื่องเลวร้าย นอกจากนี้ยังส่งผลให้เกิดปัญหาร้ายแรง เช่น การเรียกใช้โค้ดจากระยะไกล การเข้าสู่เว็บไซต์โดยไม่มีการตรวจสอบสิทธิ์ และเริ่มการโจมตี DoS (การปฏิเสธบริการ)

วิธีที่ง่ายที่สุดในการรักษาความปลอดภัยเว็บไซต์ของคุณจากการโจมตีประเภทนี้คือการห้ามวัตถุต่อเนื่องที่ผู้ใช้สร้างขึ้น หากไม่สามารถทำได้ ตัวเลือกที่ดีที่สุดถัดไปคือการใช้ลายเซ็นเข้ารหัสเพื่อตรวจสอบความสมบูรณ์

การใช้ JSON, YAML หรือ XML สามารถทำให้การใช้ประโยชน์จากจุดอ่อนดีซีเรียลไลเซชันยากขึ้นสำหรับแฮกเกอร์ เนื่องจากรูปแบบเหล่านี้ไม่ใช่ไบนารี

การบันทึกและการตรวจสอบไม่เพียงพอ

ช่องโหว่นี้ดูค่อนข้างชัดเจน: หากคุณไม่ได้ตรวจสอบเว็บไซต์ของคุณและไม่บันทึกข้อผิดพลาดทั้งหมดและการพยายามเข้าสู่ระบบหรือดำเนินการฟังก์ชันการควบคุมการเข้าถึงที่ล้มเหลว แสดง ว่าคุณล่อลวงแฮกเกอร์ให้โจมตีเว็บไซต์ของคุณโดยพื้นฐาน ในสงครามทุกประเภท ในรูปแบบดิจิทัลหรือในชีวิตจริง การโจมตีครั้งแรกมักไม่เกี่ยวกับการชนะ แต่เป็นการดูว่าคุณกำลังเผชิญอะไรอยู่ และถ้ามีวิธีง่าย ๆ คุณก็ใช้มัน ความล้มเหลวในการบันทึกและตรวจสอบการตรวจสอบดังกล่าวจะส่งผลให้ระบบของคุณพลาดการโจมตีทั้งหมดหรือตรวจพบเมื่อเกิดขึ้นแล้วและความเสียหายเสร็จสิ้น

การบันทึกมีความสำคัญอย่างยิ่งสำหรับไซต์อีคอมเมิร์ซ เนื่องจากเกี่ยวข้องกับเงินและข้อมูลประจำตัวทางการเงินของผู้ใช้

เพื่อให้เว็บไซต์ของคุณปลอดภัยยิ่งขึ้น ให้บันทึกความพยายามที่ล้มเหลวทั้งหมดอย่างถูกต้อง และตรวจสอบให้แน่ใจว่าบันทึกเหล่านี้ได้รับการจัดเก็บและสำรองข้อมูลไว้นอกเซิร์ฟเวอร์ในพื้นที่ของคุณ ใช้ระบบแจ้งเตือนอัตโนมัติสำหรับความล้มเหลวดังกล่าว และหากเป็นไปได้ ให้ระงับบัญชีที่สร้างความล้มเหลวดังกล่าวอย่างต่อเนื่อง สิ่งสำคัญคือต้องมีระบบแจ้งเตือนแบบเรียลไทม์ คุณจึงสามารถตอบสนองต่อการละเมิดที่อาจเกิดขึ้นได้ทันที

เอนทิตีภายนอก XML (XXE)

เราได้กล่าวถึง XML (Extensible Markup Language) สองสามครั้งแล้ว เป็นภาษาที่ยืดหยุ่นซึ่งทำให้ใช้งานง่ายและแพร่หลาย ตัวประมวลผล XML แยกวิเคราะห์ข้อมูลจากเอกสาร XML หากเว็บไซต์ของคุณเป็นแบบ XML และยอมรับการอัปโหลด XML โดยไม่มีการตรวจสอบ เว็บไซต์ของคุณอาจถูกโจมตีได้ง่าย

เพื่อปกป้องความสมบูรณ์ของเว็บไซต์ของคุณ ขอแนะนำให้ดำเนินการดังต่อไปนี้:

- ปิดใช้งานการประมวลผล DTD (คำจำกัดความประเภทเอกสาร)

- จำกัดหรือป้องกันการอัปโหลด XML หรือหากไม่สามารถทำได้ ให้บังคับใช้รายการที่อนุญาตพิเศษ — การตรวจสอบอินพุตฝั่งเซิร์ฟเวอร์ในเชิงบวก

- อัปเกรดโปรเซสเซอร์และไลบรารี XLM ของคุณเป็นประจำ

- ป้องกันการทำให้เป็นอนุกรมของข้อมูลที่ละเอียดอ่อน

- หากมี ให้ใช้ JSON หรือรูปแบบง่ายๆ ที่คล้ายกัน

- ใช้ Web Application Firewalls (WAFs) และเกตเวย์ความปลอดภัย API

การใช้ส่วนประกอบที่มีช่องโหว่ที่รู้จัก

ไม่มีอะไรสมบูรณ์แบบ และส่วนประกอบใด ๆ ที่คุณใช้ในซอฟต์แวร์ของคุณจะต้องมีช่องโหว่ รู้จักหรือไม่รู้จัก เพื่อตอบสนองต่อช่องโหว่ที่ค้นพบและรู้จัก ซอฟต์แวร์จะได้รับการอัปเดตเพื่อให้ครอบคลุมช่องโหว่เหล่านั้นหรือบรรเทาความเสียหายใดๆ ที่อาจเกิดจากการหาประโยชน์จากช่องโหว่เหล่านั้น จุดอ่อนบางอย่างทำให้เกิดความเสียหายเล็กน้อย แต่บางจุดอาจเป็นอันตรายต่อธุรกิจของคุณ

เพื่อป้องกันการแฮ็กเว็บไซต์เนื่องจากช่องโหว่ที่ทราบ สิ่งสำคัญคือต้องตรวจสอบการอัปเดตและอัปเดตองค์ประกอบทั้งหมดที่ใช้บนเว็บไซต์ของคุณเป็นประจำ นี่อาจเป็นงานที่น่าเบื่อในซอฟต์แวร์และเว็บไซต์ที่มีส่วนประกอบจำนวนมาก นั่นคือเหตุผลที่ผู้เชี่ยวชาญด้านความปลอดภัยแนะนำให้ตรวจสอบและลบไลบรารี คุณลักษณะ ไฟล์ และส่วนประกอบอื่นๆ ที่ไม่จำเป็นและไม่ได้ใช้เป็นประจำ และแน่นอน ใช้เฉพาะส่วนประกอบจากแหล่งที่เป็นทางการเท่านั้น อย่าหลงเสน่ห์เว็บไซต์ที่จำหน่ายซอฟต์แวร์แบบเสียเงินโดยปกติฟรี เพราะสามารถแก้ไขได้เพื่อแฮ็กเว็บไซต์ของคุณ

วิธีสร้างเว็บไซต์ที่ปลอดภัย: สิ่งสำคัญที่สุด

หากต้องการใส่ข้อมูลที่มีเทคโนโลยีสูงทั้งหมดในแง่ของคนธรรมดา ต่อไปนี้คือเคล็ดลับด้านความปลอดภัยที่คุณควรปฏิบัติตามหากคุณต้องการสร้างเว็บไซต์ที่ปลอดภัย:

- ค้นหาโฮสต์เว็บที่เชื่อถือได้

- อัปเดตซอฟต์แวร์ เฟรมเวิร์ก และไลบรารีทั้งหมดที่ใช้บนเว็บไซต์ของคุณเป็นประจำ

- ลบคุณสมบัติและส่วนประกอบที่ไม่จำเป็นออกจากเว็บไซต์ของคุณ

- ตั้งค่าระบบเพื่อตรวจสอบความถูกต้องของอินพุตทั้งบนเบราว์เซอร์และฝั่งเซิร์ฟเวอร์

- ตรวจสอบข้อมูลที่แสดงในข้อความแสดงข้อผิดพลาด

- ตั้งค่าตัวตรวจสอบความเข้มงวดของรหัสผ่านสำหรับผู้ใช้

- ใช้รหัสผ่านที่รัดกุมสำหรับเซิร์ฟเวอร์และหน้าผู้ดูแลระบบของคุณเสมอ และเปลี่ยนรหัสผ่านเป็นประจำ

- ลงทุนในใบรับรอง SSL / ใช้โปรโตคอล HTTPS

- ตั้งค่าการบันทึกที่เหมาะสมสำหรับความล้มเหลวและข้อผิดพลาด

- บันทึกธุรกรรมการตรวจสอบ (โดยเฉพาะหากคุณเป็นเว็บไซต์อีคอมเมิร์ซ)

- ติดตามบันทึกอย่างใกล้ชิด

- ใช้เซิร์ฟเวอร์คลาวด์ แต่ปกป้องข้อมูลของคุณ

- เข้ารหัสข้อมูลที่ละเอียดอ่อนเสมอโดยใช้เทคโนโลยีล่าสุด

- ให้ทีมรักษาความปลอดภัยของคุณคอยจับตาดูการอัปเดตความปลอดภัยที่เกิดขึ้นใหม่รวมถึงภัยคุกคามใหม่ๆ เพื่อให้สามารถตอบสนองต่อการโจมตีได้ทันท่วงที

การรักษาความปลอดภัยเว็บไซต์มีค่าใช้จ่ายเท่าไร?

นี่เป็นคำถามที่ไม่มีคำตอบที่แน่นอน ค่าใช้จ่ายในการรักษาความปลอดภัยขึ้นอยู่กับ เทคโนโลยีที่ ไซต์ของคุณใช้เป็นอย่างมาก นอกจากนี้ยังมีค่าใช้จ่ายในการอัปเดต ซึ่งจะขึ้นอยู่กับจำนวนองค์ประกอบที่คุณต้องอัปเดต ความถี่ในการอัปเดต และค่าใช้จ่ายในการอัปเดตแต่ละรายการ ค่าใช้จ่ายเหล่านี้ต้องคำนวณเป็นรายบุคคลโดยนักพัฒนาซอฟต์แวร์ของคุณ

เราขอแนะนำอย่างยิ่งให้คำนึงถึงความปลอดภัยตั้งแต่เริ่มต้นการพัฒนา การไม่ทิ้งประเด็นด้านความปลอดภัยไว้จนถึงที่สุด (และส่วนใหญ่อาจจะ) ส่งผลให้จำเป็นต้องทำการเปลี่ยนแปลงในแกนกลางของไซต์ของคุณ ซึ่งอาจมีราคาแพงกว่าการสร้างความปลอดภัยตั้งแต่เริ่มต้น

บทสรุป

หากคุณเป็นนักพัฒนาเอง เป็นเจ้าของบริษัทพัฒนา หรือมีทีมพัฒนาภายใน คุณสามารถตั้งค่างานทั้งหมดเหล่านี้ก่อนพวกเขาได้ อย่างไรก็ตาม หากคุณยังไม่มีผู้เชี่ยวชาญด้านเทคนิคอยู่เคียงข้างคุณ และต้องการทราบวิธีสร้างเว็บไซต์ที่ปลอดภัยกับผู้ให้บริการเอาท์ซอร์ส เราขอแนะนำให้คุณหาบริษัทพัฒนาที่ไม่เพียงแต่สร้างเว็บไซต์แต่สนับสนุน แทบเป็นไปไม่ได้เลยที่จะคาดเดาทุกช่องโหว่ แต่ความสามารถในการตอบสนองต่อการละเมิดในเวลาที่เหมาะสมสามารถช่วยเว็บไซต์ของคุณให้พ้นจากชะตากรรมที่เลวร้ายที่สุดได้

นักพัฒนาที่ Mind Studios มีประสบการณ์ในแนวทางปฏิบัติด้านความปลอดภัยที่ดีที่สุดและติดตามแนวโน้มใหม่ล่าสุด หากคุณมีคำถามเกี่ยวกับวิธีการรักษาความปลอดภัยให้เว็บไซต์ของคุณจากแฮกเกอร์ ติดต่อเราเพื่อรับคำปรึกษาฟรี

เขียนโดย Svitlana Varaksina และ Artem Chervichnik