Simplilearn Cyber Security Course Review 2022 + (Rabattgutschein 15 % RABATT)

Veröffentlicht: 2022-08-31Hier in diesem Beitrag haben wir den Simplilearn Cyber Security Course Review 2022 vorgestellt, der hauptsächlich detaillierte Einblicke in die Preise, Funktionen, den Online-Kurs, die Funktionalität und mehr enthält.

Fangen wir hier an.

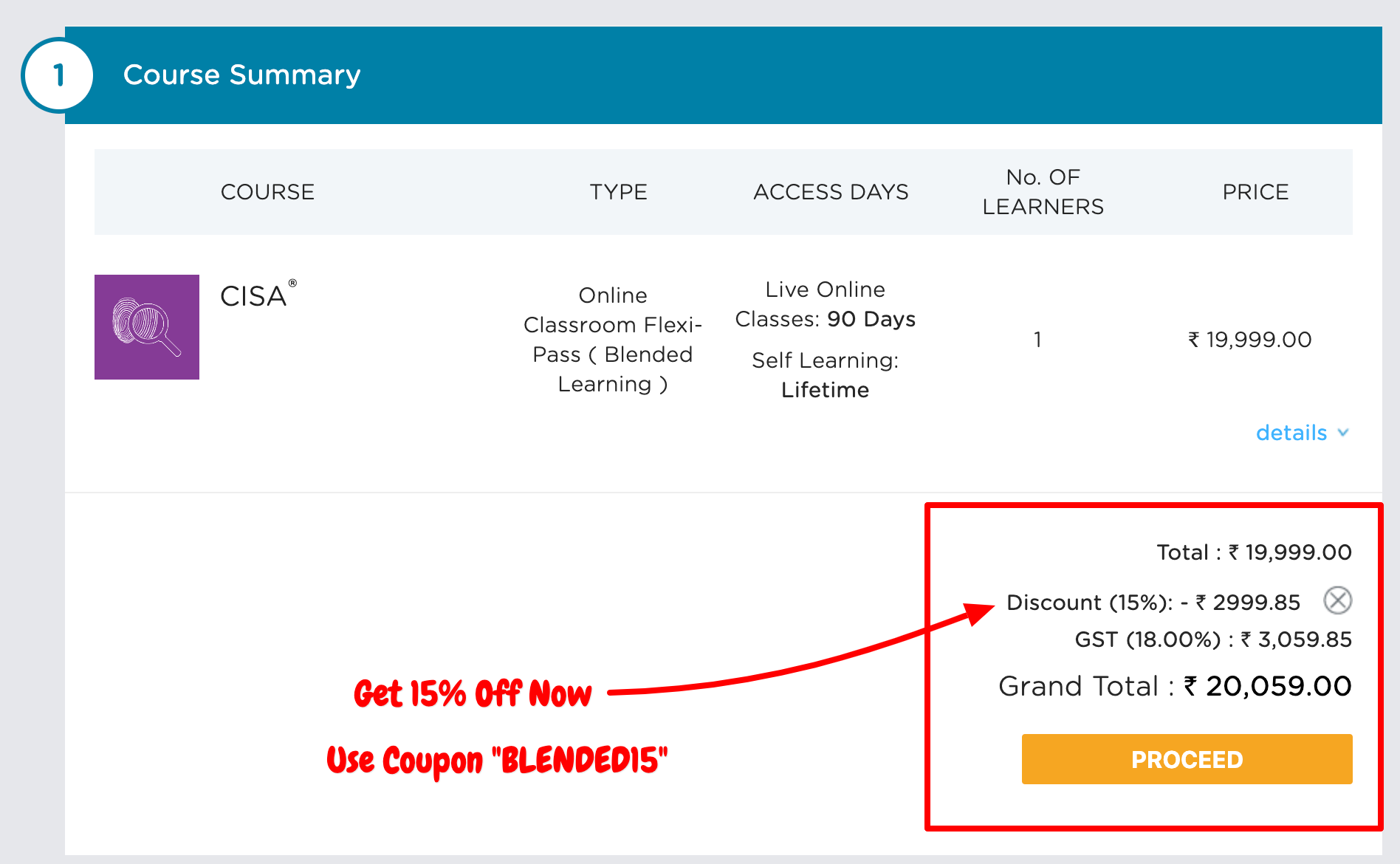

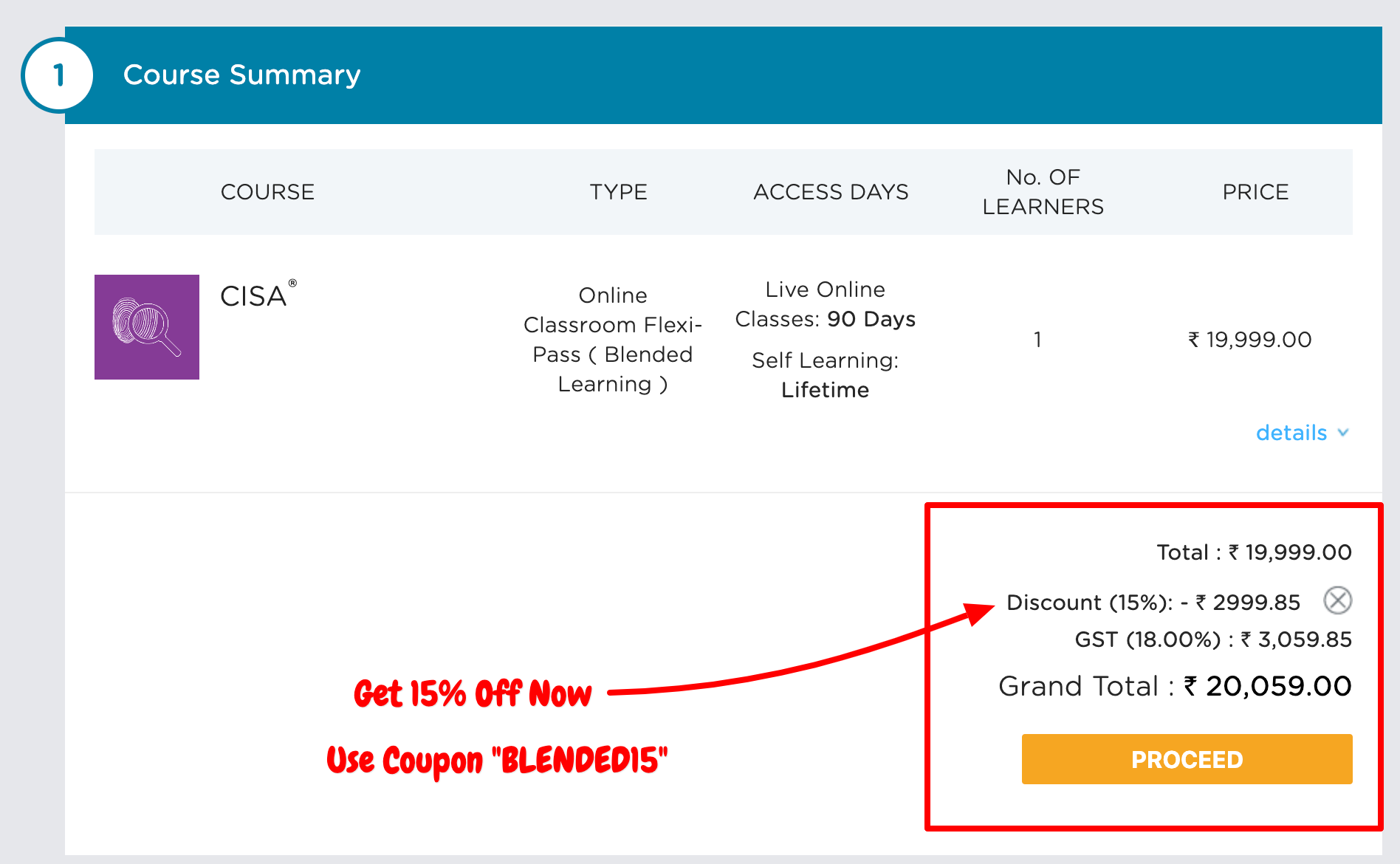

Simplilearn Cyber Security Course Review 2022: Rabattangebot Erhalten Sie jetzt 15 % Rabatt

- Erhalten Sie jetzt 15 % Rabatt auf den Simplilearn-Cybersicherheitskurs | Verwenden Sie den Coupon „BLENDED15“

- Zugehöriger Post- Simplilearn Black Friday

Mehr über Simplilearn

Ohne Zweifel ist Simplilearn einer der weltweit führenden Anbieter von Zertifizierungsschulungen. Im Allgemeinen arbeiten sie mit Unternehmen und einzelnen Studenten zusammen, um deren spezifische Bedürfnisse zu erfüllen und ihnen zu helfen, ihre Ziele einfach und mühelos zu erreichen.

Seitdem hat Simplilearn weltweit rund 1.000.000 Fachleute und mehr als 2.000 qualifizierte Trainer, mehr als 400 Kurse und mehr als 40 Akkreditierungen ausgebildet. Simplilearn ist einer der weltweit führenden Anbieter von Zertifizierungsschulungen und bekannt für die Bereitstellung von Online-Schulungen und Zertifizierungsdiensten.

Tatsächlich bieten sie Online-Schulungen in Bereichen wie Cybersicherheit, Cloud Computing, Projektmanagement, digitales Marketing und Informatik und vielen anderen an, in denen sich Technologie und Best Practices schnell weiterentwickeln und die Nachfrage nach Kandidaten schneller wächst.

Diese Plattform, Simplilearn, hat Niederlassungen in San Francisco, Kalifornien, und Bangalore, Indien. Insgesamt hilft es mehr als einer Million Fachleuten und Unternehmen in mehr als 150 Ländern, ihre Mitarbeiter einfach und mühelos zu schulen, zu zertifizieren und zu schulen.

Simplilearn-Schulungen werden von mehr als 2.000 anerkannten Branchenexperten entwickelt und aktualisiert. Der kombinierte Ansatz kombiniert Online-Unterricht, virtuellen Live-Lehrerunterricht, Projektarbeit und ganztägige pädagogische Unterstützung mit detaillierten Informationen, Vorschlägen, Tipps und mehr. aber das ist egal

Mehr als 40 globale Schulungsorganisationen haben sie als offiziellen Anbieter von Zertifizierungsschulungen anerkannt. Darüber hinaus zeichnete LinkedIn sie als achteinflussreichste Bildungsmarke der Welt aus, was für Simplilearn sehr beeindruckend ist.

Überprüfung des Simplilearn Cyber Security Course (CISA) 2022

Grundsätzlich gibt Ihnen der Simplilearn Cyber Security CISA-Einführungskurs einen Überblick über die aktuelle Cybersicherheitslandschaft und zeigt Ihnen, wie Sie das Sicherheitsprotokoll in Informationssystemen einfach bewerten und verwalten können.

Auch hier lernen Sie auf einfache Weise die Konzepte und Technologien der Informationssicherheit kennen, die Prinzipien der Sicherheitsarchitektur und wie Sie Schwachstellen und Bedrohungen für Ihre Systeme reduzieren und ein Risikomanagement implementieren. und Vorfälle, um Ihre Infrastruktur auch vor Cyberangriffen zu schützen.

Mit Hilfe dieses Kurses können Sie also einfach mit den Anfängen von Cyber Security loslegen. Und die Art von Features und Funktionen, die diese Plattform bietet, ist wirklich beeindruckend und man sollte leicht damit anfangen, weil sie zuverlässig und auch erschwinglich ist.

Hauptmerkmale der Cybersicherheit:

- 4 Stunden Online-Lernen im eigenen Tempo

- Lebenslanger Zugriff auf selbstbestimmtes Lernen

- Branchenbeispiele und Fallstudien

- Von der Industrie anerkanntes Kursabschlusszertifikat

Preispläne für den Cybersicherheitskurs

Das Beste, was mir an Simplilearn am besten gefallen hat, ist, dass sie sehr flexible und erschwingliche Preispläne anbieten, sodass jeder sofort loslegen kann. Schauen wir uns also an, welche Preispläne angeboten werden.

Dieser Preisplan ist eigentlich für Privatpersonen, nicht für Unternehmen. Also lasst uns herausfinden, was es hat:

- Für Einzelpersonen (20.059 INR)

Hier erhalten Sie 180 Tage lang Zugang zu qualitativ hochwertigen, selbstgesteuerten Lerninhalten, die von Branchenexperten exklusiv für Sie entwickelt wurden. Und auch wenn Sie irgendwo stecken bleiben, bieten sie auch rund um die Uhr zuverlässigen Kundensupport.

Ziele des Cybersicherheitskurses

Erfahren Sie in dieser Einführung in die Cybersicherheitsschulung einfach mehr über die Prinzipien und Konzepte der Cybersicherheit und erfahren Sie mehr über die Herausforderungen bei der Entwicklung eines Sicherheitsprogramms.

Die Schüler lernen einfach etwas über neue und sich entwickelnde Bedrohungen, wie z. B. Social-Engineering-Angriffe, und wie sie ihre Auswirkungen auf die Unternehmenssicherheit mindern können. Hier lernen Sie auch, wie Sie ein Informationssicherheitsprogramm entwerfen und verwalten, die geschäftlichen Auswirkungen analysieren und Tests zur Notfallwiederherstellung durchführen.

Was sind die Karrierevorteile dieses Kurses?

Die Nachfrage nach Cybersicherheitsexperten ist in den letzten Jahren dramatisch gestiegen, da viele Unternehmen zunehmend vom Internet und seinen umfangreichen Einrichtungen abhängig werden und Datenverletzungen, Hacking und Cyberkriminalität ebenfalls neue Höhen erreichen. Und dies erhöht den Bedarf und die Anforderungen an Cybersicherheitsexperten.

Zu Ihrer freundlichen Information möchte ich Ihnen mitteilen, dass der Cybersicherheitsmarkt voraussichtlich von 152,71 Milliarden US-Dollar im Jahr 2018 auf 248,26 Milliarden US-Dollar im Jahr 2023 wachsen wird, mit einer durchschnittlichen jährlichen Wachstumsrate (CAGR) von 10,2 %. Das durchschnittliche Jahresgehalt für Cybersicherheitsexperten liegt zwischen 110.000 und 170.000 US-Dollar (Quelle: Glassdoor). Derzeit gibt es in den USA mehr als 43.000 Cybersicherheitsposten. Quelle: Indeed.com).

Was sind die Fähigkeiten, die Sie mit diesem Kurs lernen werden?

Vielleicht haben Sie jetzt schon die Vorstellung, wie zuverlässig und effektiv dieser Kurs für wen ist, der Cyber Security eigentlich von Anfang an lernen wollte. Am Ende dieses Kurses lernen Sie Methoden der Cybersicherheit kennen und können:

- Verbessertes Wissen über Prinzipien und Konzepte der Cybersicherheit.

- Analysieren Sie die Arten von Kontrollen, die geeignet sind, mehreren Bedrohungen entgegenzuwirken.

- Bekämpfen Sie Social-Engineering-Angriffe wie Phishing, Malware, Spyware, Adware, Ransomware und Bluetooth-Angriffe.

- Identifizieren und analysieren Sie Software-Schwachstellen und Sicherheitslösungen, um das Betriebsrisiko zu reduzieren.

- Verstehen und Ausführen von Risikomanagementprozessen, Risikobehandlungsmethoden sowie Leistungs- und Risikoindikatoren.

- Entwickeln und verwalten Sie ein Informationssicherheitsprogramm und mehr.

Der Kurs ist eigentlich ideal für Fachleute, unabhängig von ihrer Rolle in der Organisation, und für diejenigen, die tatsächlich die Grundlagen der Cybersicherheit lernen und eine Karriere in diesem aufstrebenden Bereich anstreben.

Und hier richtet sich dieser Kurs auch an CxO-Profis und mittlere Führungskräfte, die auch Cyber-Risiken kennen und besser managen wollen. Worauf warten Sie also noch, fangen Sie gleich mit diesem Kurs an?

Wie können Sie sich ganz einfach für eine Online-Schulung anmelden?

Hier können Sie sich einfach auf unserer Website für diese Schulung anmelden und eine Online-Zahlung mit einer der folgenden für Sie verfügbaren Optionen vornehmen:

- Visa Kredit- oder Debitkarte

- MasterCard

- American Express

- Diners Club

- PayPal

Und sobald die Zahlung eingegangen ist, erhalten Sie automatisch eine Zahlungsquittung. Außerdem werden Ihnen Ihre Anmeldeinformationen an Ihre registrierte E-Mail-Adresse zugesandt.

Kundensupport von Simplilearn angeboten?

Das Beste an dieser Plattform ist, dass sie einen sehr zuverlässigen und freundlichen Kunden bietet. Wie hier bietet Simplilearn rund um die Uhr Support per E-Mail, Chat und Telefon.

Sogar sie haben ein engagiertes Team, das im Allgemeinen direkt über ihr Community-Forum Hilfe auf Anfrage bietet. Darüber hinaus haben Sie auch nach Abschluss Ihres Kurses dauerhaften Zugang zum Community-Forum.

CompTIA Security+ SYO-401 (Tutorial zur Cybersicherheit)

- Implementieren Sie Sicherheitskonfigurationsparameter

Guten Morgen allerseits! Wie wir alle wissen, hat das Wachstum multinationaler und mittelständischer Unternehmen zur Entwicklung komplexer und fortschrittlicher Internetsysteme geführt.

Diese Systeme übertragen Daten weltweit über drahtgebundene und drahtlose Technologien. Die Verwendung der einen oder anderen Art der Datenübertragung macht das System wahrscheinlich ausgenutzt.

- OSI-Modell

Erfahren Sie in diesem Abschnitt mehr über das OSI-Modell. Das OSI-Modell beschreibt hier hauptsächlich den Informationsfluss quer durch ein Netzwerk. Dies wird als Hauptreferenzmodell verwendet, um Daten zu identifizieren, die in verschiedenen Transportphasen verarbeitet werden, obwohl sie nicht mit allen Protokollen kompatibel sind.

Betrachten Sie nun die verschiedenen Schichten des OSI-Modells. Die erste Schicht ist die physikalische Schicht. Dies definiert die Ports und Medien für die Datenübertragung, einschließlich Anschlussfeldern, Steckern, Kabeln und anderen Kabeln. Zweitens gibt es die Sicherungsschicht.

- Netzwerkgeräte

Lesen Sie dieses Thema, um mehr über die verschiedenen Netzwerkgeräte und ihre Sicherheitseinstellungen zu erfahren. Nachdem Sie nun die Grundlagen des Netzwerks verstanden haben, sehen Sie sich die Geräte in einem Netzwerk an. Sie wissen, dass es zwei Arten von Geräten gibt, Einzelfunktionsgeräte und Multifunktionsgeräte.

Netzwerkgeräte sind Teil von Computern und müssen Teil der Infrastruktur sein. Schauen wir uns zuerst diese Geräte an. Wir beginnen mit der klassischen und einfachen Ausstattung, dann gehen wir zu neuen Technologien über. Netzwerk-Hubs sind traditionelle Einzelfunktionsgeräte, die heutzutage selten geworden sind.

- Schalter

Die Schalter ersetzten die Würfel. Lassen Sie uns nun die Gründe verstehen. Switches ähneln Hubs, da sie alle Geräte in einem internen Netzwerk verbinden und Daten von einem Gerät zum anderen übertragen. Die Switches sind Layer-2-Geräte, da sie tatsächlich die MAC-Adresse oder die über das Netzwerk übertragenen physikalischen Adressinformationen lesen und verwenden.

Die Switches kommunizieren mit Geräten, die mit physischen Ports verbunden sind. Es wird eine Tabelle erstellt, deren MAC-Adresse jedem an einem physikalischen Port angeschlossenen Gerät zugeordnet wird. Wenn ein Gerät Daten sendet, überprüft der Switch daher die MAC-Adresse dieses Pakets und weiß genau, wohin die Informationen gesendet werden sollen.

Ein Switch ist ein Multiport-Gerät, das die Netzwerkeffizienz verbessern soll, indem es eine MAC-Adresstabelle speichert und verwendet. Es verwendet keine IP-Adressen als Router zum Senden von Paketen. Wir werden die Router im folgenden Thema besprechen.

- Router

Lassen Sie uns mehr über Router wissen. Ein Router stellt die Verbindung zwischen zwei oder mehr Netzwerken her. Das bedeutet, dass es zwei Verbindungen gibt, um Netzwerke mit jeweils einer gültigen Adresse zu verbinden. Router hängen von Schicht 3 des OSI-Modells ab und sind dafür verantwortlich, Daten zwischen zwei Netzwerken zu übertragen, indem sie eine Routing-Tabelle in ihrem Speicher verwenden.

Darüber hinaus konfigurieren Router Netzwerke mit logischer Adressierung oder IP-Adressen. Das heißt, Router erfassen die Quell-IP-Adressen und das Ziel der Datenpakete und ermitteln entsprechend die bestmögliche Route. Da die Tabelle Verbindungen und lokale Ziele speichert, kennt ein Router die mit ihm verbundenen Systeme und das Routing-Ziel, falls das Ziel unbekannt ist.

- Firewall

In einem Netzwerk ist eine Firewall die Hauptverteidigungslinie. Die Firewall ist ein Gerät, das als Hauptgerät zwischen zwei Netzwerken installiert wird. Die Geräte sind autonome Geräte, die autonom arbeiten. Sie erfordern weniger Wartung und Support als eine serverbasierte Komponente. Firewalls tragen zur Sicherheit vernetzter Computer bei.

Dies wird erreicht, indem die an der Firewall ankommenden Datenpakete untersucht und verifiziert werden, dass das Paket die Firewall passieren kann. Sie können Firewalls mit Regeln konfigurieren, um Sicherheitseinstellungen zu definieren. Als Systemadministrator müssen Sie Regeln für die Firewall definieren, um festzulegen, wie viel Datenverkehr durch die Firewall geleitet und wie viel blockiert werden soll. Im Allgemeinen müssen Sie eine Firewall konfigurieren, um den gesamten Datenverkehr zu blockieren. Das bedeutet, dass kein Datenpaket übertragen werden kann.

- Load-Balancer

Lassen Sie uns nun den Load Balancer entdecken. Load Balancer ist ein Netzwerkgerät, das die Datenlast auf mehrere Geräte verteilt. Dies wird verwendet, um die Leistung eines Netzwerk- oder Ressourcenservers zu verbessern.

Häufig wird ein Failover oder ein alternativer Wiederholungsversuch durchgeführt, da die Last auf Netzwerkkomponenten wie Router, Festplatten und Server verteilt wird. Es ist dafür verantwortlich, die Last von einer Komponente zur anderen zu übertragen, Überlastungen zu vermeiden und die Leistung zu verbessern.

So wird Ihre Cybersicherheit aussehen. Nachdem Sie nun alle detaillierten Einblicke dieses Kurses haben, sollten Sie sich überlegen, leicht mit diesem Kurs zu beginnen.

Kundenbewertung:

Schnelllinks:

- [Aktualisiert 2022] Liste der Top 8 der besten Partnerprogramme für Cybersicherheit

- Astra Security Suite Review 2022: Rabattgutschein Sparen Sie bis zu 25%

- Wie Whizlabs Online-Schulungskurse IT-Experten helfen (Rezensionen)

- Der endgültige Leitfaden zum Erstellen eines Online-Kurses mit WordPress-Plugins

Fazit: Simplilearn Cyber Security Course Review 2022

Der Simplilearn Cyber Security Course ist eine zuverlässige und erschwingliche Option, die auf dem Markt erhältlich ist. Und wenn Sie wirklich von Anfang an mit Cyber Security durchstarten wollen, dann sollten Sie gleich mit diesem Kurs loslegen. Das Beste daran ist, dass SIMplilearn seinen Schülern auch eine Geld-zurück-Garantie bietet, und wenn Sie mit den Kursen nicht zufrieden sind, können Sie Ihr Geld ganz einfach zurückbekommen.

Auch hier lernen Sie auf einfache Weise die Konzepte und Technologien der Informationssicherheit kennen, die Prinzipien der Sicherheitsarchitektur und wie Sie Schwachstellen und Bedrohungen für Ihre Systeme reduzieren und ein Risikomanagement implementieren. und Vorfälle, um Ihre Infrastruktur auch vor Cyberangriffen zu schützen.

Wir empfehlen dieses Simplilearn unseren Lesern und Besuchern. Wir hoffen, dass dieser Beitrag Ihren Zweck gut erfüllt. Und wenn Sie diesen Beitrag hilfreich finden, teilen Sie ihn bitte auf verschiedenen trendigen Social-Media-Plattformen wie Facebook, Twitter und LinkedIn.